LPIC-3 Mixed Environments (300-300)取得までの備忘録

筆者がIT業界に入って十数年……

過去に様々なOSを弄り倒してきた中でも、筆者が特に弄っているのはLinuxだと思う。

IT屋の端くれとしてベンダー資格を何か取得しようと考え白羽の矢が立ったのもLPICだった。

実は結構前にLPICを取得してたものの期限切れでライセンス失効していたので正式にはリベンジだが、

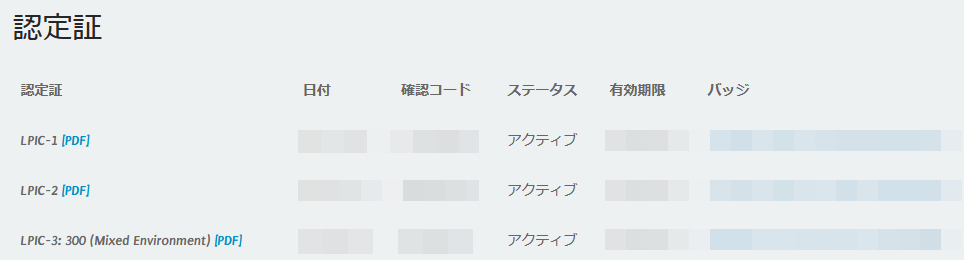

LPIC-1・LPIC-2・LPIC-3(300-300)まで取得し直したので備忘録を書いておこうと思う。

|

筆者は自宅サーバでLinuxの経験が10年以上、仕事でLinuxを使ったシステム開発に10年弱を費やしている。

とは言いつつ直近は自宅サーバでLinuxを弄る事が殆どで、そんな人がLPIC-3(300-300)まで取得してみた。

………

LPIC vs LinuC

資格を取得するにあたり、最初に立ちはだかるのがLPICとLinuCのどちらを選ぶかになる。

筆者はLPICを取得していた期間があるので今回もLPICを選択した。

LinuCも教材が充実している上、ITSSレベル4相当の上位資格もあったりするので、

国内でLinuxを糧に飯を食べるならLinuCを選択するのもアリだと思う。

あと、筆者はLPICとLinuCを同時進行で両方取得しようと考えていたが、

同じ領域の資格をダブらせてもと思ったのでLPIC一本で行く事にした。

誤解が無い様に改めて書くが、OSCでLinuCブースを実際に見てLinuCも良い資格と思うし、

何よりLPICを取得した事が無ければ筆者もLinuCを選択していた。

あくまで、筆者はLPICを選択しただけなのでLPICとLinuCに優劣は無いという事を書かせてもらう。

勉強スケジュール

勉強や暗記が超絶大嫌いな事もあり、資格を取得するためだけの勉強はしないと決めていた。

「それでは、どうやって受験勉強を?」と疑問が生じるが実際に手を動かすのを重視して習得した。

あと、半年に1回受験のサイクルにした事で試験更新をずらし時間を稼げるのは大きいと思う。

- 自宅サーバや仕事で使える様に身につけるのを意識する

- 資格の丸暗記はせず、仕組みとコマンドの挙動を理解する

- 毎日15~30分は時間を確保して、無理せず習得を進める

- 半年に1種類は試験に合格する

実際に取得したのも計画通りで、5~6ヵ月に1回のペースで取得が出来た。

筆者は冬コミで冊子頒布する事が多く12月は執筆時間を確保したいので、

LPICの受験タイミングは6月と11月に絞るスケジュールで進めた。

勉強方法

| レベル | 書籍 | WEB |

| LPIC-1 | LPICレベル1 スピードマスター問題集 | Ping-t(全問) |

| LPIC-2 | LPICレベル2 スピードマスター問題集 | Ping-t(全問) |

| LPIC-3 | Ping-t(392~397)、学易(300) |

- LPIC-1・LPIC-2

いろんな所でおススメされているスピードマスター問題集は偉大だった。普通はコレだけで行けると思う。

詳細が図示されているので仕組みを理解しつつもターゲットを絞った勉強も出来たのは功を奏した。

流れは、スピードマスターを1周読んで全体を掴んだ後、2週目は実際に手を動かしながら読み進めた。

特に、各章の最後にある模擬試験を全問正解できる様になれば、本番の試験も合格に一歩近づくと言える。

とは言え、書籍だけでは試験対策が弱いと思ったので、

スピードマスターを制覇した後にPing-tも全問ヒットにして1問1度は読んだ状態にしてから、

Ping-tの模擬試験も85~90%を取れる様にした。

- LPIC-3

苦労したのはLPIC-3の書籍が存在しないこと。

Amazonにペーパーバックで販売されているが、バージョンが低い上6,000円以上するので流石にやめた。

OSCのLPICブースで聞いたりして情報収集した上で、LPIC-3の勉強はWEBに限定して進める事にした。

まず、Ping-tの該当範囲(392~397)を教科書替わりに解きつつ実機を弄る事で基礎知識を習得した。

その中で特に苦労したのは、samba-toolのコマンドオプションが多すぎて覚えるのが大変なのと、

FreeIPAは情報が少なく実際に手を動かさないとわからない箇所が大半だった2点。

途中でRHELを使ってActive Directoryを新規構築しつつ実際にコマンドを叩くのも勿論やった。

Ping-tをひと通り解いてから、学易を使った試験対策と詳細なコマンドのフィードバックへ移行。

学易の問題が8割は試験にかすっていた事もありコレだけでも合格は出来ると今なら思うが、

Ping-tで土台を固めていたからこそ理解度を深めつつ解けたのが筆者には合っていたと今ながら思う。

実際の試験

国内で受験するならピアソンVUE一択なので、ピアソンVUEアカウントも作成して受験を申し込んだ。

筆者は少しでも受験料を安くしたかったのでPing-tでバウチャーチケットを購入して使っていた。

数が多いので1,000円程度でも安くなるのは助かった。

実際のテストは20~30分で問題を1回解いて安心感を得た上で、1問目から全てを見直すスタイルで取り掛かった。

人それぞれ解き方があると思うが、問題原文(英語)の翻訳ミスとかもあるので見直しはした方が良いと思う。

試験に無事合格してLPICを取得出来たなら、名刺や自鯖サイトにロゴを掲載する人もいると思う。

この記事を書いた当時だと、LPI公式で認証ロゴを配布しており名刺などに利用できるとの事だった。

人によっては認証ロゴを目的に資格取得する人もいると思うのでリンクも掲載しておく。

………

無事にLPIC-3まで揃った状態ではあるが、まだ足りない知識はあるので他のLPIC-3を引き続き受験する予定。

何から行くか迷うが、無難にセキュリティから着手しようと考えているところ。

残り3つなので大変ではあるが、Linuxスキルの習得にも繋がるのでペースを維持しながら進めようと思う。