2機種のバックプレーンが同じだからこそ出来る芸当なのだが、

対応したモジュールを使えばSとXでスタックを組めたりする。

だからこそ筐体も似た感じになっており、重ねても奥行があんまり変わらない。

裏面はスタックモジュールと電源冗長化のRPSポートになっており他のCatalystスイッチと同じ。

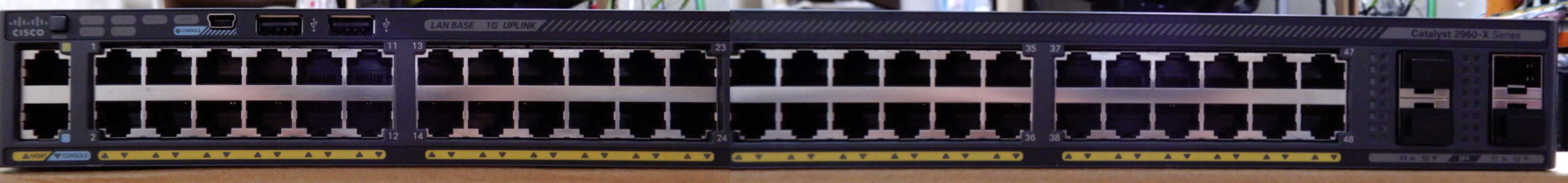

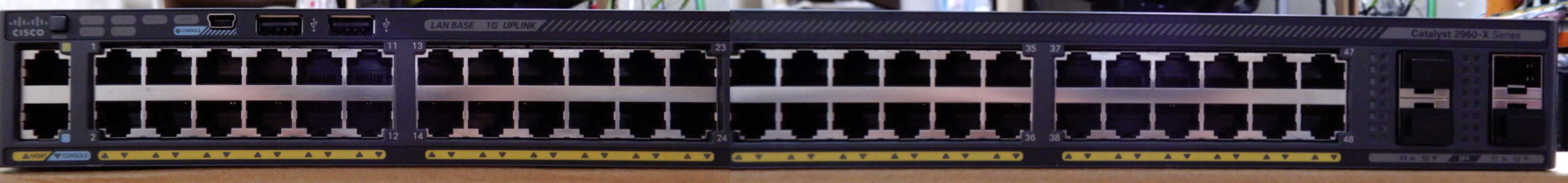

今回は48メタルポート+4SFPポートの機種なのでフロントはフル装備になっている。

シリアルポートとマネジメントポートは左端に寄せられて、右側はSFPポートのみになった為、

配線した時にSFPポートを塞ぎにくくなり、アップリンクをSFPに接続した時にごちゃごちゃしにくい。

………

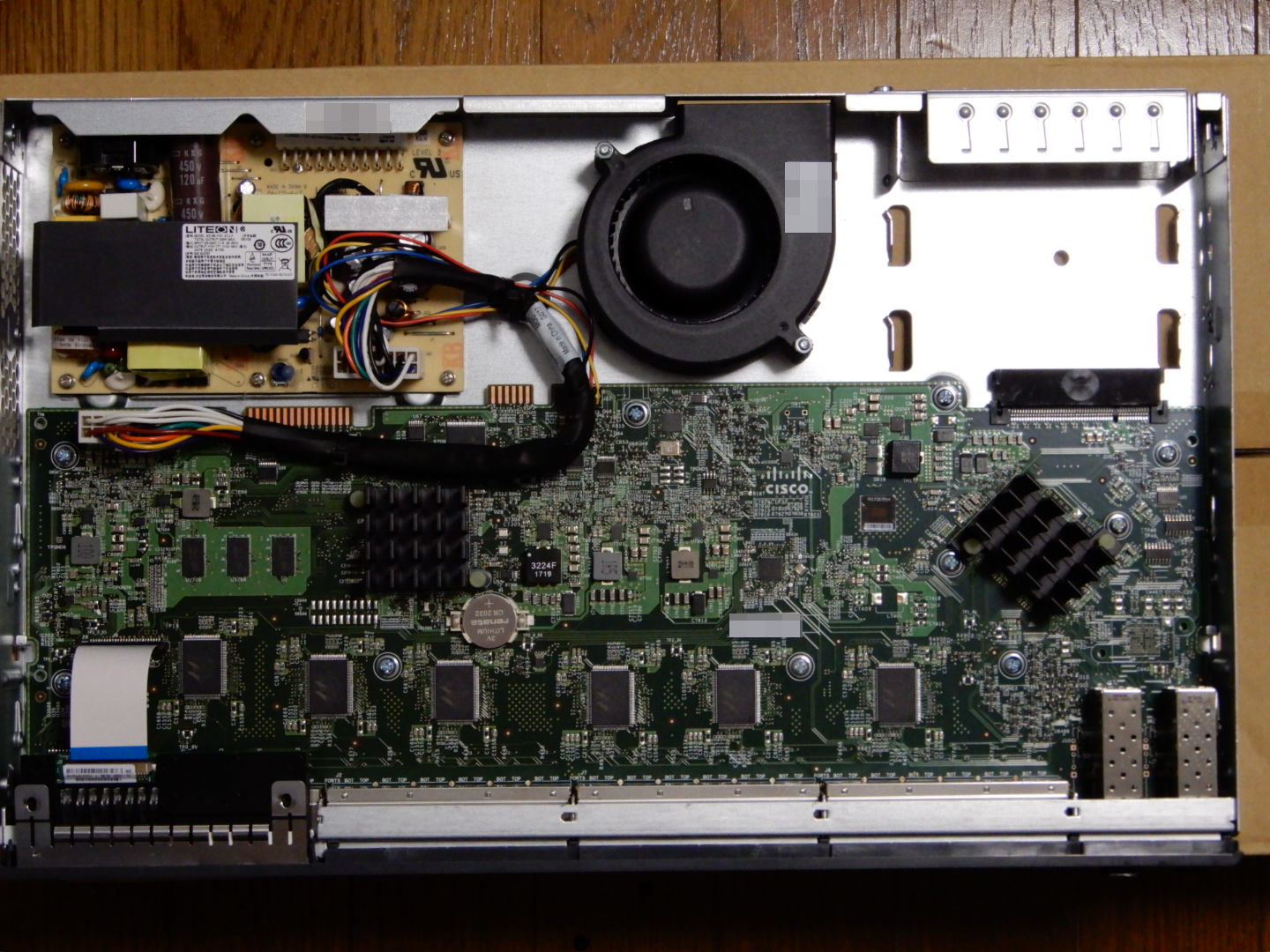

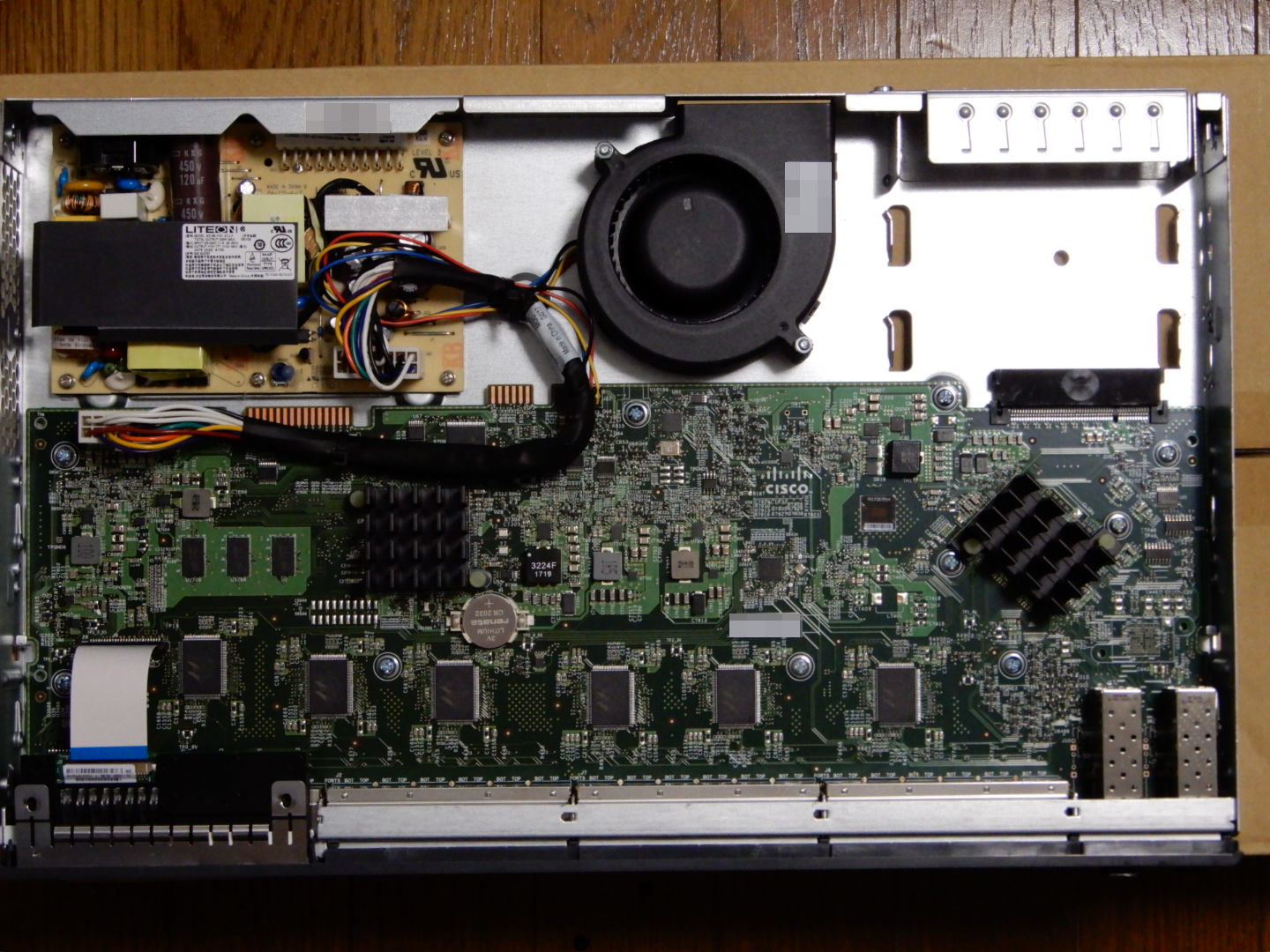

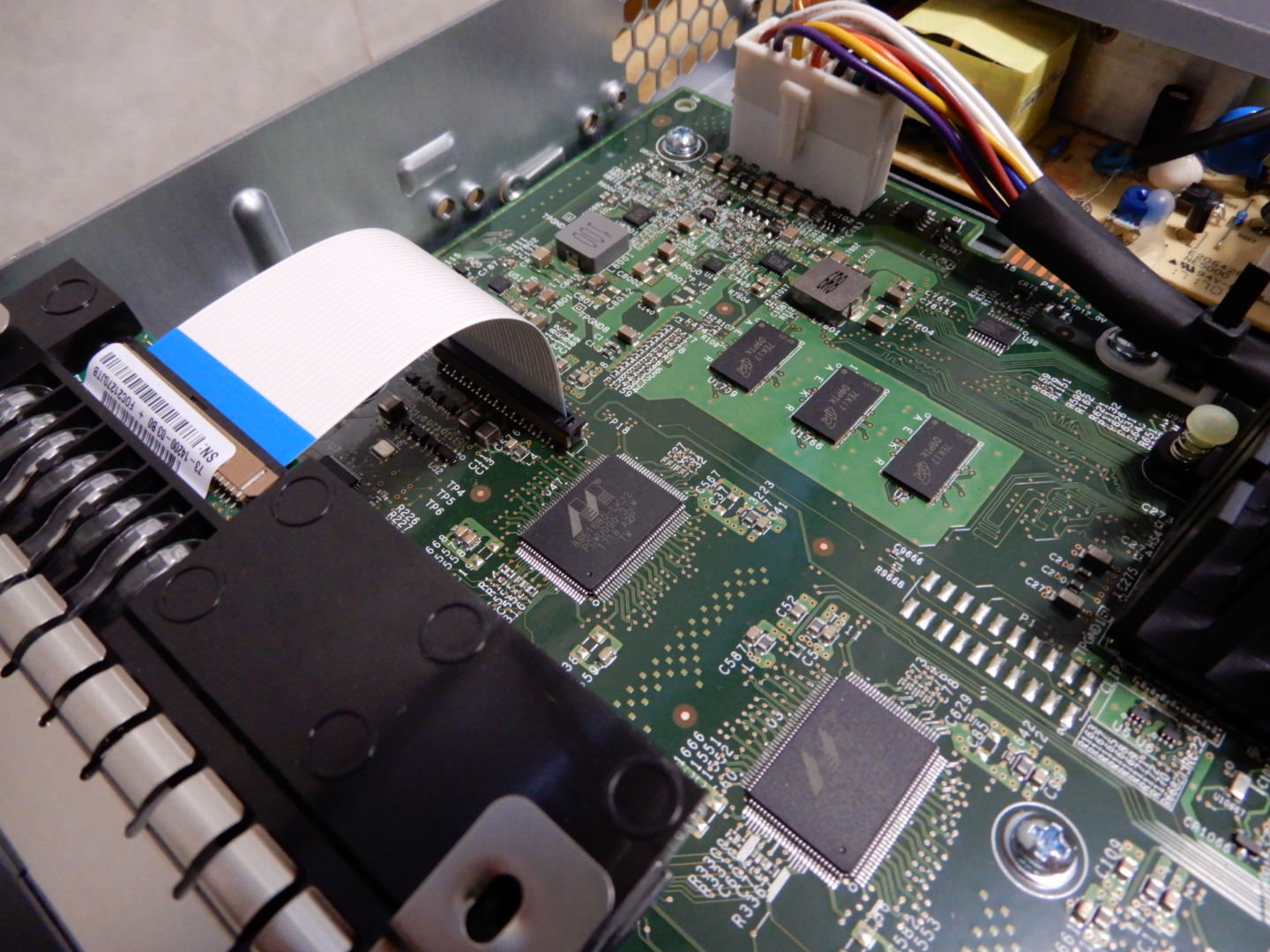

お待ちかねの分解写真。

Catalyst 2960Sは変則型の基盤だったが、Catalyst 2960Xは比較的整った四角形だった。

他のCatalystや他社スイッチと同じく電源とメイン基板が分離していた。

スタックモジュールを差し込む部分も簡素化されており、シャーシの溝に沿ってそのまま差し込める。

モジュールガイドが無いと剛性が心配だが、頻繁に抜き差しする物でも無いので割り切っているのかも。

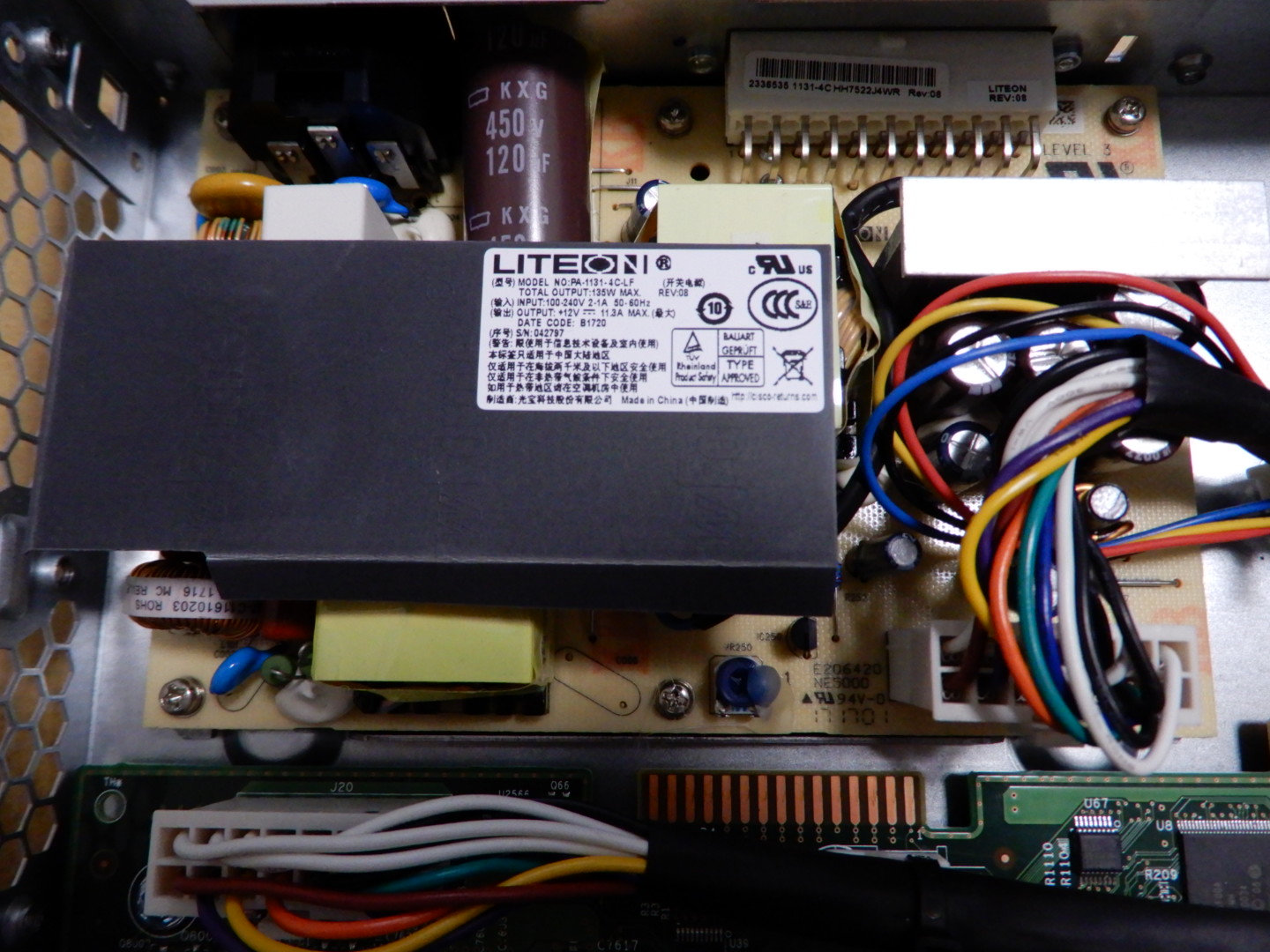

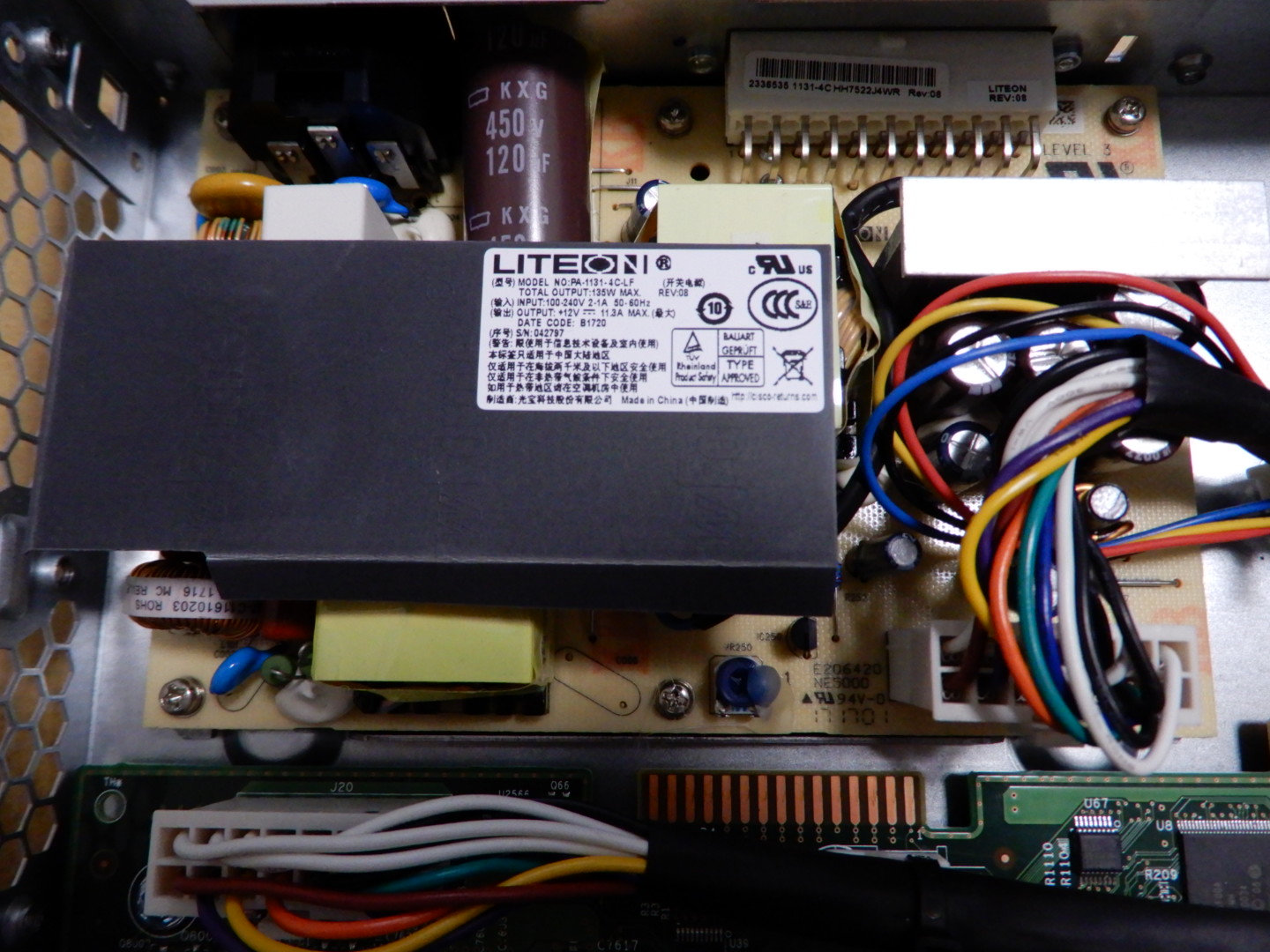

電源は安定のLITEON製。台湾のスイッチ電源メーカーで最近は色んな物で見かける。

トランスは見れなかったが電解コンデンサは日本ケミコンKXGを使っていた。

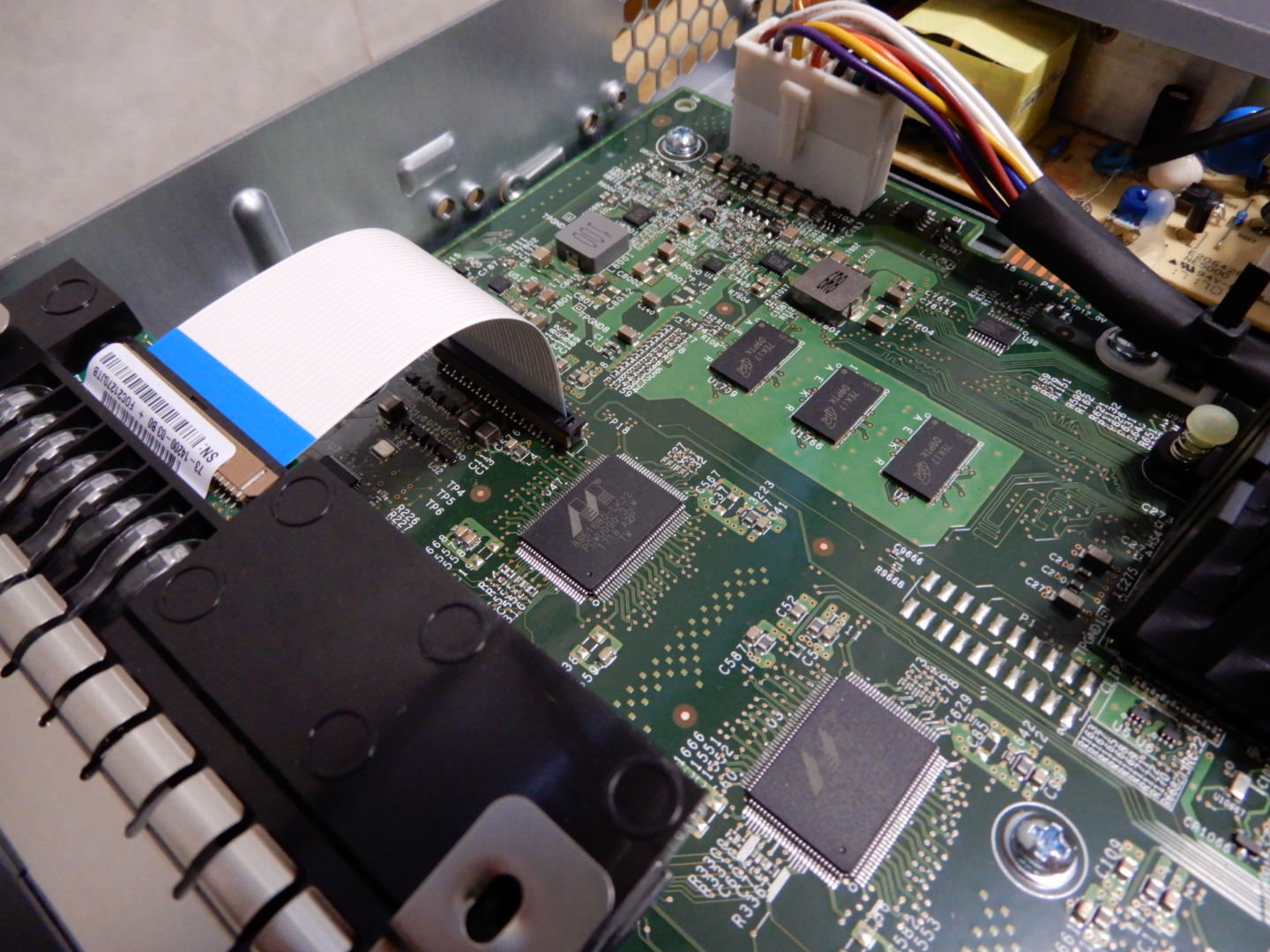

2960XはUSBシリアルポートが二つ搭載されているので、フレキシブルケーブルが基盤から伸びている。

左端に見えているLEDポート用のパーツは、

シャーシのモードボタンを押した時にSTATやSTACKを切り替え表示する為の物なのでデータ用とは別。

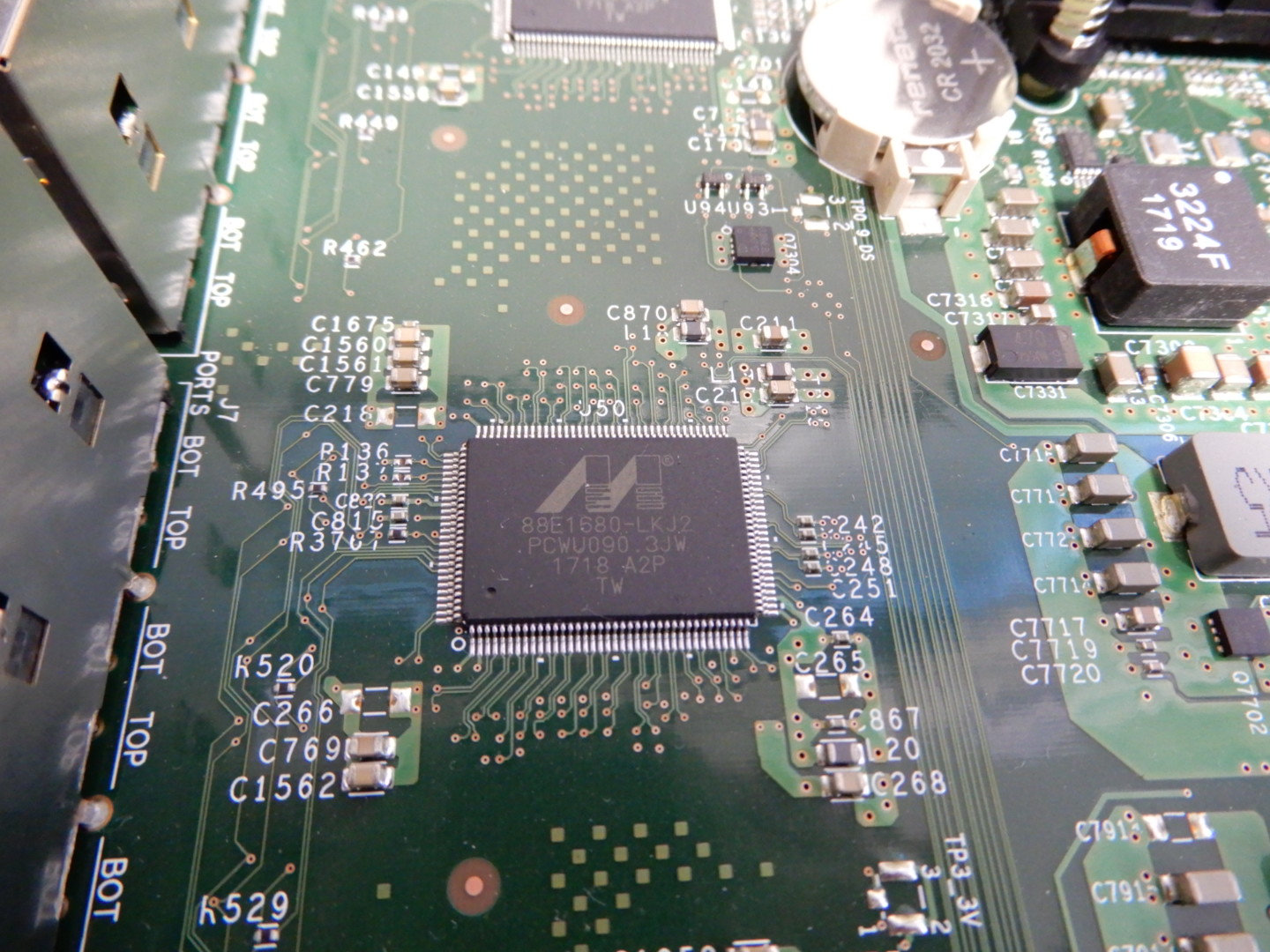

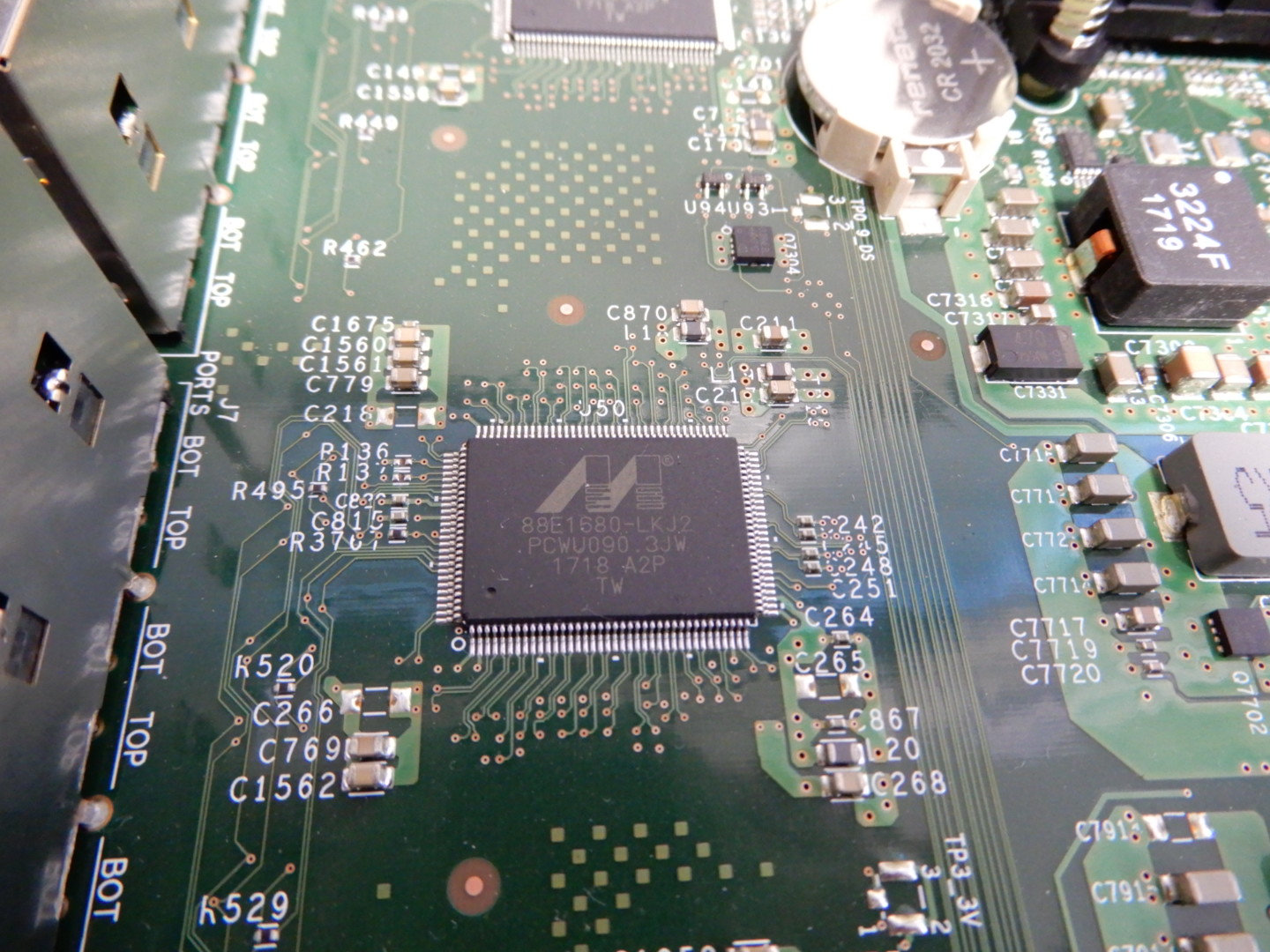

スイッチのデータポート制御チップにはMarvell 88E1680-LKJ2を利用していた。

スペックシートを見たら1Gbpsを出せるみたいなので、ポート自体はスペック通りに実装されている。

至って普通ではあるが、安定性重視のNW機器だからこそのチップ選択に感じた。

排熱ファンは最近のCiscoで多い4ピンコネクタタイプ。

NIDEC 800-39488-01シリーズなので、型番で探せばAliExpressとかで購入出来る筈。

電源を入れてみると起動直後はかなりの音が出るが、3分程度置くと落ち着いてファン回転数も下がる。

この時、筐体の電源ボード付近から凄い勢いで外気を吸い込んでいたので、

埃がシャーシ内に入るのを防止する為にマグネット型のファンフィルターを改造して外側に付けてみた。

3日程度動かしただけで埃っぽくなっていたので、埃流入防止で仕事してくれている。

………

検証用仮想サーバやiSCSIのデータトラフィックも実際に流しているが、問題無くパケット転送してる。

排熱ファンも正常稼働しIOSもちゃんと動いているので、不具合・バグの両方とも無かった模様。

トラフィックを転送出来て当たり前なので機能面は他のCatalystと違いがあんまり無いが、

新しいスイッチはテンション上がるので、暫くの間はログインして状況をチェックする事になりそう。

退役した2960Sも掃除すれば現役で使えるスペックは持っているので、

今後は2960Xと2960Sを使ったL2SW検証や、検証用に確保した3560CXも使ってラボテストをやろうと思う。

« 続きを隠す