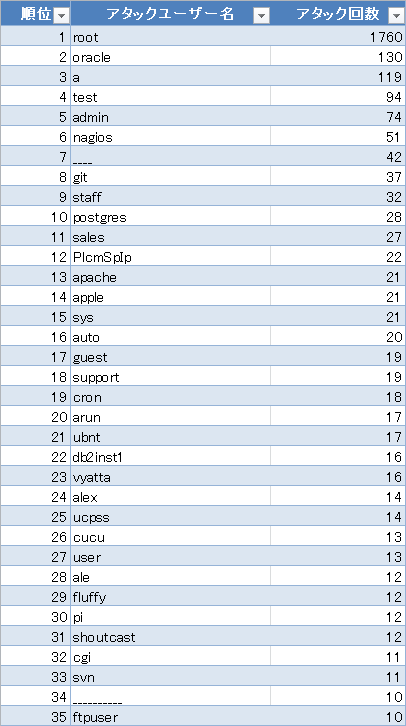

SSHブルートフォースアタックで記録されたユーザー名

先日、A氏から『nowskyさんのブログスゲー』という事実とは真逆の感想を戴いてしまったので、

“スゲー”にちょっとでも近づく為に真面目な記事を―――

…A氏よ。こんなエ○ゲブログを凄いと思っちゃアカンぜよ。でも、お言葉ありがとうございます。

………

4月第二週目あたりから、SSHブルートフォースアタック(以下SSHアタック)が頻繁に来るようになった。

以前からそれ用の対策として、既存のスクリプトと自作スクリプトでの防衛は行っていた。

まぁ、『SSHのポートを開けるなよ!!』というのは至極ごもっともなのだが、

如何せんコチトラ外からSSHに接続出来る事が必要な環境な為開けてあったりする。

と言っても、GlobalSrcIPとかプロバイダの制限はしちょるが(´・ω・`)

で、先の通りSSHアタックされるとされた側にはバッチリログが残るという。

そのログにはアタックしてきたGlobalIPとアタックに使用したユーザー名が載っていたり。

という事で、今回はそのSSHアタック時に記録されたユーザー名を過去2年分公開しようと思う。

―――これで、世のサーバセキュリティが少しでも上がってくれれば良い淡い期待を胸に。

何故公開に至ったかと言うと、

1). A氏の感想からチョットでも真面目な事を書きたかった

2). “最悪なパスワード”は有名だけど“最悪なユーザー名”はあまりランクアップされない

3). これしか書く事なかった(´・ω:;.:…

という事から。

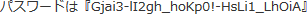

※ このページをソースにして、機械式SSHアタックされても困るので伏せ字&画像多用

本題の、二桁以上の回数をSSHアタックされた同一ユーザー名リスト

よくSSHアタックされるユーザー名はr○○tが断トツに多かった。

次に多いのは○racle。多分、データベースのデフォルトユーザー名を突く為にやっているのだろう。

次にaとかtestとか簡単な物。これも、一時的に作成したテストユーザーを突く為かと。

他にはa○minとかnagi○sとかg○tとか、どれもこれもデフォルトユーザー名を突こうとしている。

特にa○minは、ルータとかスイッチとかアプライアンスとかでデフォルト使用されているユーザー名だったり。

“鯖落とすなら、ついでにNWも”という魂胆なのかもしれないが、

昔から”危ない”と言われていたユーザー名を片っ端からクローリングしているのには驚いた。

後は、Linuxのデフォルトで入っているであろうユーザー名とか、

有名処のソフトウェア名をそのままとか、エトセトラ…

それらを踏まえつつも、傾向としてわかったのは

“一度でもアタックに失敗したGlobalIPからは二度とSSHアタックが来なかった”という事。

当たり前っちゃ当たり前だが、だからこそGlobalIP単独での遮断は難しいという現状。

まぁ~、外からSSHで自鯖にログインするのは日本の限られたGlobalIPからだろうし、

鯖管理者各々が把握している筈。

なので、現実にはそれらのアクセス制限をかけつつ、

ユーザー名・パスワードを複雑化しておく事が有効なのだろう。

ともあれ、今回のログ調査でわかったのは”サーバユーザ名に簡単な物は使うな!”という、

基本でありながら疎かにしがちな事だった。

………

ちなみに、SSHアタックで仕掛けてきたユーザー名の2年分ログ(csv)はコチラ

これを元に、自宅サーバのセキュリティ対策に役立てて頂ければ幸いです。