中古機材に残る、前オーナーコンフィグから情報漏洩の危険性

企業で使用していたサーバを破棄する時に、

「情報破棄証明書=HDD初期化証明書」の発行している業者に頼む事は多いと思う。

HDDとか記録装置自体が物理的に目に見えやすく消去ソフトを使える物はそれで良いのだが、

結構問題なのがNW機器のデータ消去とかだったり。

というのも、先日購入したCisco ASA 5520の中に、

前オーナーの設定したコンフィグがそのまま残っていて、

「情報破棄概念とか何処行った…」と実感した為、今回題材にしてみた。

Ciscoルータは[# write erase]を打つとコンフィグが消去されるという十八番があるのだが、

CiscoASAに限っては[# config factory-default]を打たないと完全消去されなくて、

リブートするとstartup configをそのまま読み込む仕様となっている。

その為「Cisco製品なんだから、とりゃえず "write erase" すれば良いかヘ(゚∀゚ヘ)」と思っていると、

設定が削除されない為、本番環境のコンフィグが残ったまま中古市場に出回る事になりうる。

また、パスワードなどは起動時のブレーク信号を送れば、簡単に回避できてしまい、

ターミナルへのログインが可能な為、簡単に中身を覗く事が出来てしまう。

………

廃棄機器をローカル環境で使用していた物ならまだ被害は少ないのだが、

FWの様にインターネットとローカルの境界に設置したり、

専用線を引き込む箇所とかに設置するルータとかだと、結構マズイ情報が載っていたりする事も…

例えば、FWの場合はFWポリシーが乗っている訳なので、

そのスジの人が中身を見るとFW突破方法を編み出される可能性があるし、

ルータの場合はグローバルIPアドレスや、

さらにはルータログインパスワードとかもわかる可能性があるので、

インターネット側から好き勝手されるリスクも出てしまう。

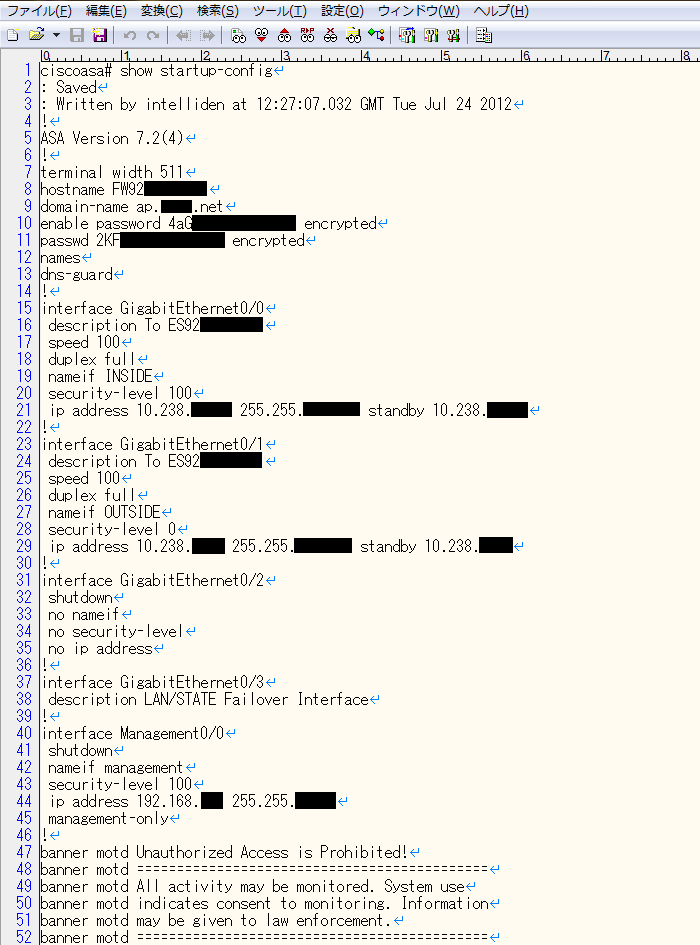

上記は、今回購入したASAの中から出てきたコンフィグの内、本当にやばそうな所を潰した物。

コンフィグレジスタを弄った後に出力した物なので、

コンフィグ上とターミナルのホスト名に違いが出ている。

※現在は上記コンフィグを実機・ターミナルログから削除いたしました

こんな感じに、機材廃棄というのはそれなりのリスクを伴っており、

結構マズイレベルの情報とかが流出する可能をはらんでいる。

なので機材を廃棄する時は一人で全作業(コンフィグ消去)を実施するのではなく、

設定削除した事を2人以上で確実にチェックするか、何かしらの消去証明を出力出来る、

記録媒体消去ツールを使って作業する事を強く推奨する。

…IPAでは、こういう事の注意喚起やっていないのかなぁ(´・ω・`)