2021年03月20日(土) - 23:22 | カテゴリ:

雑談

前回の記事で紹介したAT-AR3050Sを使う事で、

自宅のIPv6コアルータの刷新を実施する事にした。

設計方針は既存のIPv4コアルータ同様にOSPFを用いてルーティングする方針をとりつつ、

デフォルトルートと公開サーバのトラフィックをPBRで曲げる構成で組めないか検証中。

また、回線やIPv6のトンネル先が止まった時は、コレもPBRで通信を迂回させる設計を実装予定。

本当ならインターネットに近い箇所でVRRP等を喋らせつつ、

デフォルトルートをVRRPのVIPへ向けるのがシンプルなのだが、

ライセンスの都合でVRRPを喋れないルータが稼働する場合もあるので敢えて使わない様にしている。

代わりに、自宅内のコアルータでPBRを使ってルーティング制御する方針を採用し続けている。

近い内にテストで入れ替えして負荷計測を実施した後、実際にルータを入れ替える事になる。

その時はトラフィックを流した時のルータ負荷含めて記事にしようと思う。

2021年03月05日(金) - 23:23 | カテゴリ:

雑談

分解行為は自己責任でお願いします

IoTが持て囃された時に問題となったのがIoT機器のセキュリティ強化だった。

直接アンチウイルスを導入する事が難しいので、ネットワーク層で守る必要が出てくるのだが、

ウイルスバスター for HomeNetworkはIoTもターゲットにネットワークを使って守るコンセプトとなる。

仕組は一定秒数毎にARPパケットを送りつけてデフォルトルートを曲げる様な形となっており、

自宅に相応の環境を組んでいる逸般の誤家庭だと阻害要因になるので使い物にならない。

コレが叩き売りされている現場に遭遇したので衝動買いしてみたのだが、

やはり使い道が思いつかなかった (´・ω・`)

という事で、使い道が無いならどうなっても良いので、今回はコレを物理的に分解してみた。

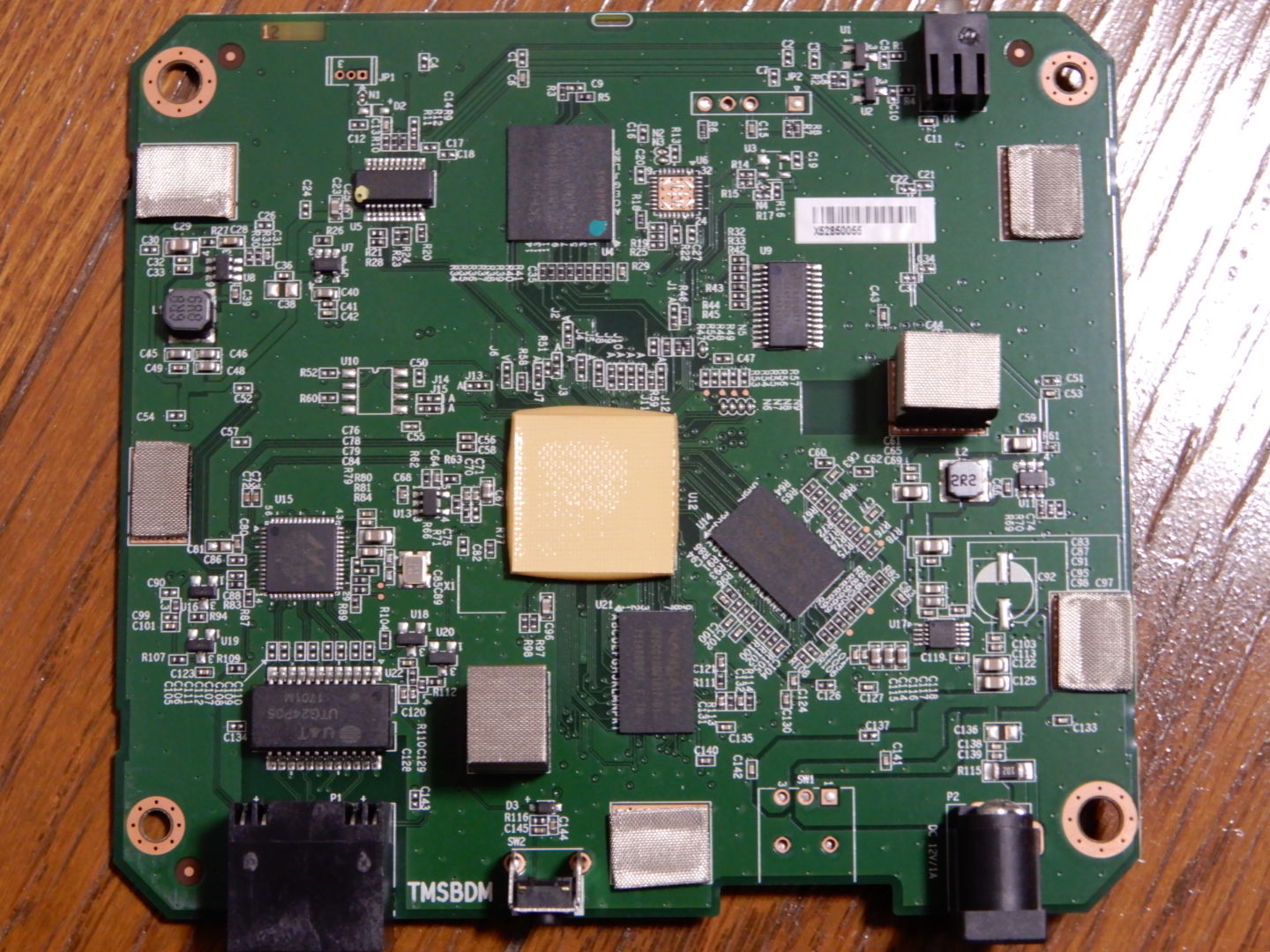

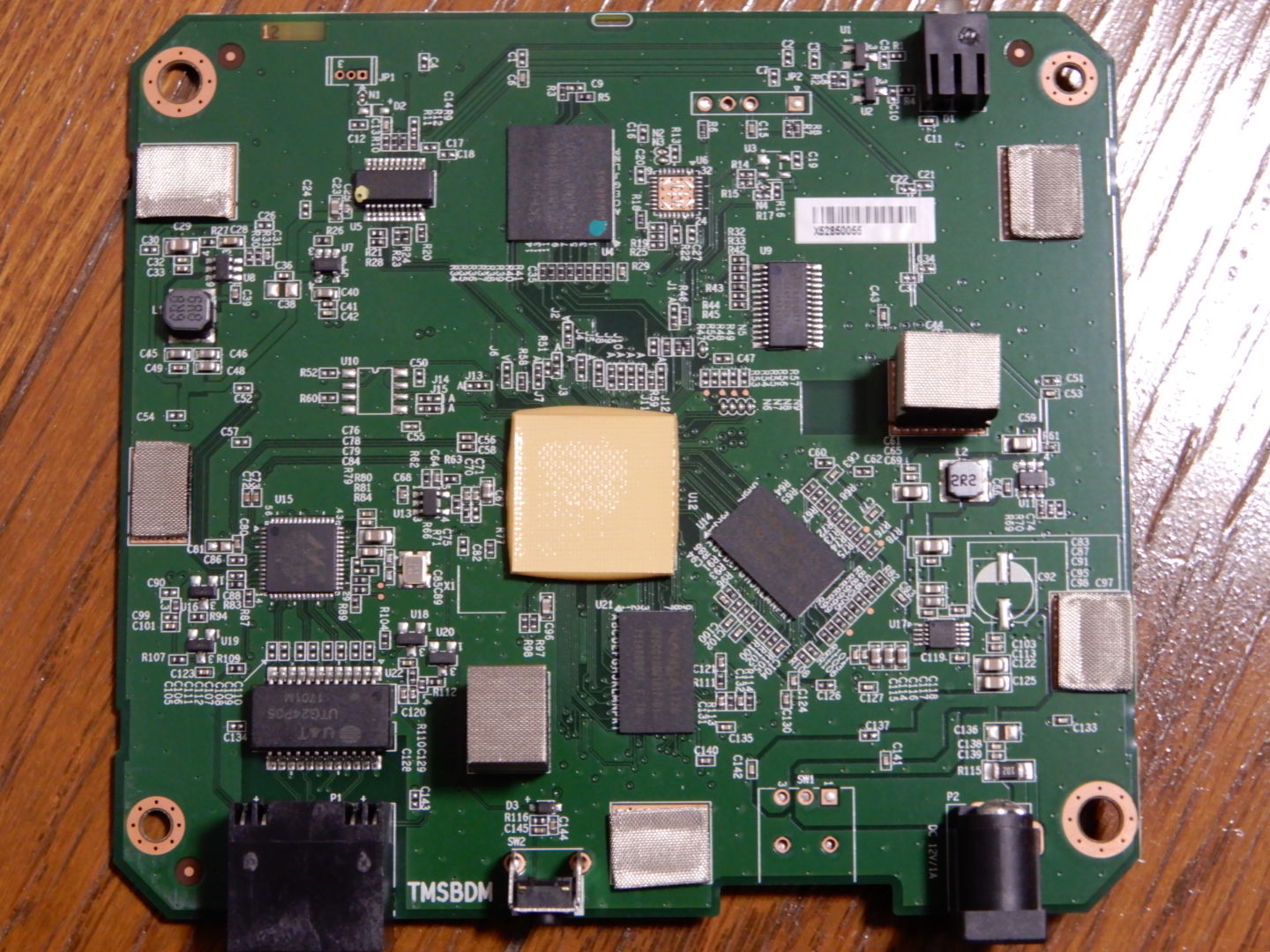

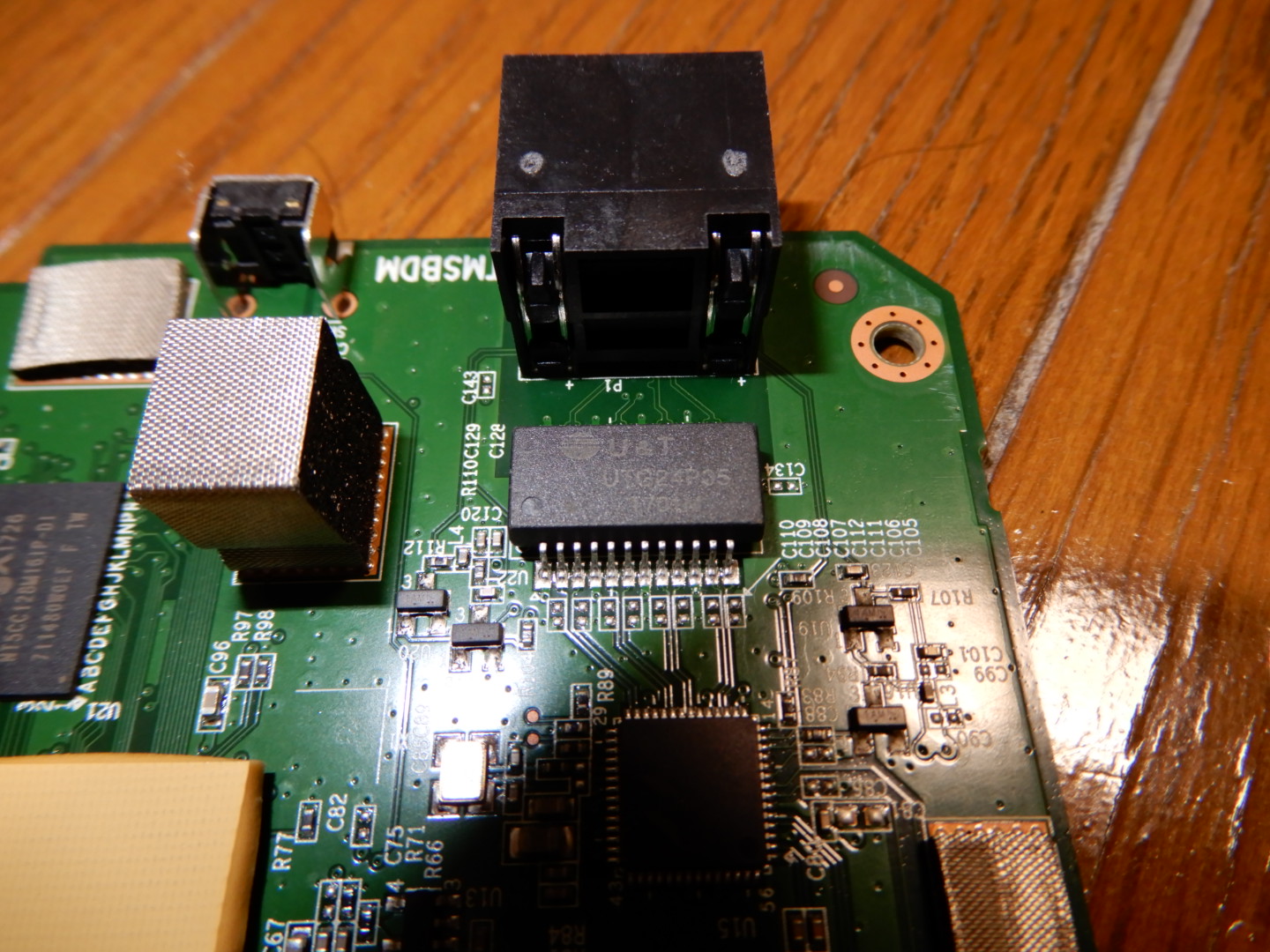

コレはARPを強制的に上書きする事で動作する為、NICも1個しか搭載していない。

エンタープライズ機器を使う様な人はインラインで挟みたくなるが、

一般の御家庭はインラインで挟み込むような事はしないので、

ワンアーム接続を想定した仕様になっていると思われる。

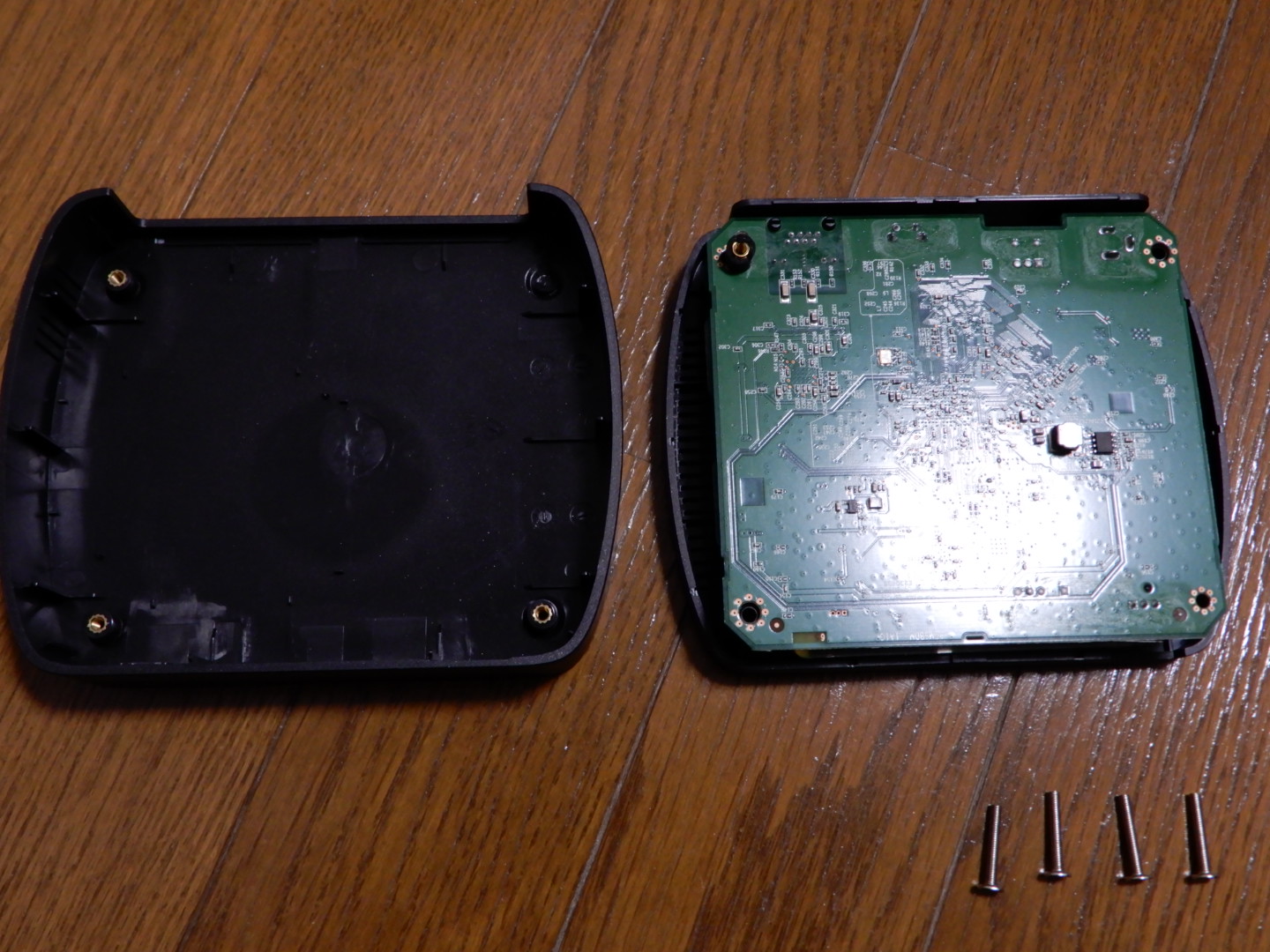

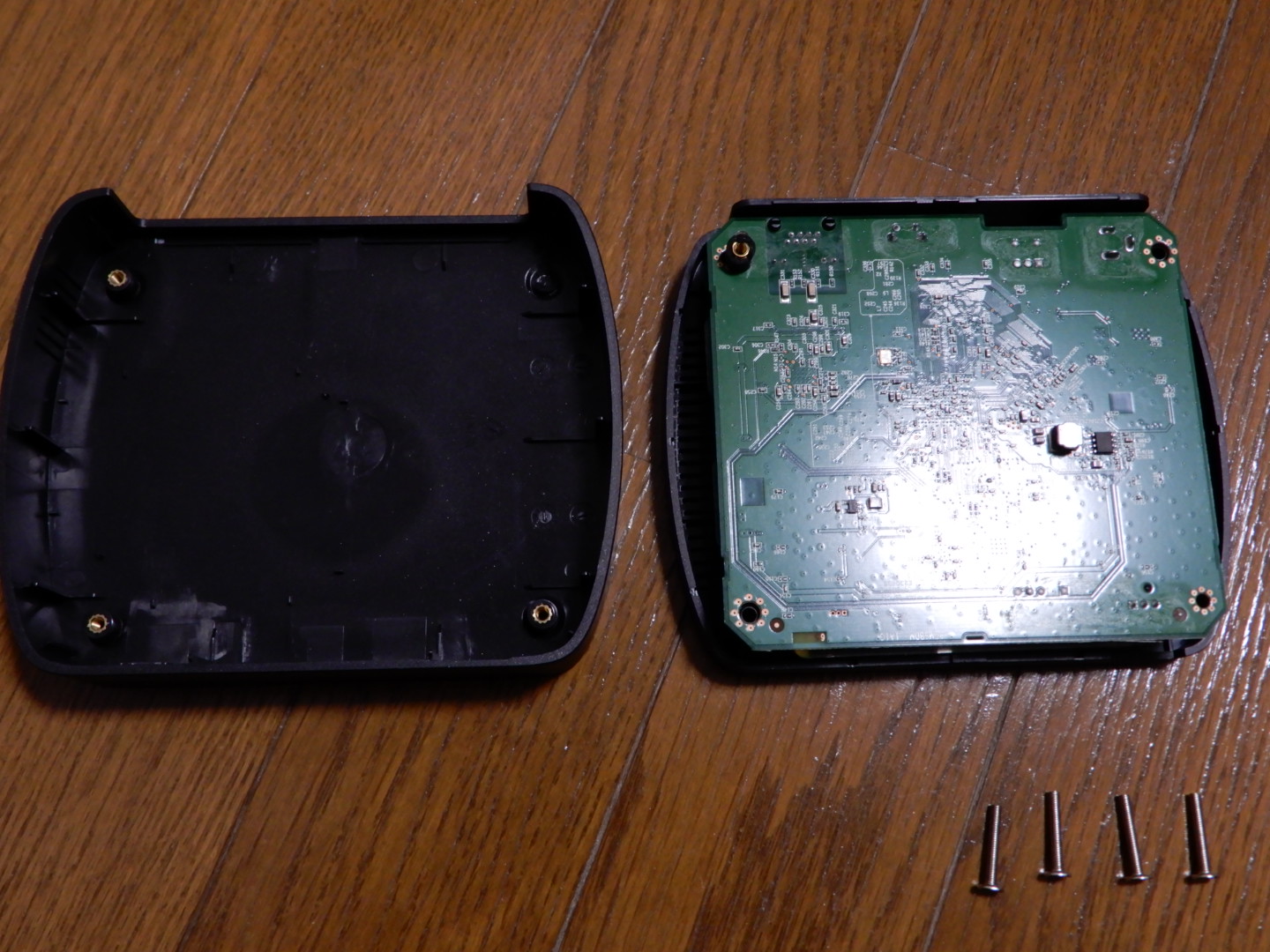

筐体はゴム足の裏にあるネジで四隅止めされているだけとなる。

ネジを外せばそのまま分解出来る。

結構な発熱量を持つ型番のARMが乗っており熱伝導パッドで筐体に繋いで排熱している。

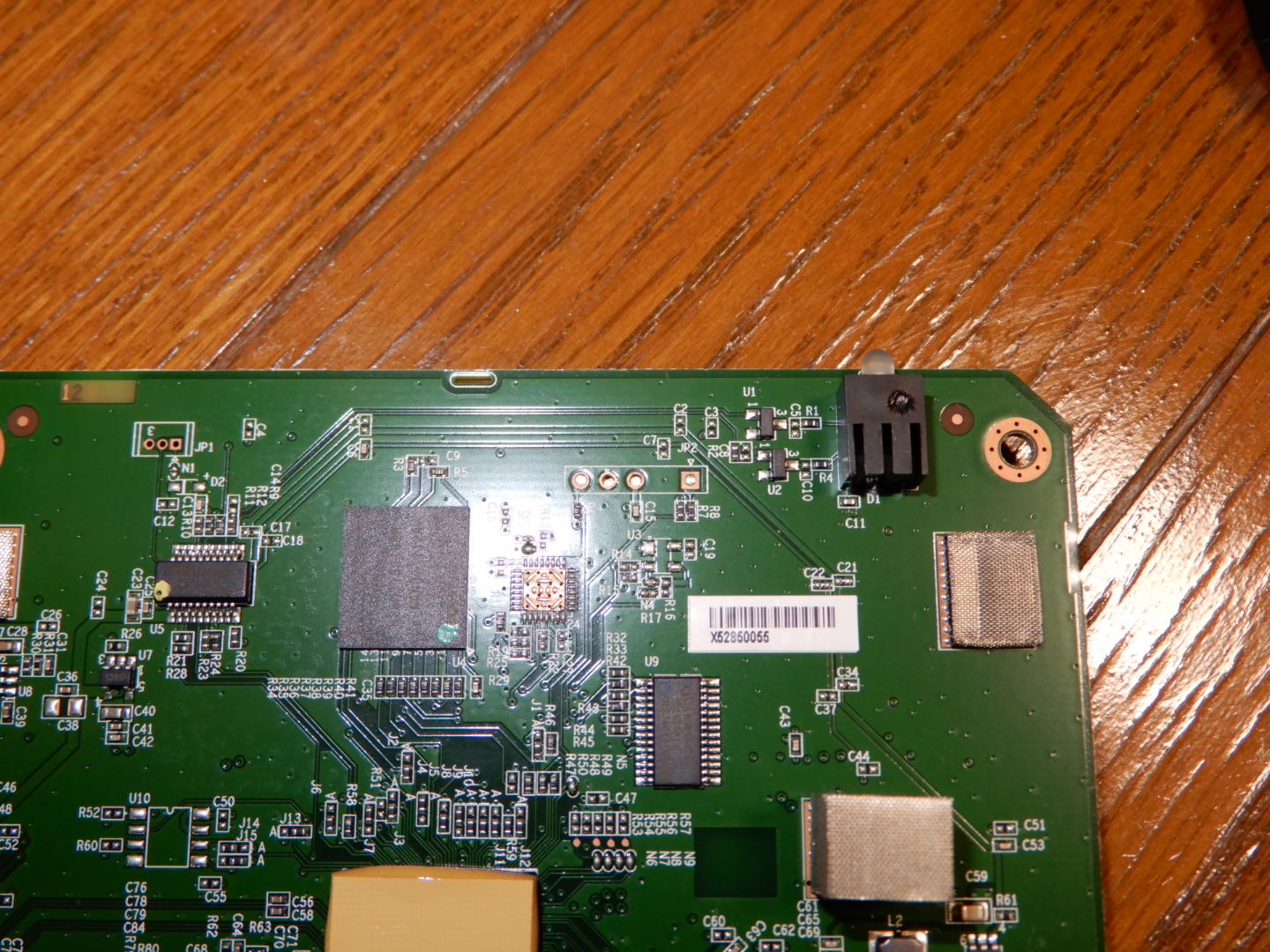

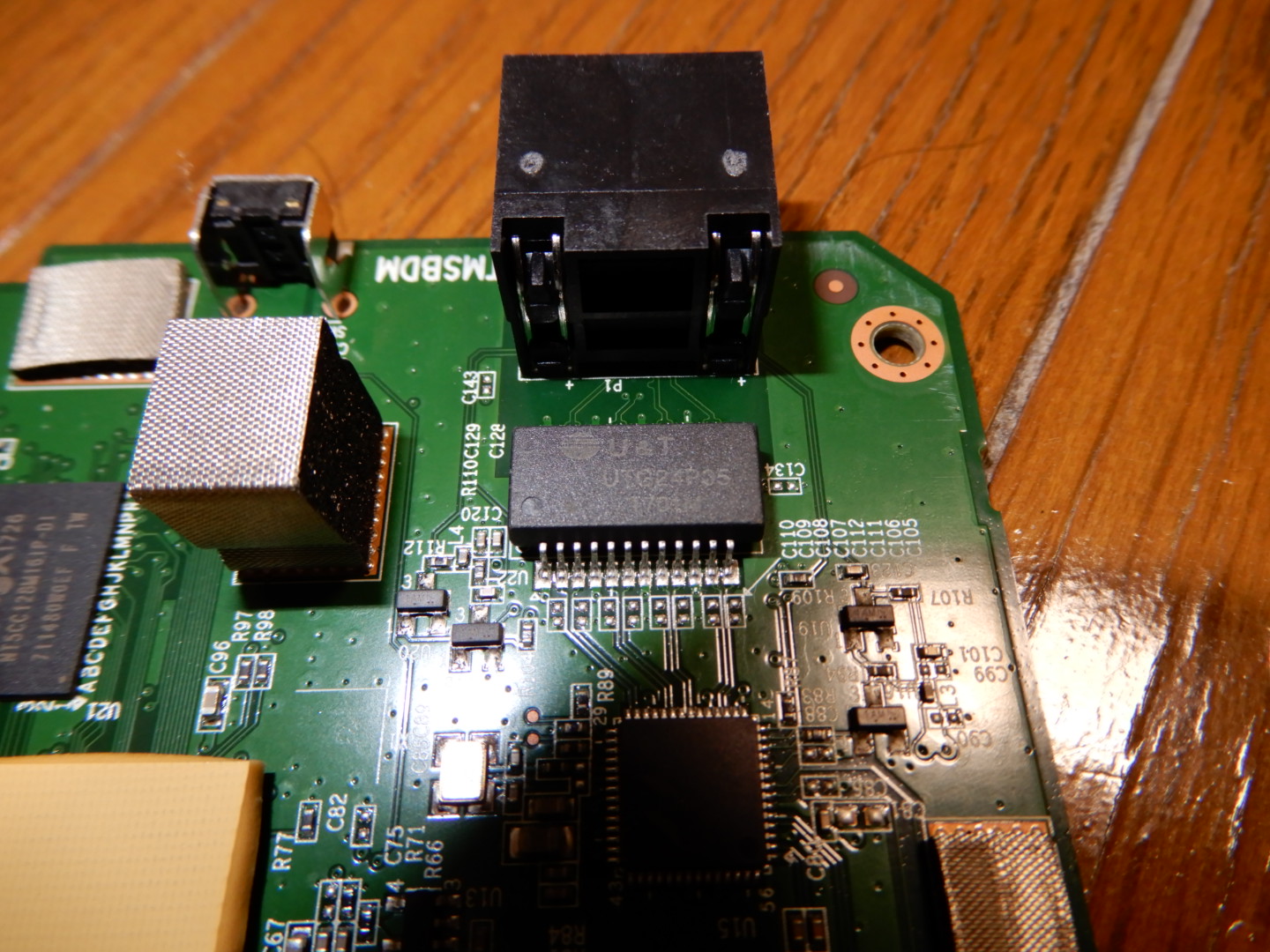

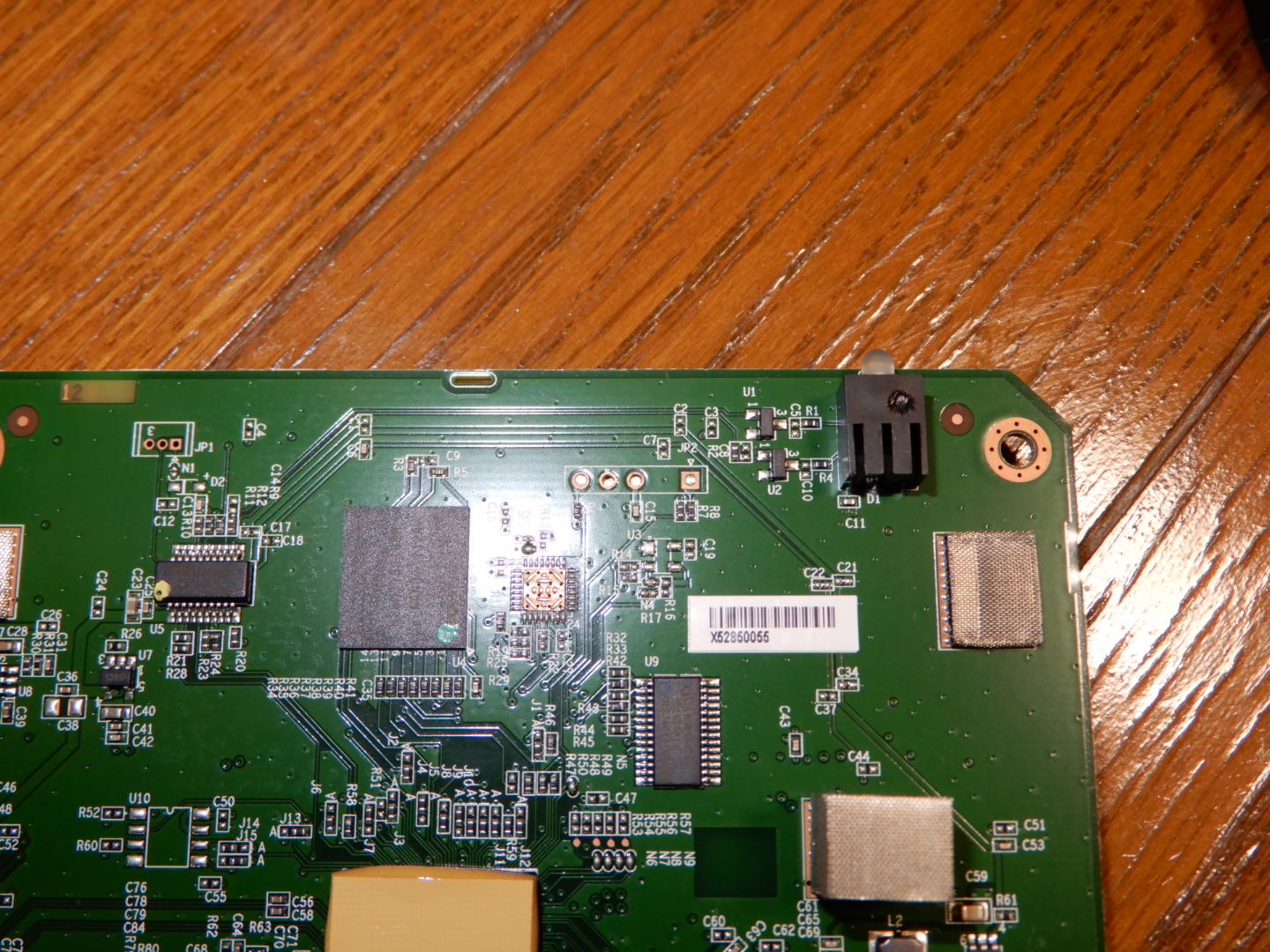

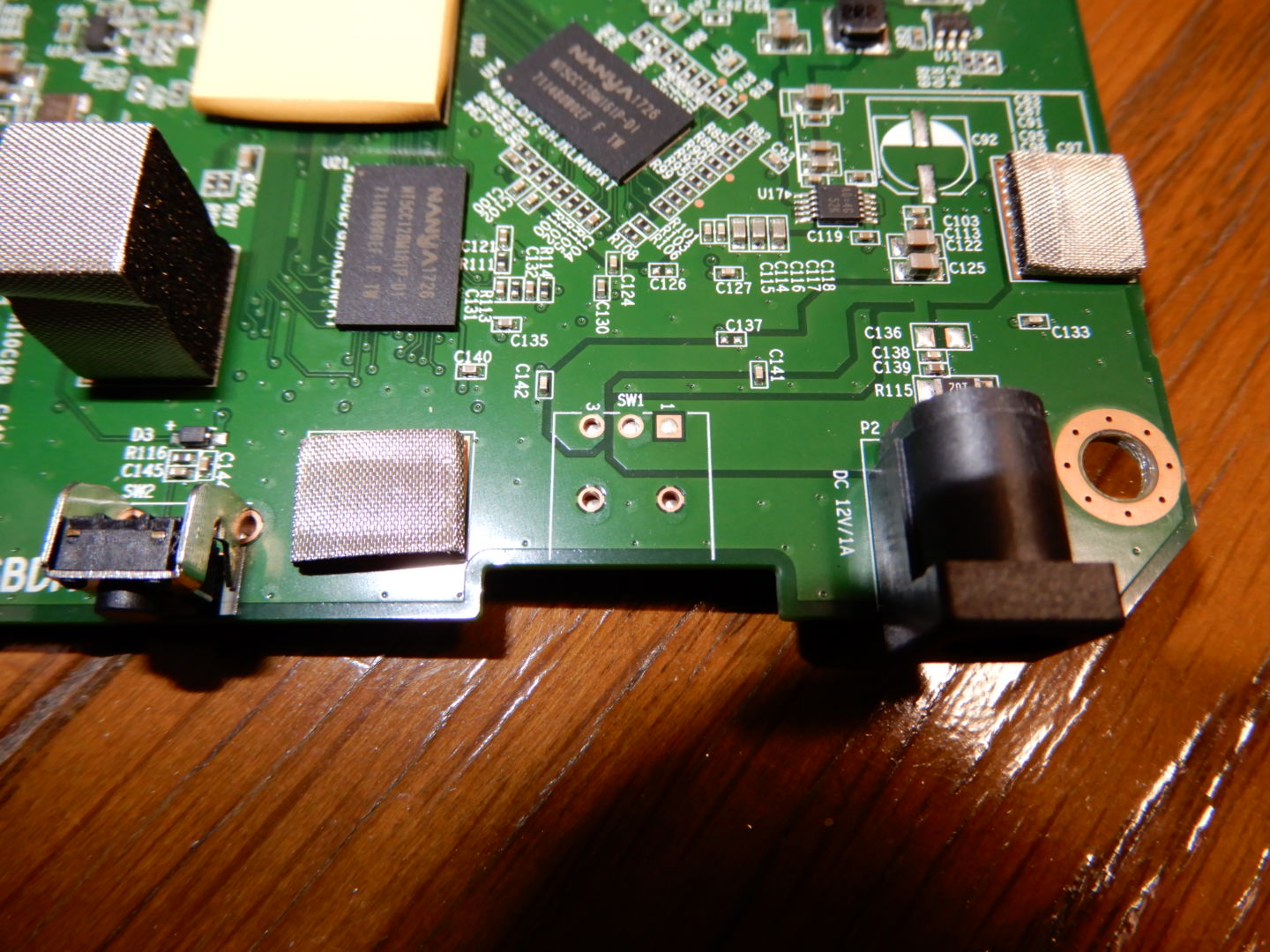

基盤の右上にはシリアルポートと思われる4つのスルーホールが設けられている。

試していないが、シリアルを直結させればターミナルを取れそうな気がする。

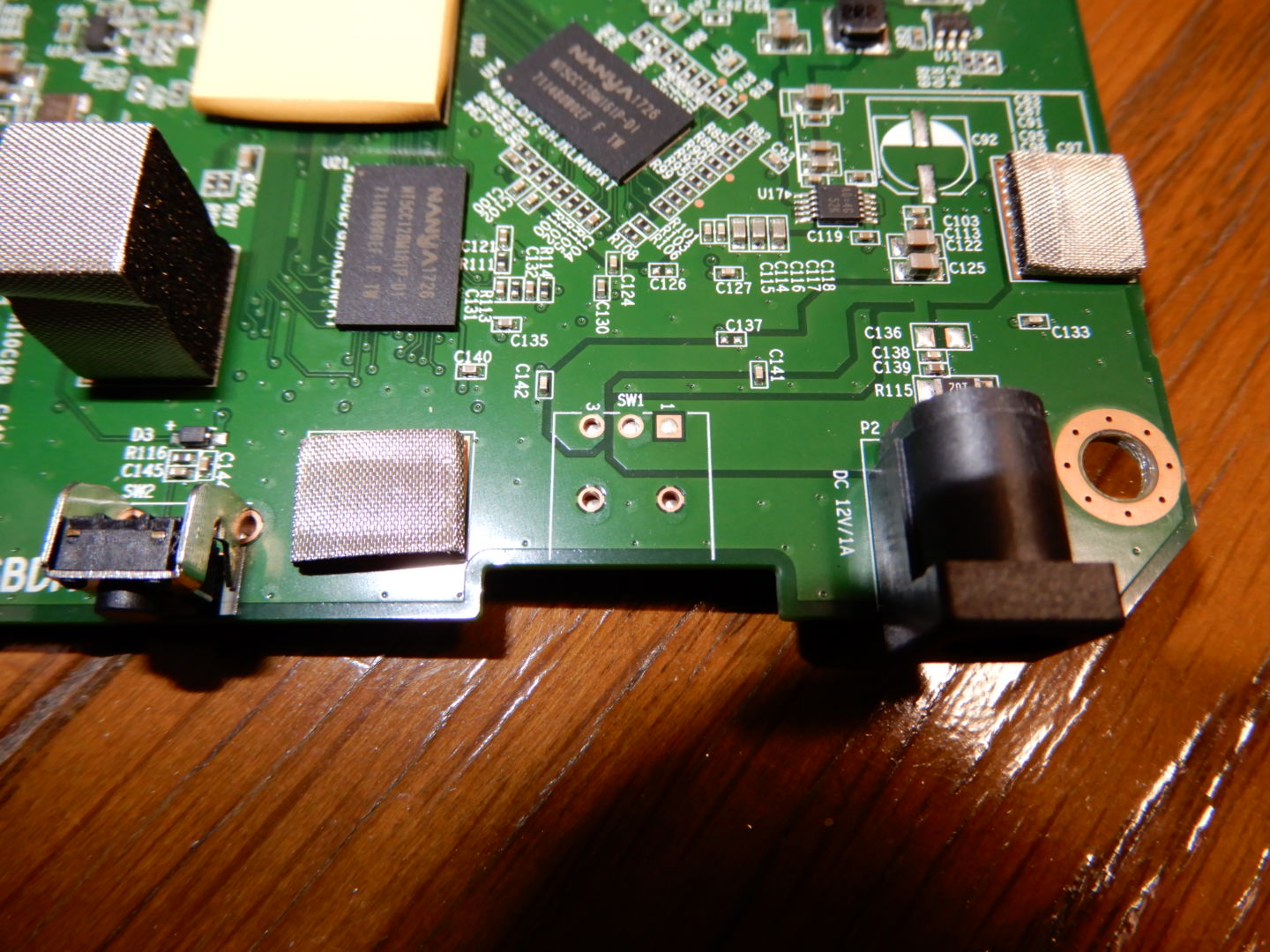

他には基盤の下部に3ピンポートが設けられており、何かしらの外部出力が出来る様になっている。

スルーホールのサイズと基盤設計から、恐らくロータリースイッチ辺りの実装跡だと思う。

アンチウイルスはCPUパワーを使う事もあり、

高性能なCPUを積みつつ排熱が間に合う様によく設計された基盤だった

詰め込めばチップを追加出来そうだし、折角ならインライン方式の2-NICにするか、

マネジメント専用ポートも設けて欲しかった。

同種の製品ではBitdefender BOXが存在するのだが、コッチはWAN/LANの2ポートを備えていた。

実装差異はターゲット層が違う事から来る物と思うが、折角ならもうちょっと頑張って欲しかった。

IoTブームも落ち着いた事もあり、今後は成熟期に向けて機器が少しずつ増えてくると思う。

特性上、ネットワーク接続は必須になるので今後もセキュリティ強化は必要になる筈。

まだまだ成長領域だと思うので、是非ともトレンドマイクロには頑張って貰いたいと思う。

« 続きを隠す

2021年02月20日(土) - 21:42 | カテゴリ:

雑談

BIND利用者には恒例の脆弱性注意喚起がJPCERTから先日出た

従来通り最新バージョンにアップグレードすれば良い。

ただし、ISC BIND 9.16系統を使っている場合は落とし穴があるので要注意。

この記事を書いた時点の最新バージョン9.16.12なのでアップグレードすれば良いと思うのだが、

普通にアップグレードをすると別のバグを踏み抜く可能性があった。

以前機能追加された、stale-answer-enableオプションのバグが根強く残っているらしく、

オプションを使っている状態で、CVE-2020-8625の対応で9.16.12にアップグレードすると、

バグによってBINDが落ちるケースがある。

対応する為には該当オプションを無効化する必要がある。

9.16系統を使っている様なコアな利用者なら問題無いと思うが、

知らない場合はハマりかねない落とし穴だった。