2021年03月13日(土) - 23:01 | カテゴリ:

Network

筆者はプライベートでNWを組む時にアライドテレシス機器を使う事が多く、

現在の自宅ラボでも回線終端とL2SWに利用していたりする。

組んだ当時にルータも揃えたかったのだが、当時は手頃な物が調達出来ず他の機種を採用した。

そんな折、ご時世都合もありアライドテレシスのUTMっぽいルータを入手出来た。

という事で、自宅コアルータの入れ替え用として設定仕込む前に恒例の筐体分解もしてみた。

L2スイッチ・バイパスポート・SFPポート・ルーテッドポートを備えるナイスなルータがこちら。

単機能ルータというよりUTMに近い機能が多く、Fortigateまでは行かないがそれっぽい事が出来る。

少しだけ触ったルータの使い勝手としては、従来のアライドテレシス製とは一線を画している気がする。

一番戸惑ったのは、オーソドックスなaccess-list設定が出来ず全てzone-policyで設定する所。

PBRポリシーもzone-policy指定となるのでCiscoルータに慣れている人は弄りにくく感じると思う。

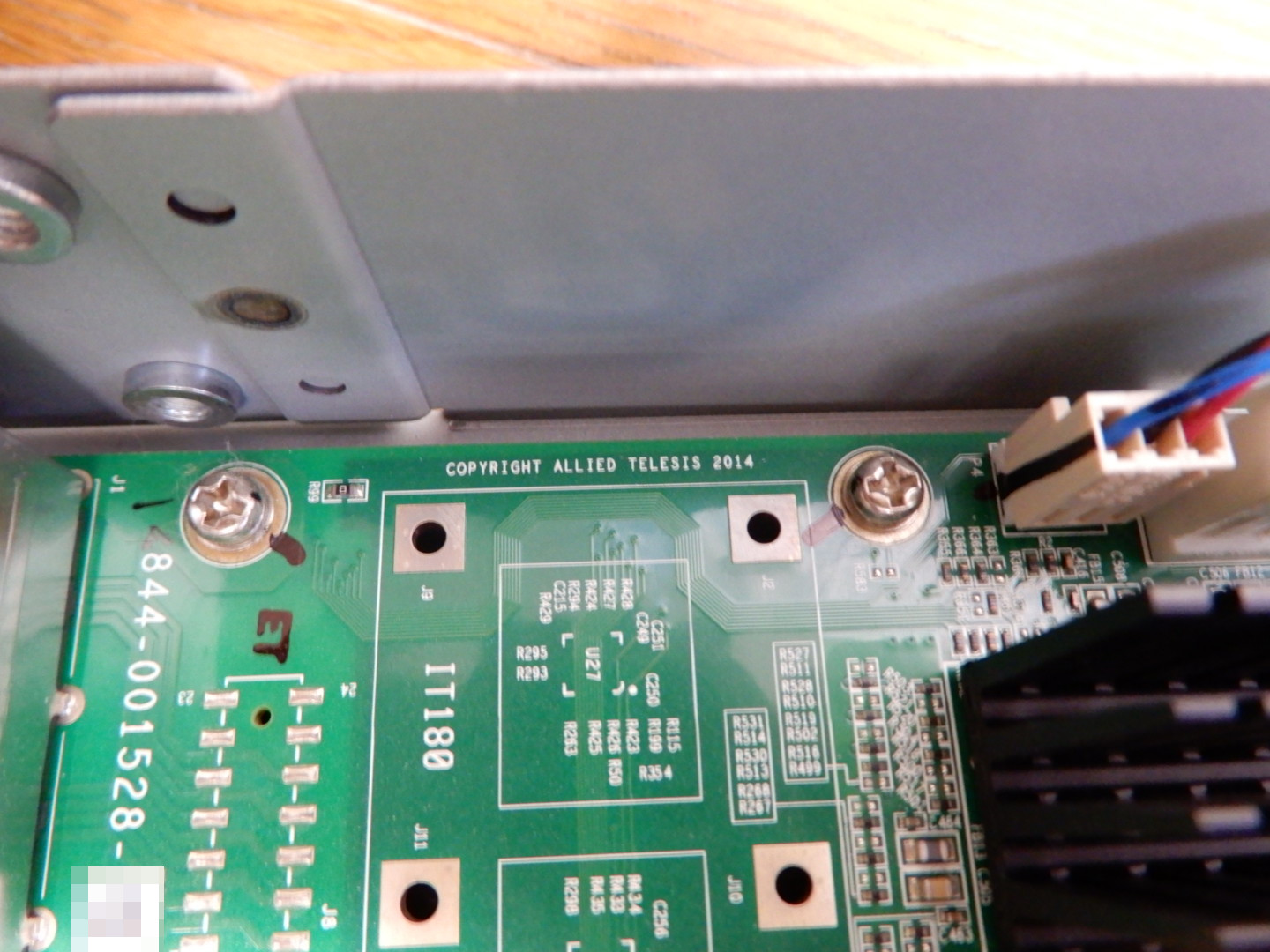

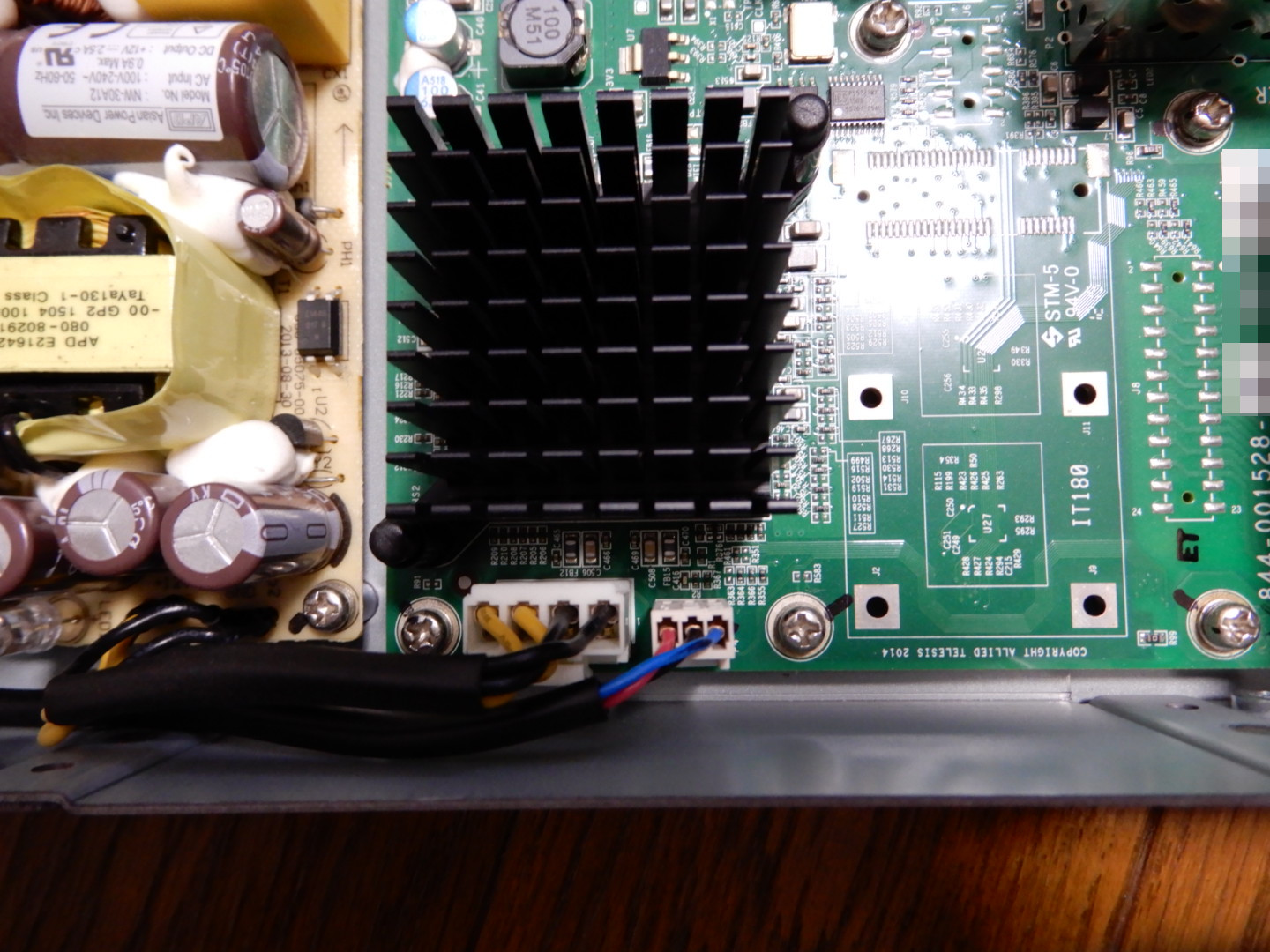

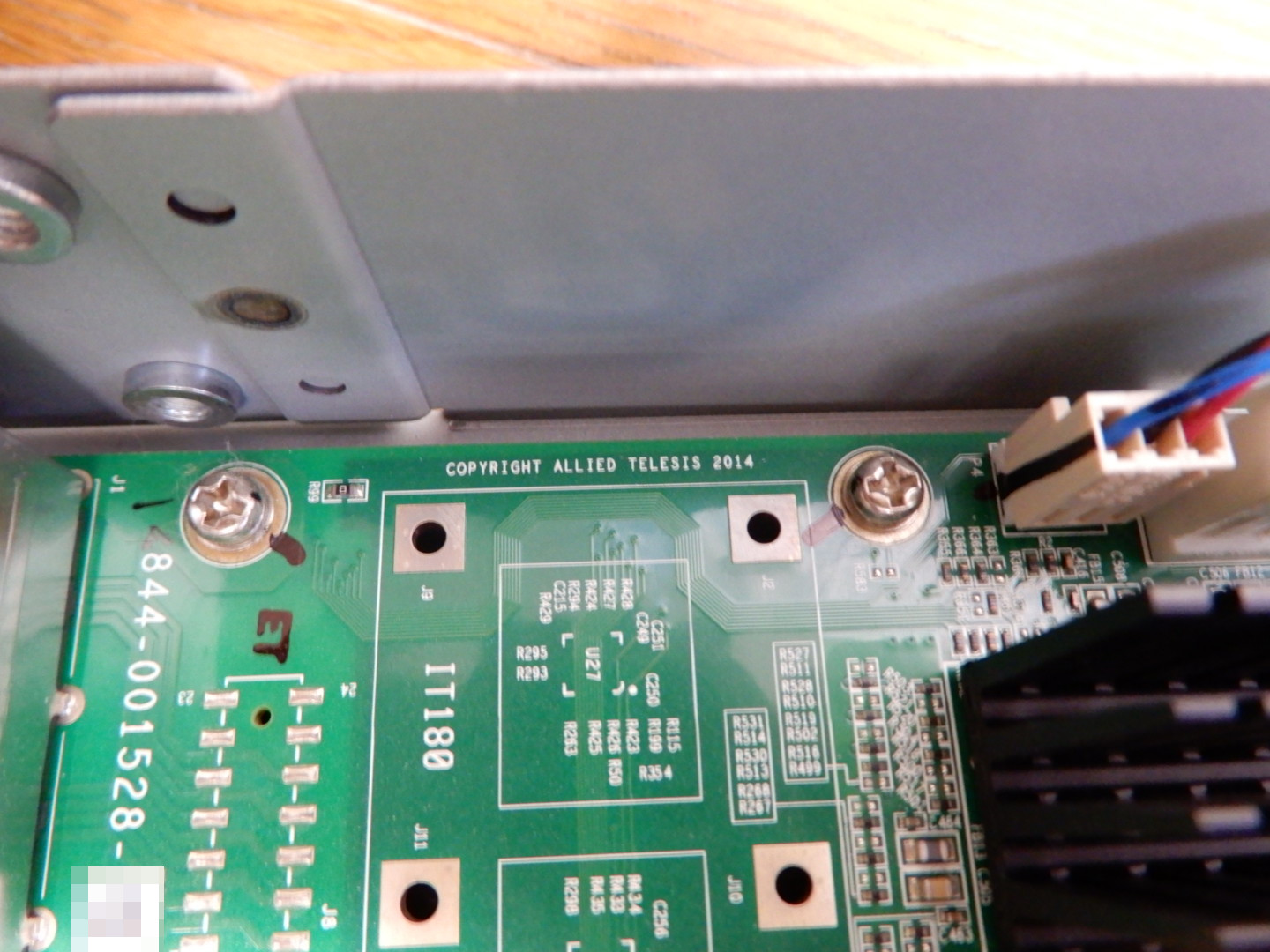

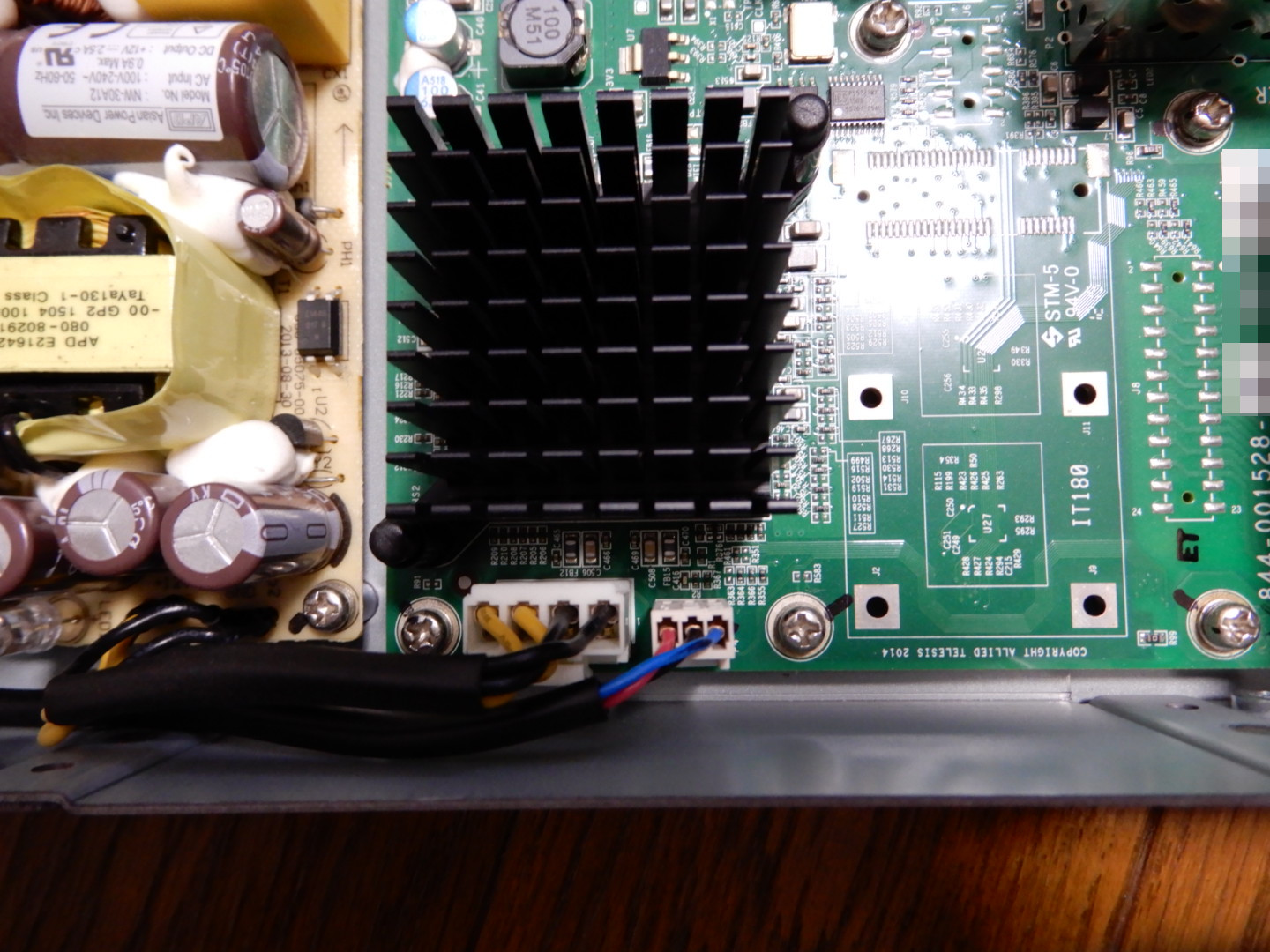

肝心の分解写真はこちら。ガラスエポキシ基盤を用いて手堅く設計してあった。

黒いヒートシンクはスイッチングチップとCPUが載っていると思われる。

左側に空きパターンがあったり、メンテナンス用と思われる基盤直結シリアルもあるのだが、

中々詰まった攻めた基盤設計をしていると感じた。

基盤にはアライドテレシス製を示すシルク印刷が施されていた。

空きパターンは何が搭載される予定だったのかわからないが、

恐らくチップを増強する時に使う物だったりドーターボードの増設跡じゃないかと思う。

もしかしたら、上位機種となるAT-AR4050Sでは何かしらのパーツが実装されているのかもしれない。

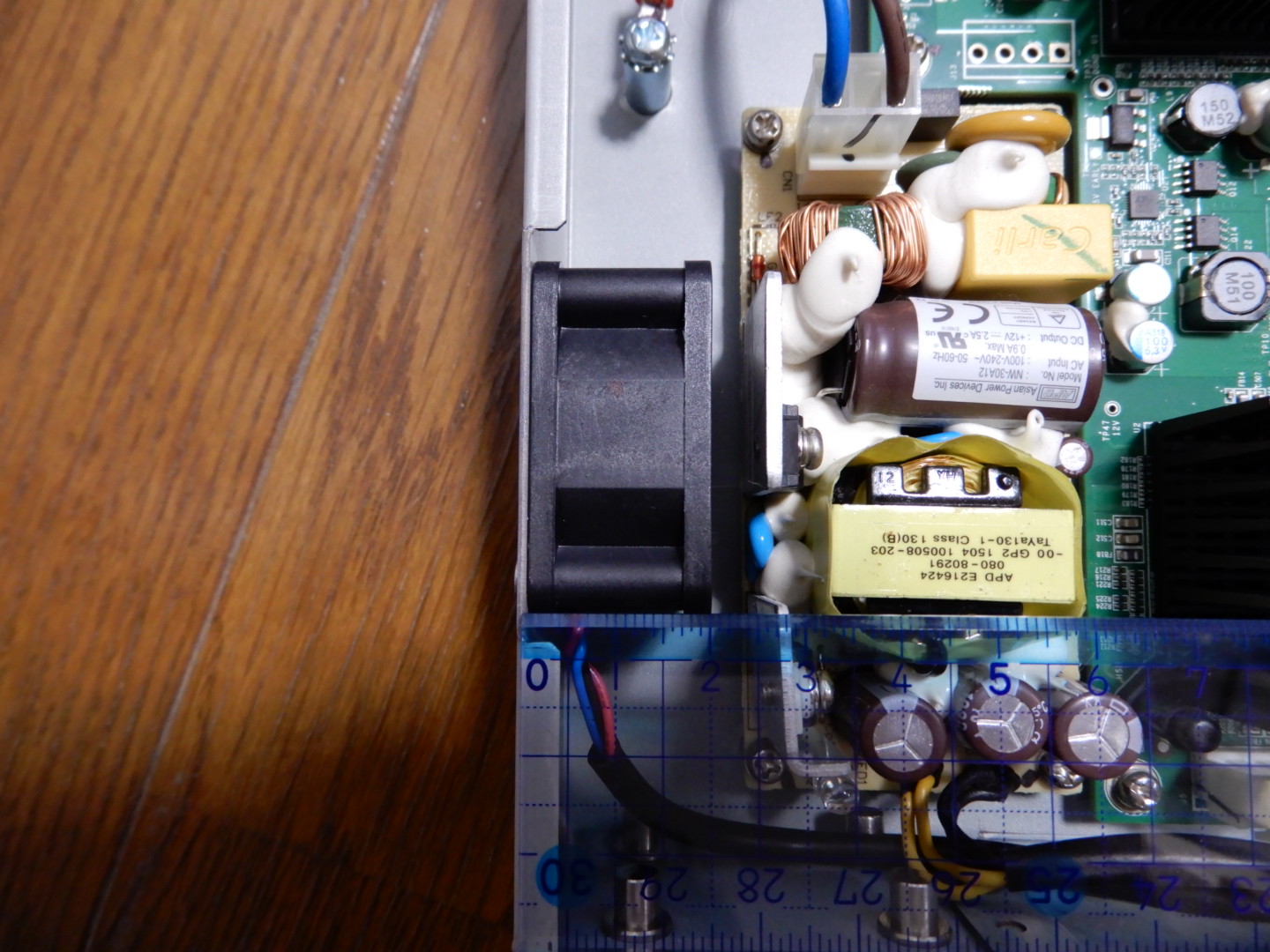

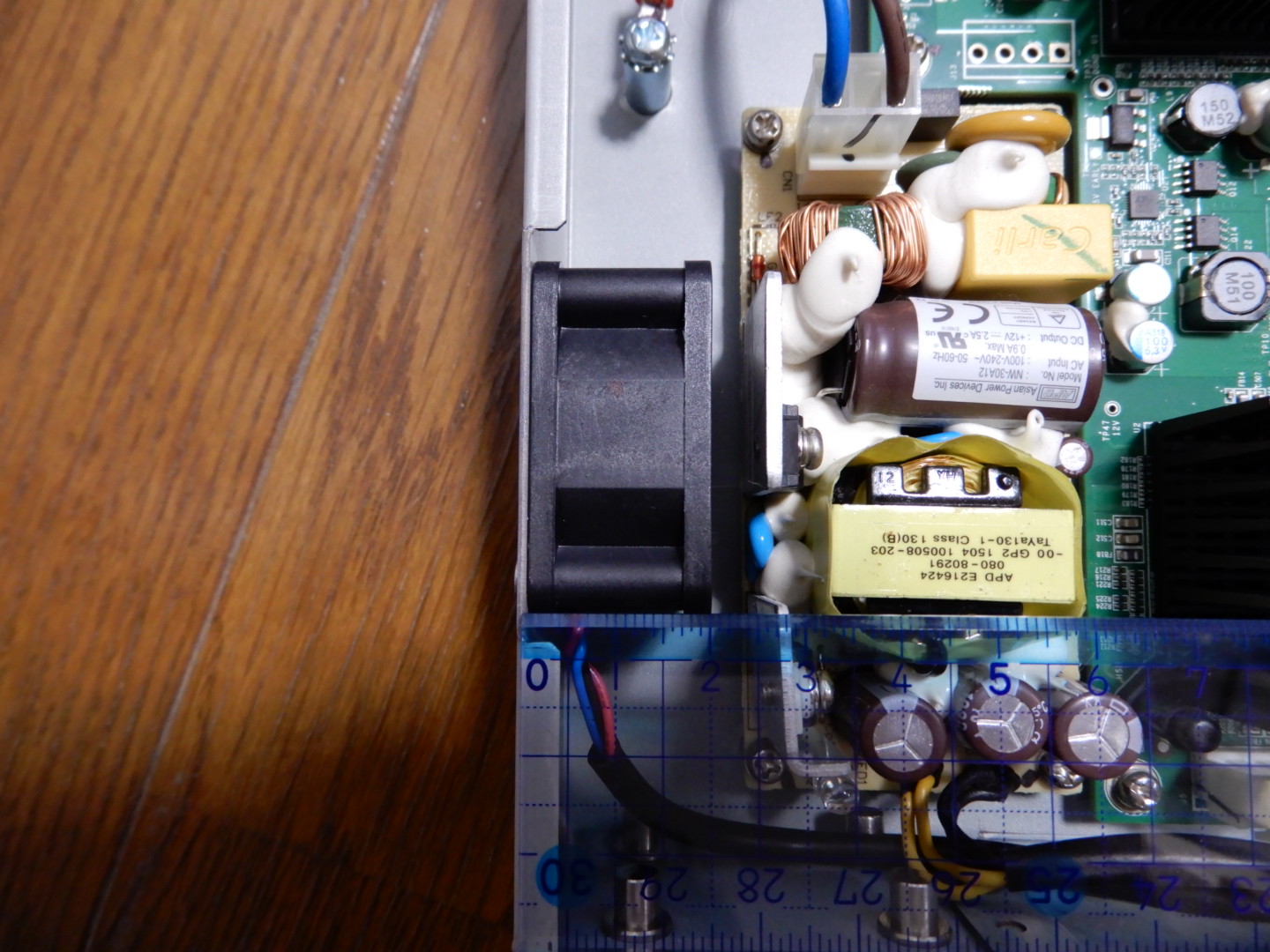

排熱ファンのコネクタは一般的なPCファンと同じ3ピンコネクタを利用しているが、

GNDと5V+の配線が逆になっている。

ネットワーク機器のファンは良く逆配線になっているので、何かしら決まりがあるのかもしれない。

ファンの大きさは “40mm × 40mm × 20mm” という、コレもネットワーク機器で良く見るサイズ。

この大きさに合致する物はワイドワークが出荷していてPCパーツ屋で購入出来たのだが、

数年前に廃番になった様で出回らなくなってしまった (´・ω・`)

今購入するならNoctua製か千石あたりで適当な排熱ファンを買う事になるが、

回転数が高く静音化には向かないので単なる故障交換目的になる。

………

基盤が独自設計な事もありコアな改造には向かないが、非公式な保守交換程度は出来そうだった。

中古で購入した物は自力で保守する必要が出てくるので、今回の様な筐体仕様は嬉しい所。

また、新品筐体も値段は高いが買えなくは無い価格なので、万が一の基盤故障も逃げ道がある。

設定面は試行錯誤している段階なので挙動がわからないが一応素直に動いてくれそうだった。

だが、前述の通りACLやポリシーの癖が強いので使いこなすには時間がかかりそうな印象を受けた。

今年も夏コミが吹っ飛んでしまいプライベートの時間は多めに取れると思うので、

実際にパケットを転送させながら確認しつつ記事に書こうと思う。

« 続きを隠す

2021年02月27日(土) - 20:47 | カテゴリ:

Network

昨今の事情で中古市場へのNW機器放出が増えたのか上物のルータを手に入れる事が出来た。

記事を作れる迄に弄ってない事もあり、使用感や分解レポは後日書く予定。

適当に弄った所、BGP4+としてIPv6を喋れたりOSPFv3も癖無く処理出来そうだった。

現在はEdgeRouter-Xで自宅のIPv6コアを担っているのだが、

細かいバグが多くルーティングを注入出来なかったりするケースがあった。

今の構成でも処理速度は問題無いのだが、

バグを回避する為にルーティングを自由に弄れないのは本末転倒なので、

今回購入したルータに入れ替える事が出来ないか確認し、

出来そうならば入れ替え作業も実施しようと思う。

2020年12月05日(土) - 21:32 | カテゴリ:

Network

筆者はNWラボに物理装置を使う事が多かったのだが、

物を揃えたら置き場が無くなってきたのと、稼働させる電気代が増えてきて困っていた。

また、本職の都合上物理装置を使った検証をする事が減ってきた事もあり、

昨年から今年にかけて実施していた自宅サーバ刷新を機にラボをGNS3に全面移行していた。

という事で、今回はNW仮想ラボ環境をネタとして紹介しようと思う。

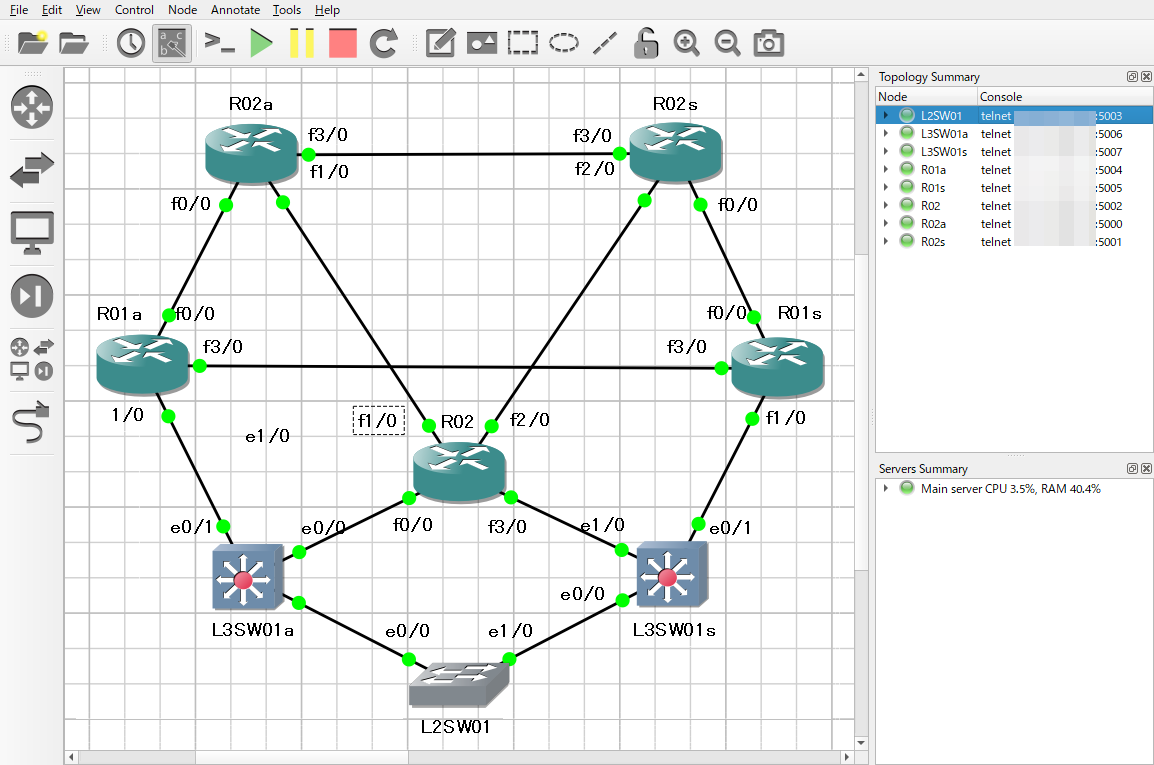

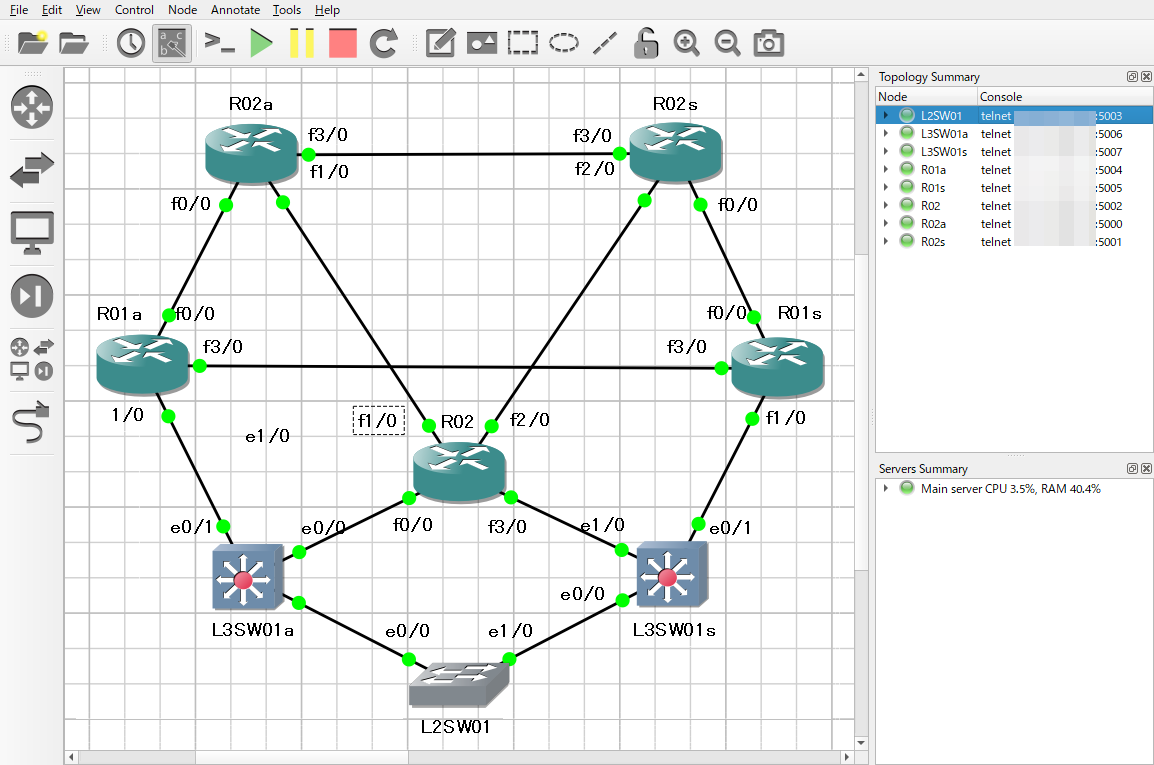

適当にトポロジを組んで稼働させたステータスがこちら。

トラフィックを流していないので、CPU負荷は低いがIOSを動かす為にメモリ使用率が高い。

NWラボを構築する場合、資金がある人は実機を揃えたりCMLを購入して動かす事が多そうだが、

実機を動かすにはNW装置の置き場と稼働させる電気代が課題となる。

CMLも同様にサーバが必要となる上、Ciscoにライセンス料を払うのでお金がかかる。

という事で、本格的にNW検証をしないが簡単な検証は行う事を目的に据えてGNS3を選択した。

………

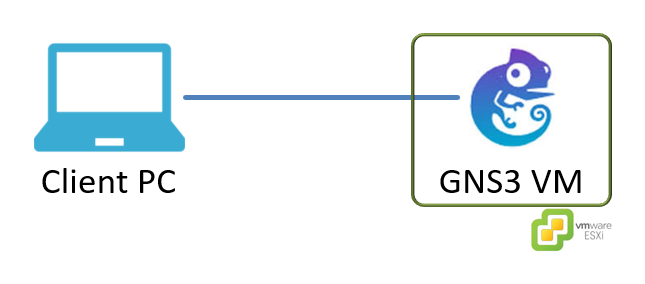

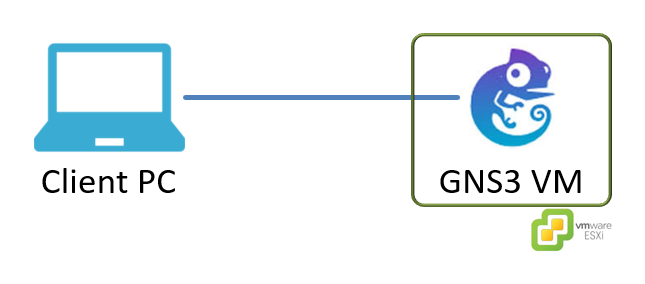

従来のGNS3はクライアントPCで全部エミュレートしていたのだが、

最近のバージョンはクライアントPC上で動くGNS3コンソールと、

実際にルータをエミュレートするGNS3 VMの二つを動かす必要がある。

GNS3 VMはVirtualBoxやHyper-Vでも動くので、

仮想サーバホストを準備せずにクライアントPC単体でも環境を構築出来る。

他にはVMwareに対応しており、本領を発揮するのはVMware版となる。

今回はこのVMware版を使い、VMware ESXi上でGNS3 VMを稼働させる構成となる。

この構成の場合、クライアントPCはコンソールだけをインストールすれば良いので環境を汚しにくい。

GNS3 VMの方はインスタンスイメージをインポートすれば動くので、ラボ環境を構築しやすい。

仮想サーバホストとなるVMware ESXiを構築するのが大変ではあるが、

VMware Workstation版も存在するので、クライアントPCだけでもNWラボを構築出来る。

クライアントPCからGNS3 VMに接続する際はコツがあるので注意。

通常はHTTPS接続を行う事でGNS3の制御を暗号化すると思うが、

バージョン都合なのかHTTP接続でTCP:80を指定しないと接続出来なかった。

GNS3のメリットは無料である事に尽きる。対応するIOSを持っている場合はサーバ準備のみで動く。

デメリットはIOS-XEなど最近のIOSが動かない所。コレばかりは仕方無いので実機を使う必要がある。

ただ、GNS3でもOSPF・BGPは問題無く動くので最低限のルーティングテストは出来ると思う。

………

AWSなどIaaSと閉域網接続をする時にはルーティングにBGPを使う事が多く、

今後も同様のスキルは求められる。

今まではネットワークを弄った事が無い人が必要に迫られて弄る場合、

手軽に準備が出来るGNS3を使うのも一つの手段になるかもしれない。

« 続きを隠す