2020年06月10日(水) - 22:50 | カテゴリ:

Network

今までは、PPPoE+IPv4固定+NVR500の回線環境を使っていたが、最近は速度遅延が顕著になっていた。

特に4月末辺りから遅延が酷くなり、一番酷い時では1Mbps程度まで悪化していた。

また、10年前の機種となるNVR500ではスペック不足の場面も増えており、

TCPセッションを複数張るWebアプリを使い続けると、セッションテーブルを食い潰しそうになっていた。

NVR500が発売された2010年と現在を比較すると、Webアプリ台頭によって通信特性も大きく変化しており、

NATセッション数4,096・RAM搭載量64MBでは心許ないのが主な原因であり、

NVR500のサポートしているダイナミックルーティングプロトコルが少ないのも課題の一つだった。

今までは自宅サーバで公開Webサーバを動かしていた事もあり、品質重視のIPv4固定回線を使っていたが、

先日完了した自宅サーバ刷新によって、公開Webサーバも別拠点の仮想サーバに引っ越した上、

バックボーンにはメイン回線とは別のISPを使ったVPN型に変更したので、

通信品質重視の従来回線を使う必要性が下がっていた。

………

以前もIPoE引越しを検討した事があったのだが、検討当時はIPv4専有オプションが無かったので諦めていた。

しかし、世間から要望が多かったのかVNEでもIPv4アドレス専有オプションを提供開始した上、

JPNEのIPv4専有オプションを使ったサービスとして、

IPQ・OpenCircuit・interlinkがアドレス専有オプションをリリースしていた。

通信遅延・IPv4専有オプション・回線維持の必要性低下を総合的に考えると、

IPoE+IPv4専有オプションに移った方がメリットがある為、IPQ提供のIPoE+IPv4専有接続に変更しつつ、

ルータの処理速度を上げる為にも、メイン回線収容ルータをNVR500からRTX830に刷新してみた。

大まかなNW構成は下記の通り。メイン回線の収容ルータをYAMAHA RTX830に刷新しつつ、

コアルータ・端末用ゲートウェイは従来通りCisco 891Fを継続利用する構成にした。

ルータ間にCisco Catalyst 2960SなどL2SWが各種挟まっているが、

全リンクを1G以上でリンクアップさせており、速度低下が起きない様にしてある。

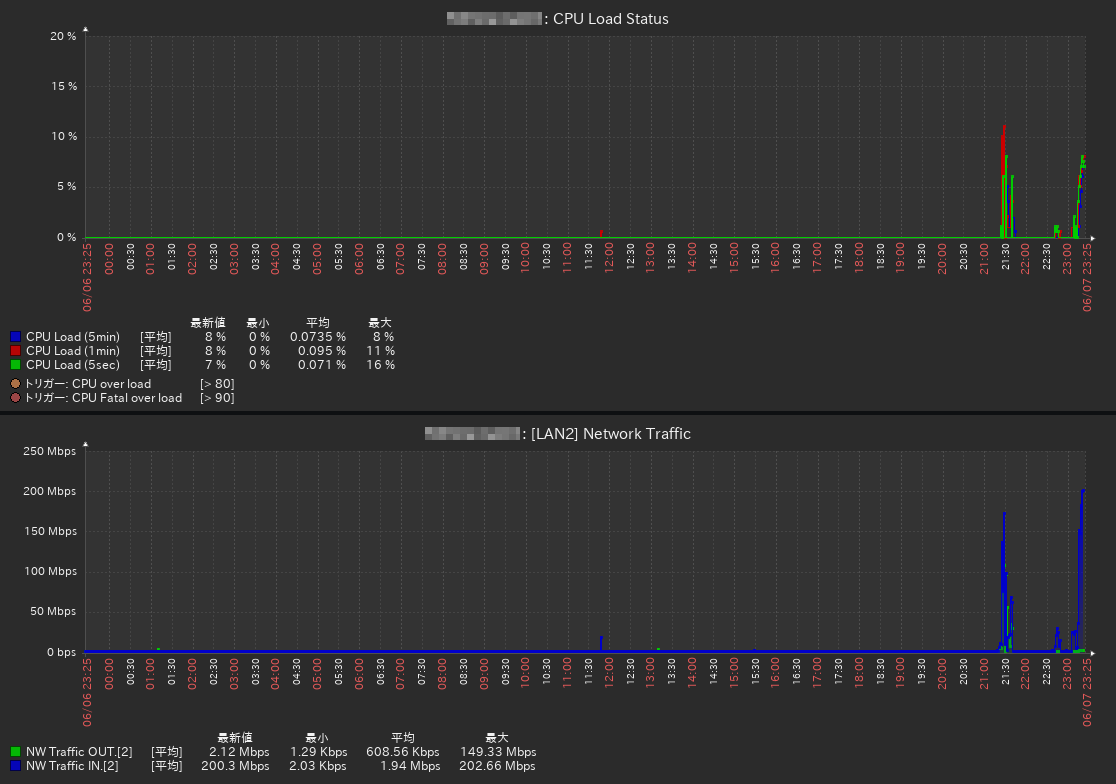

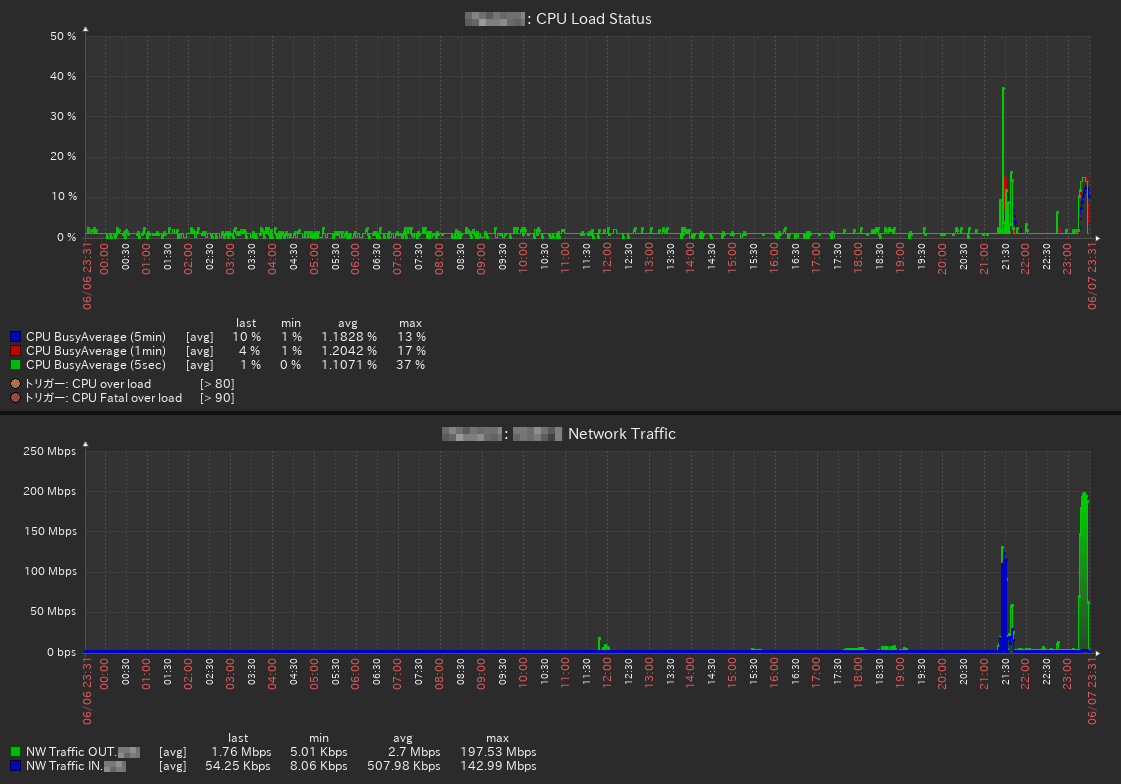

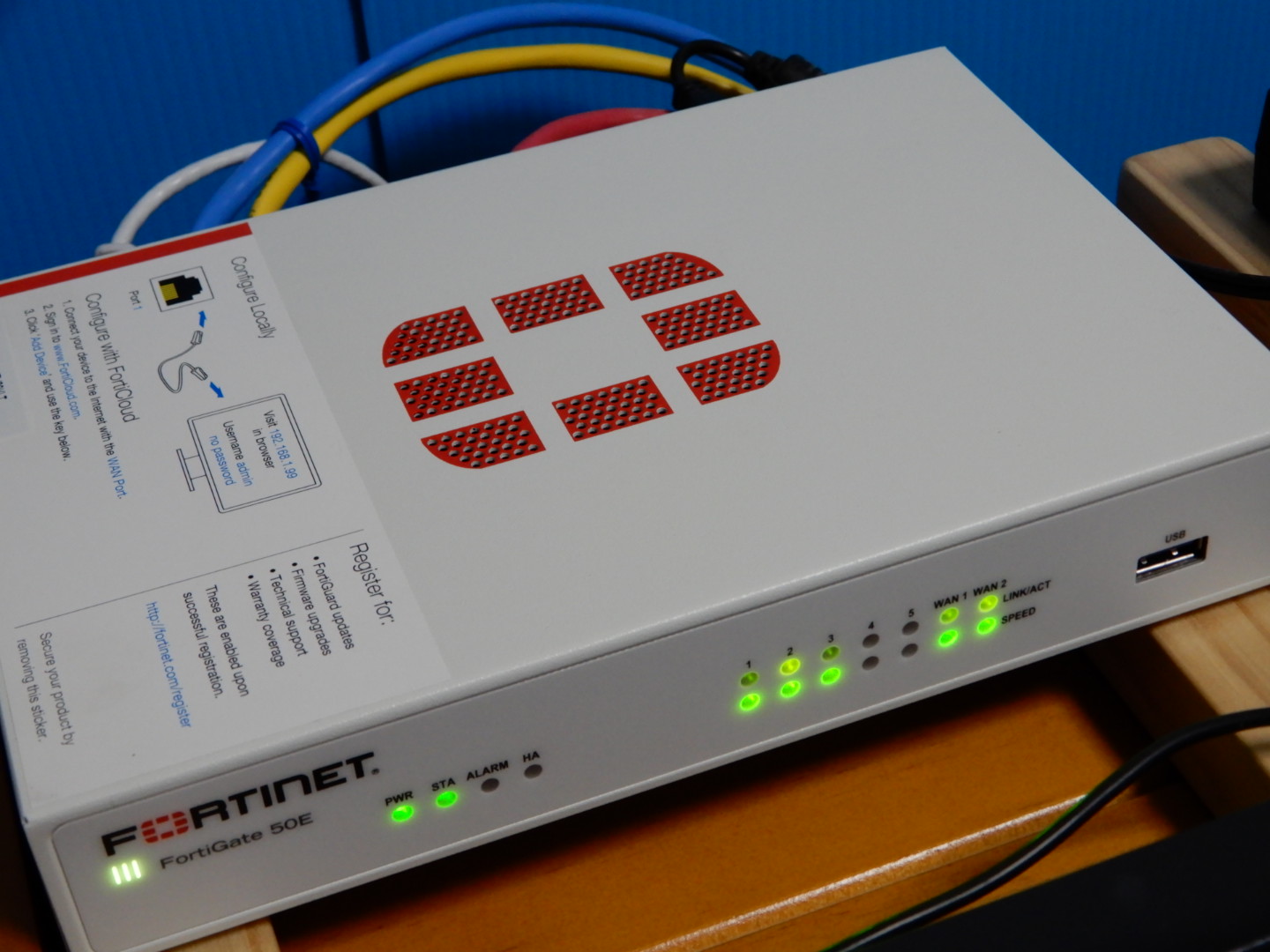

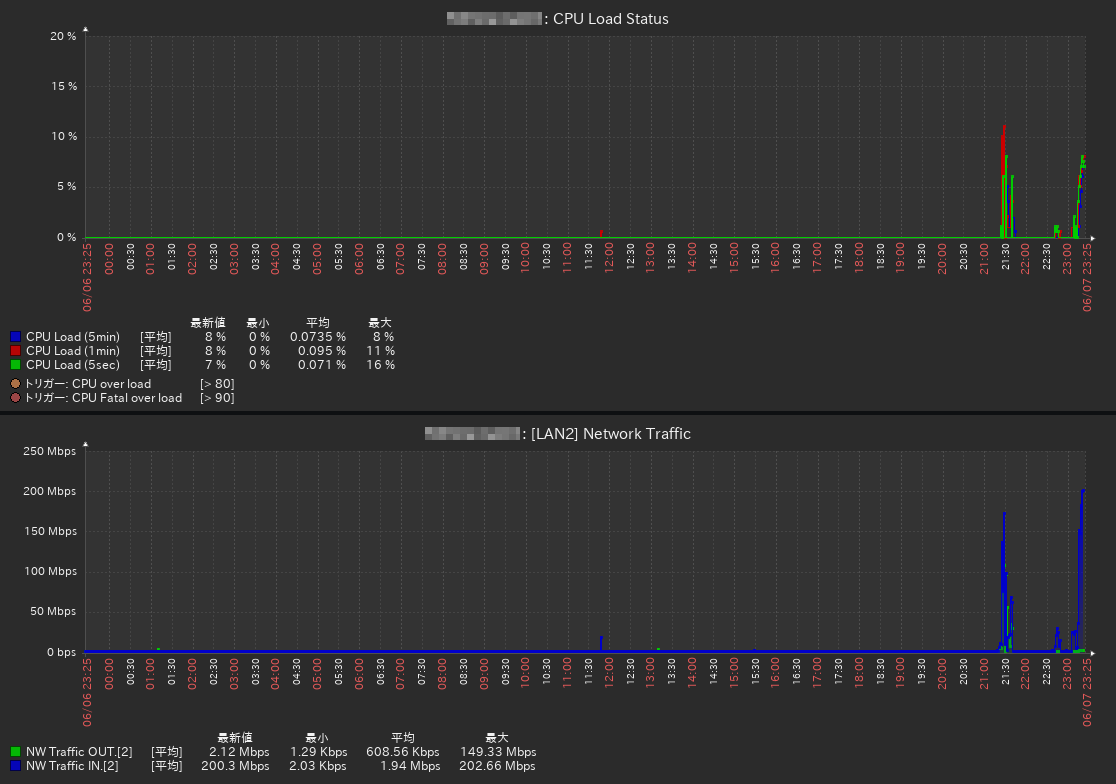

この状態で、CentOSインストーラを複数ダウンロードして負荷をかけると、

ルータのCPU負荷は下記の様になった。

| YAMAHA RTX830 |

Cisco 891F [コア] |

Cisco 891F [GW] |

|

|

|

実測200Mbps程度とは言っても、平均CPU負荷が7~10%に納まっているのは驚いた。

RTX830と891Fを比較すると一目瞭然で、同容量を流しているのにCPU負荷が全然違う結果になった。

………

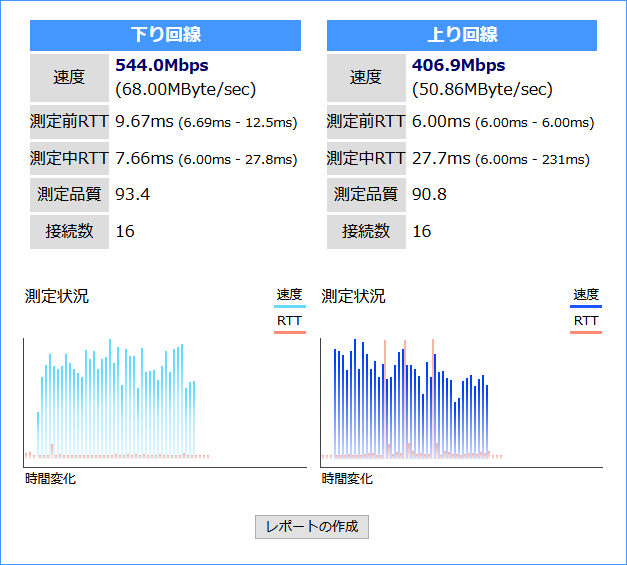

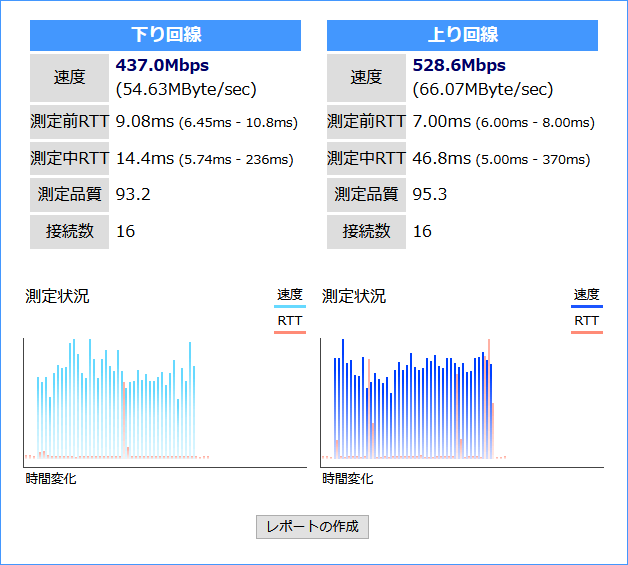

NW回線速度測地絵サイトを使ってみた結果は下記の通り。

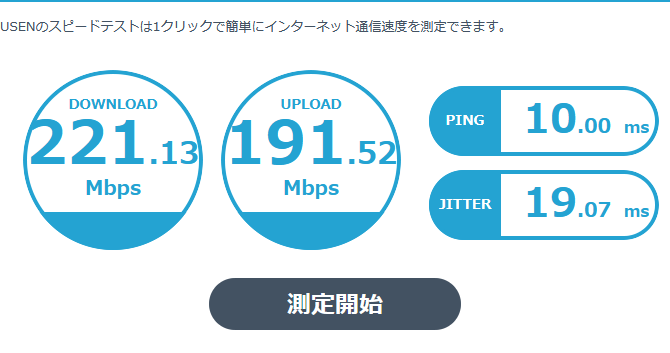

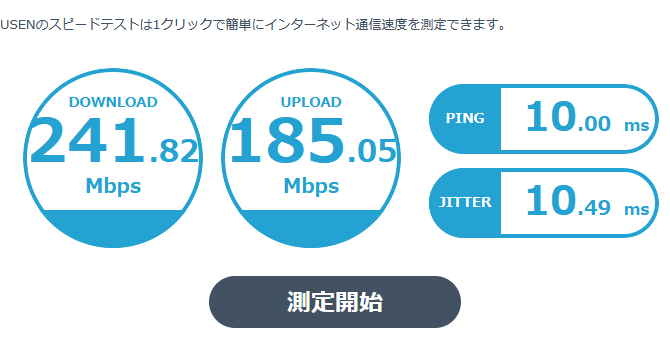

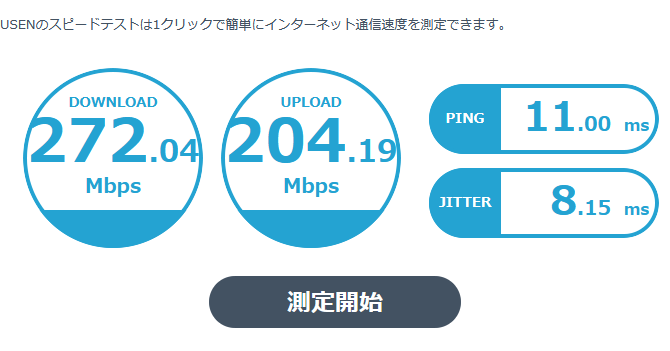

JPNEがKDDI系ネットワークな事もありKDDI回線の方が有利なのだが、軒並み250Mbpsは出せた。

- [6/7 21:20~21:25] KDDI スピードチェック

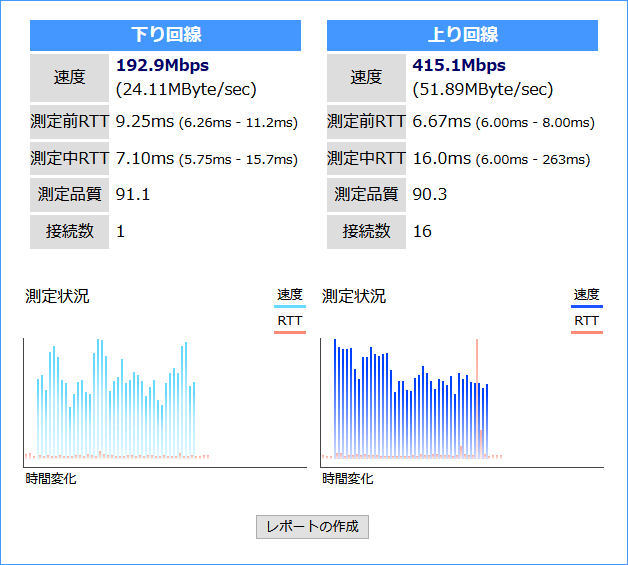

- [6/7 21:25~21:35] Radish Network Speed Testing 東京

- [6/7 21:35~21:40] USEN インターネット回線スピードテスト

- [6/7 21:40~21:45] Google インターネット速度テスト

………

IPoEを1週間弱使っているが、今まで問題になっていた速度遅延が起きる事は無かった。

今回はIPv4専有オプションも付けており、インターネットからの接続も出来るので従来の様な自鯖公開も出来る上、

IPQの特典として逆引き登録も出来るので、むしろ今までよりも機能充実を測れた。

NTTがIPoE先行で10Gサービスを提供した事も考えると、今後はIPoE接続が主流になっていくのかも知れない。

速度速い・IPv6ネイティブ接続・輻輳POIバイパスと、良い事ずくめに思えるが、

IPoEを使うにはYAMAHAルータを弄れる位のネットワーク知識は必要なので、普及するのは当面先になると思う。

さらに、IPoE利用時のIPv4トンネル接続は、普通の場合アドレス共有型となるので、

ネトゲをやる様な人は通信要件を満たせないかも知れない。

この辺りは、NW機器メーカーと広報活動に頑張ってもらいたい所。

………

今回のメインプロバイダ変更にはそれなりの手間がかかった。

IPv6バイパストンネル(IP-IPトンネル)によって、通信速度遅延が改善した事もあり当面はこのまま維持する予定。

10年前のルータを使い続けると処理・機能不足が否めないので、筆者にとっては良いメイン回線刷新イベントとなった。

« 続きを隠す

2020年01月25日(土) - 22:56 | カテゴリ:

Network

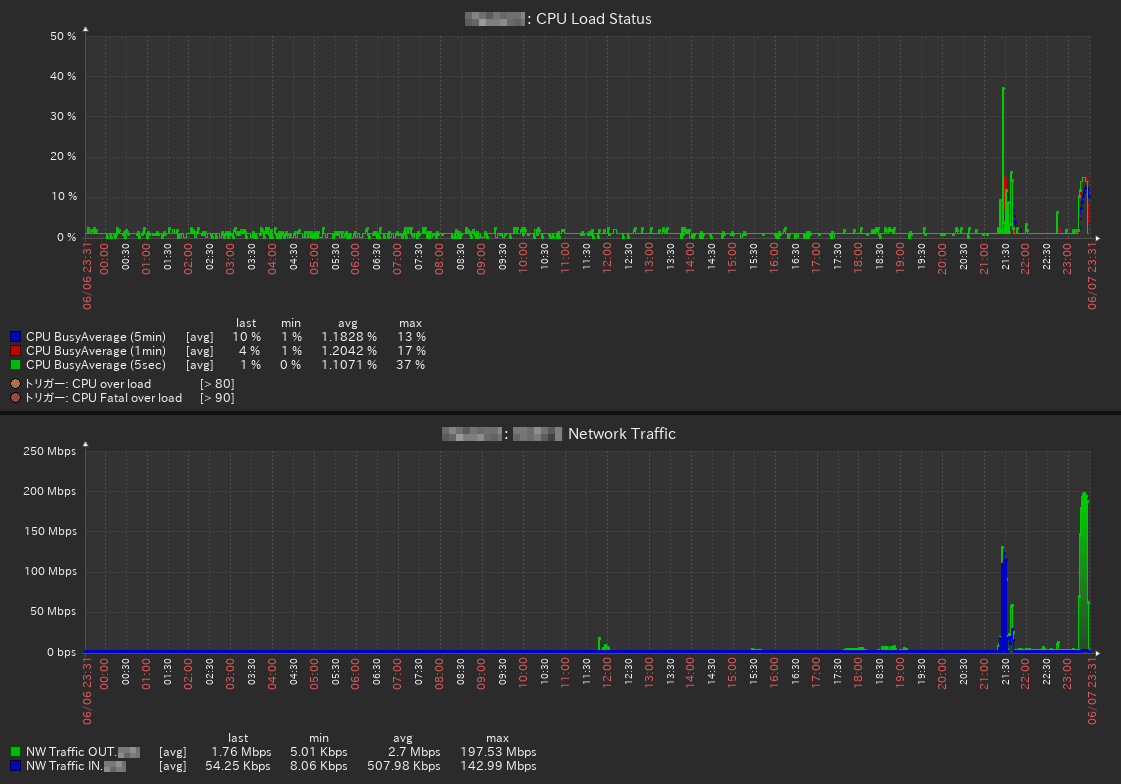

前回の記事で自宅IPv6環境を刷新した事を書いたが、

ゲートウェイ設備にFortiGate 60Dを再利用していた。

NWトラフィックも順調に転送しているので刷新する気は無かったのだが、

RDNSSに対応していない事から、FortiGate配下のIPv6オンリー環境から、

Android端末を使えない課題が残った。

解決方法も判明しているし、しばらく放置する予定だったのだが、

日課のNW機器あさりをしていたら、v6.2.0を積んだFortiGate 50Eを発見

値段も手頃で「これも何かの縁」という事で買ってみた。

VDOM切っているので、5本のLANを接続。

ルーティングはOSPFとBGPを喋らせている。

今まで60Dを使っていたのでスペックダウンになるが、

ハードウェア処理が必要となるIPsecとかを使っていないので、

50Eでも問題無いと判断。

実際にWebブラウジングをしてセッションを500程度張ってみたが、

CPU負荷は0~1%で測定不能レベルの負荷にしかならなかった。

当初の目的であったAndroid端末も無事にRDNSSからDNSサーバ情報を取得でき、

ちゃんとIPv6オンリーでインターネットに接続する事ができた。

普段からFortiGateを使って久しく、UTMだけでなくルーターとしても活用しているが、

まだまだポテンシャルがありそうなので研究予定。

また、50E入れ替えによって余った60Dを使って検証環境を作ってみようと思う。

« 続きを隠す

2019年11月02日(土) - 22:52 | カテゴリ:

Network

今度は自宅の無線APが不調に…

1年半前に無線LAN構成を変更したのだが、最近はエラーが出てしまい繋がらない事が増えてきた。

また、IEEE802.11acに対応しておらず、比較的新しい技術の検証にも支障が出る様になってきた。

という事で、今回の自宅NW・自鯖刷新を機に無線APも刷新する事に。

こちらは以前からお金を準備していたので、今は機材を物色中。

目まぐるしく刷新を進めている “ns-lab BB” だが、

折角のタイミングなので今までの課題を一気に払拭すべく構成変更せねば。