2014年10月18日(土) - 20:29 | カテゴリ:

Linux

"ns-lab BB"のサーバ再度は複数のLinuxディストリビューションを使って構築してあるのだが、

この前MailServerに使用しているサーバでOSのアップデートに失敗してしまい、

応答不能状態=メール停止になってしまっていた(´・ω:;.:…

※メールサーバは平日深夜1:30頃に泣きながら復旧させました

まぁ、原因はパッチ配布元のバグらしいのだが、詳細はわからず終いに。

という事で、世のサーバはWindowsとか、Redhatとか、斜め上を行くならSolarisとかで動いていると思うのだが、

一つのOS(ディストリビューション)に偏って技術を習得するというのは危険なのかもしれない。

『1ディストリが転けたのでシステム全部止まりました!』は洒落にならないので。

最近は、OpenSSL・bashとかOSSの脆弱性が大量に発見されちょるし。

運用面で考えると1ディストリで揃えて、全部同じ構成とかの方が絶対に楽なのだが、これは難しい所か。

なので『bashしか使った事無いからtcsh使えません!』とかだと、色々困る事も起きるのだろうなぁ~と

という事もあって、最近は自分もbash/tcsh/zshを使い分けたりディストリ入れ替えとかを実施したりしちょる。

いくら小さなサーバ群だとしても、踏み台にされる事で他サイトに迷惑かけるのはアカンのでね。

今後はこういう小さな事にも目を向けていかなければいけないのだろうなぁ~~…

2014年10月11日(土) - 20:28 | カテゴリ:

PC

個人的意見ではあるが、過去最悪の出来だと思うKIS2014から早一年…

先日、Kaspersky Internet Security 2015が公開されたので、

『今年こそは良い出来でありますように』と願いながら人柱になってみた。

果たして、過去の栄光を取り戻す事が出来るのだろうか

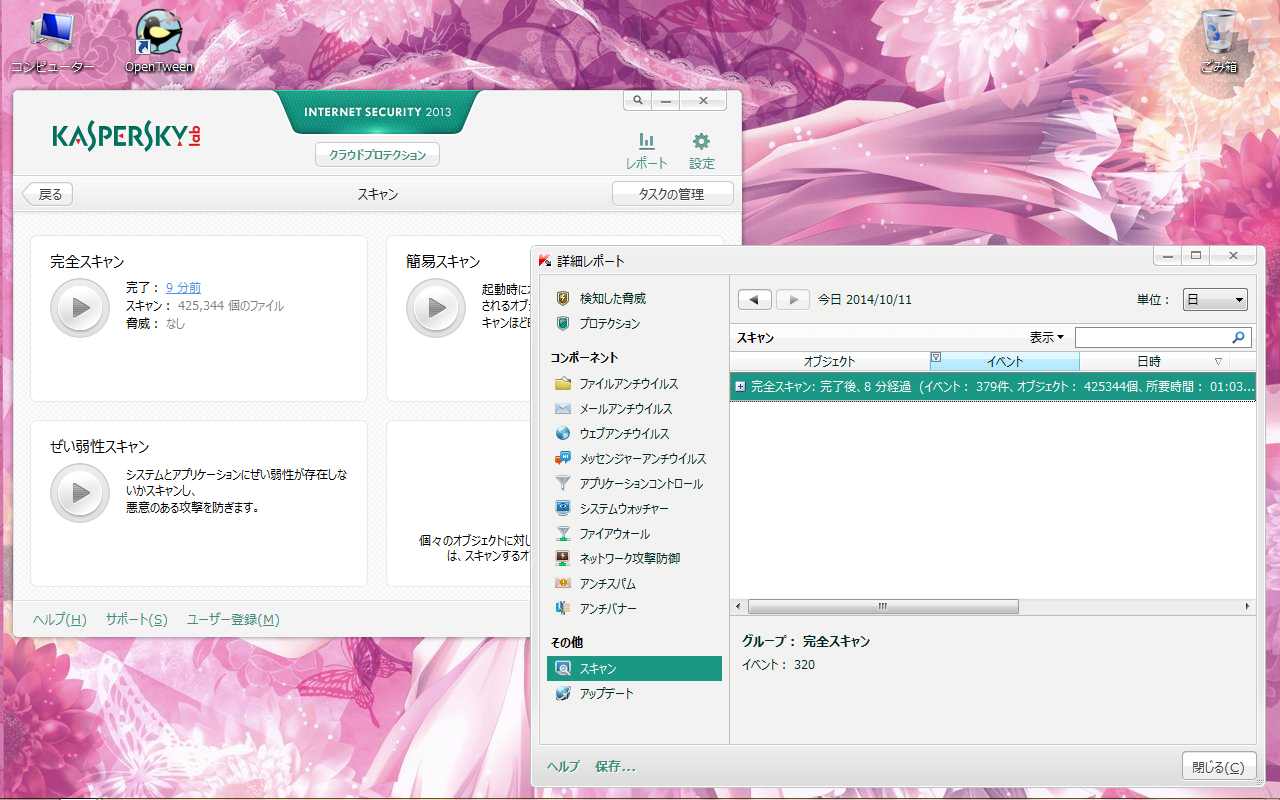

自分は、過去に複数台の3年ライセンスを購入しているので、

一度KIS2013をクリーンアンインストールした上で、

ライセンスを適用しKIS2015を突っ込んでみた。

手順としては、

-

インストーラーをダウンロードしておく

-

LANケーブル引っこ抜く

-

インストール済みKasperskyを停止して、アンインストール

-

再起動

-

Kaspersky 2015をインストール

-

LANケーブル突っ込んで、一応再起動

-

パターンのアップデート

という流れでカスペルスキー2015への飛び石アップデートを実施。

KIS2014? んな物無かったアルよ….(´・ω:;.:…

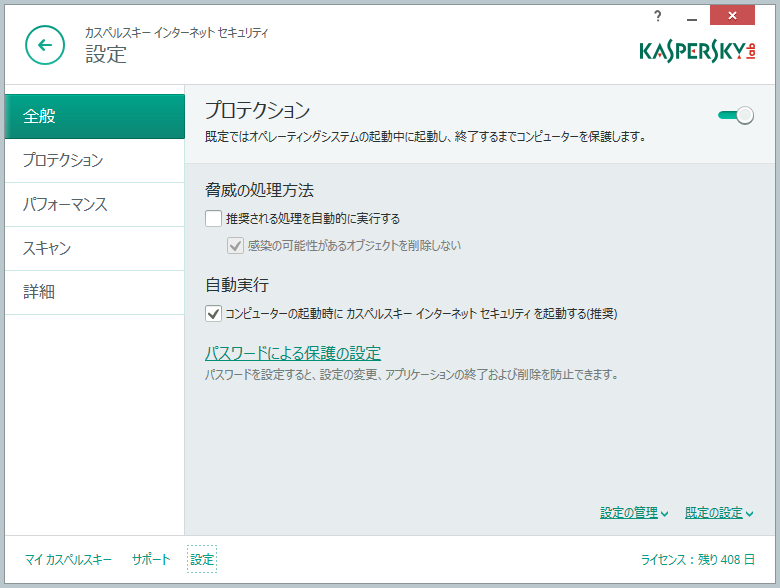

~ Kaspersky 2015を一日使っての印象 ~

詳細な違いとかはオフィシャルを読むこと推奨

-

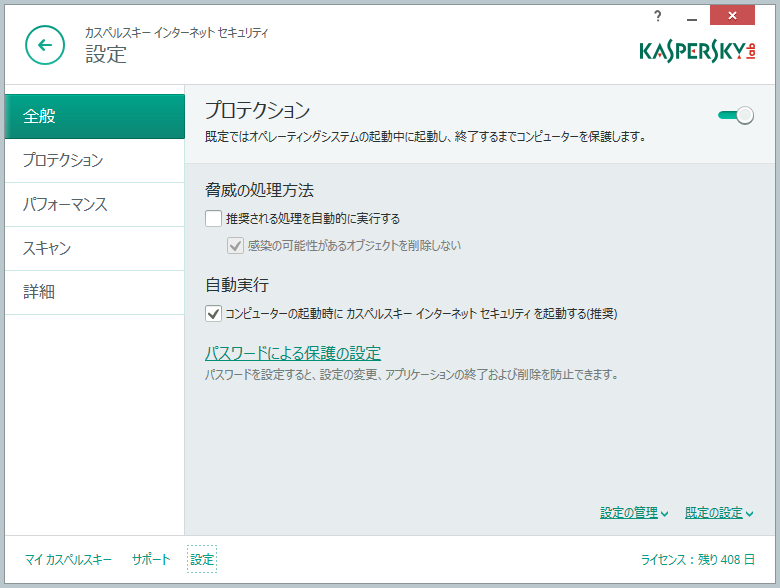

GUIから(直説)詳細設定へ入るのが面倒くさくなった

→ その分、トップ画面はもの凄くシンプル。見やすいトップは好印象

-

KIS2013/KIS2014からのGUI刷新は無し

→ 以前のKasperskyから継続している人とかは戸惑う事少ないと思われる

-

"今の所"ソフトのインストールで転けたり、OSレベルでのクラッシュは無い

→ 2014の前例があったので、その辺りを徹底的に潰し込んだのだろうか?

-

Core2DuoレベルのCPUなら普通に動く

→ ThinkPad x200にKIS2015を突っ込んで一日使ってみたが、モッサリしない

-

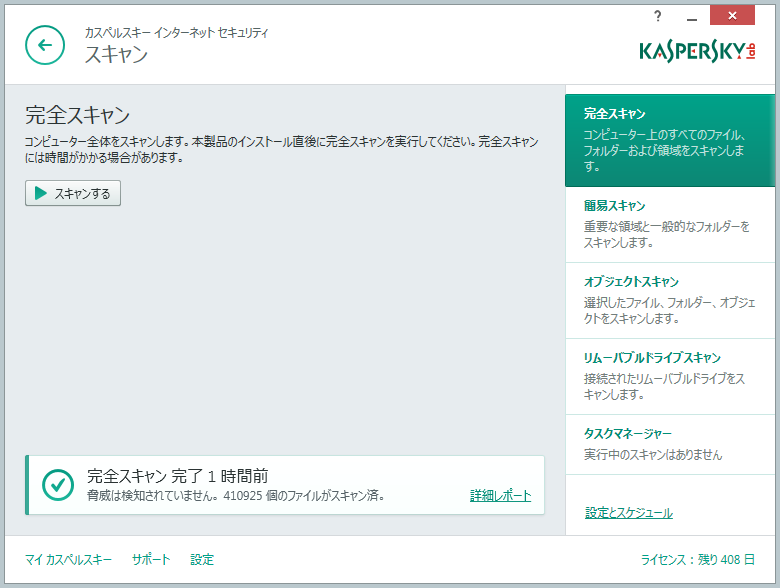

スキャン中は動作が重くなる

→ 当たり前だが、スキャン中はCPUリソースを食うので、動作が重くなる。

-

Windows8.1との相性は良さそう

→ 画面レイアウトがWin8.1のトップレイアウトと似ている。

トップ画面・設定画面・スキャン画面に大きな変更は無い

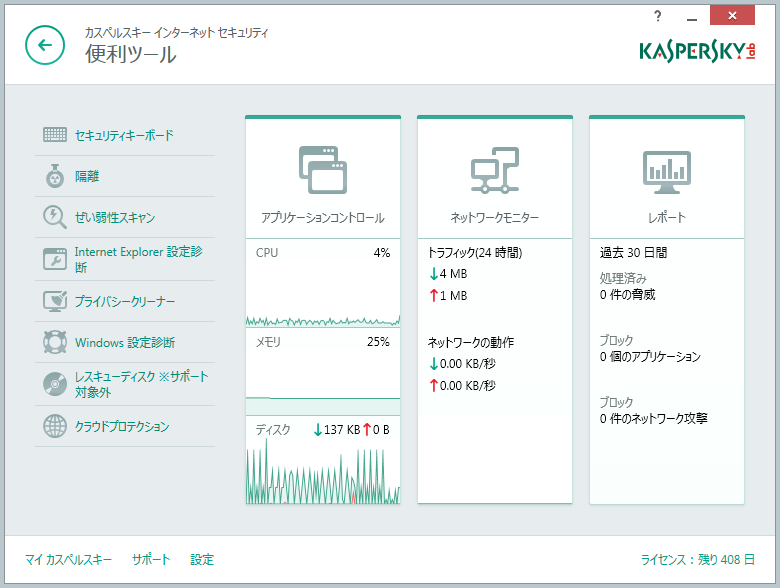

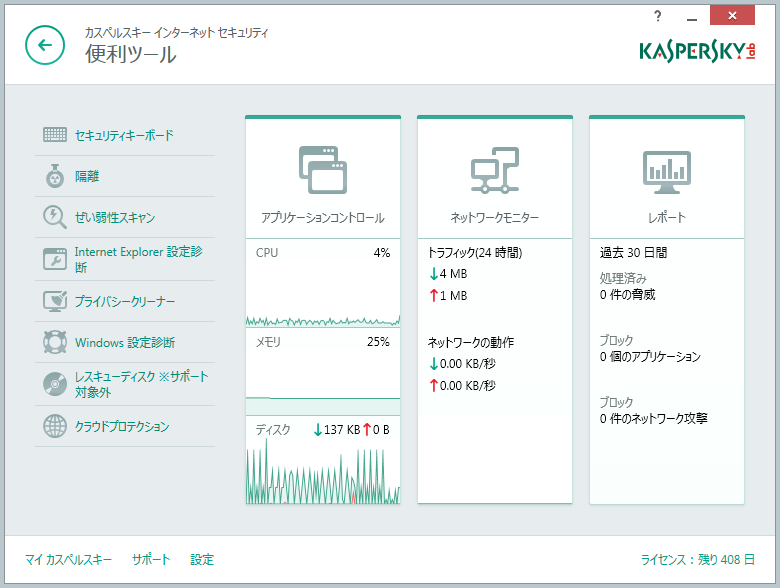

強いて言うなら、トップ画面に統合されていたツールへのリンクがクリックリンクに変更され、

飛んだ先の画面上で纏められている程度。

ぶっちゃけ殆ど見る事の無い画面だが、KIS上のシステムツールでPCの状態をチェックする事が可能。

クラウドプロテクションは、一応入っているが本当に作用しているのかは実感出来ない。

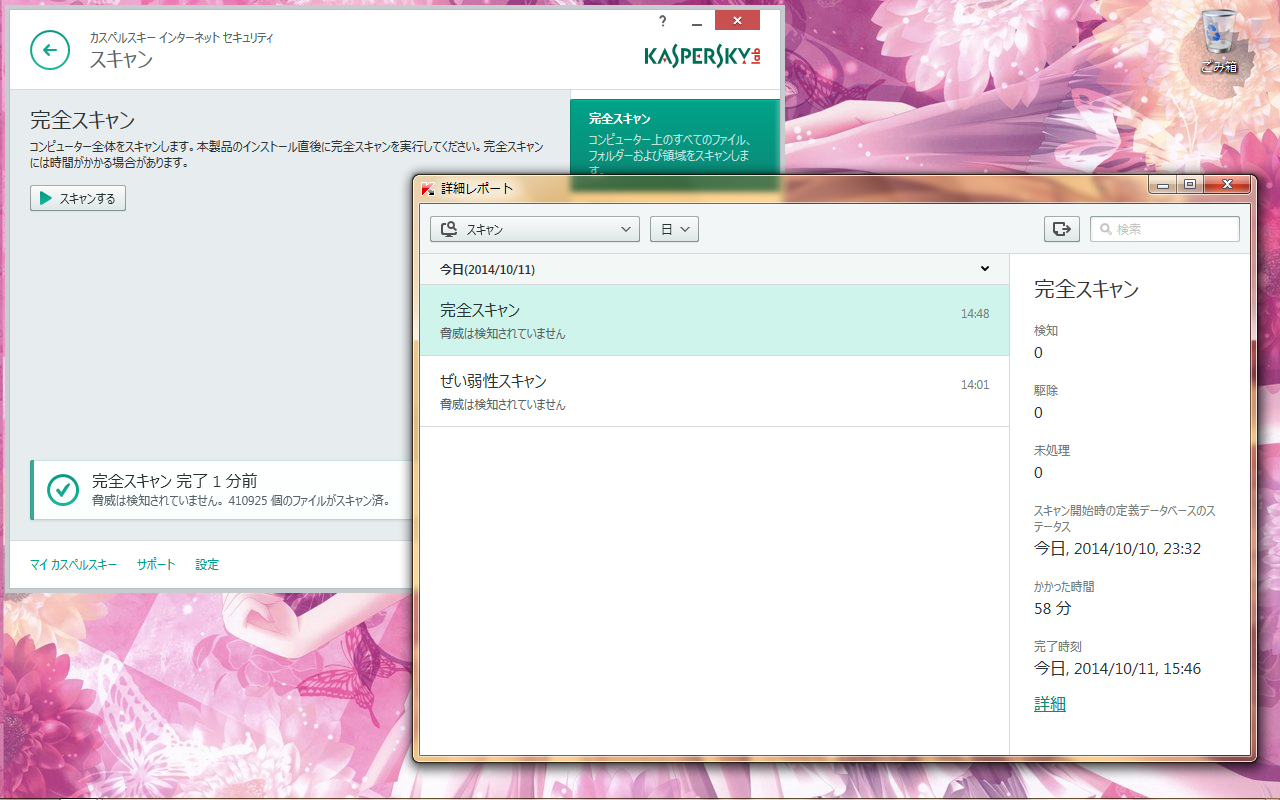

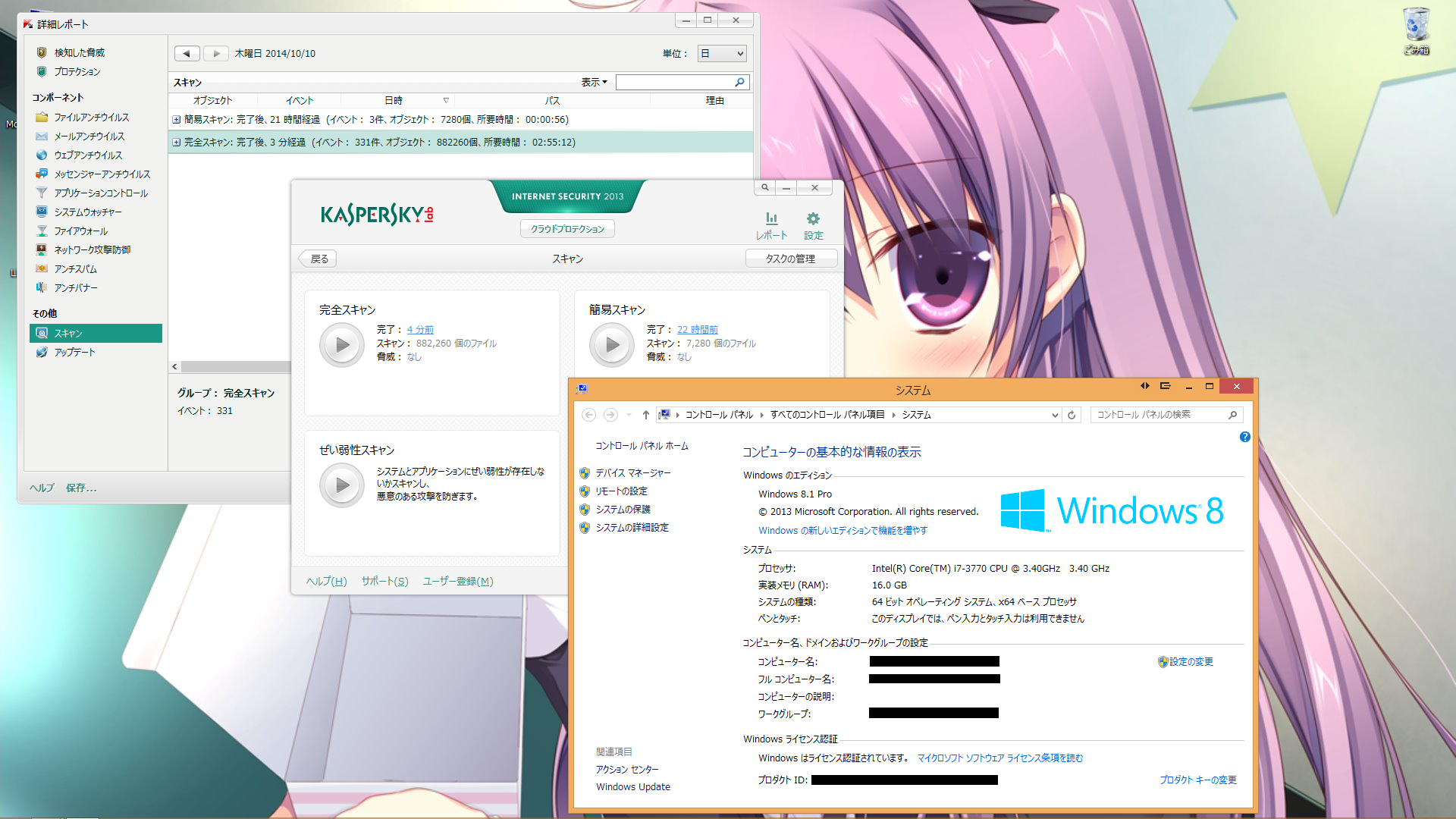

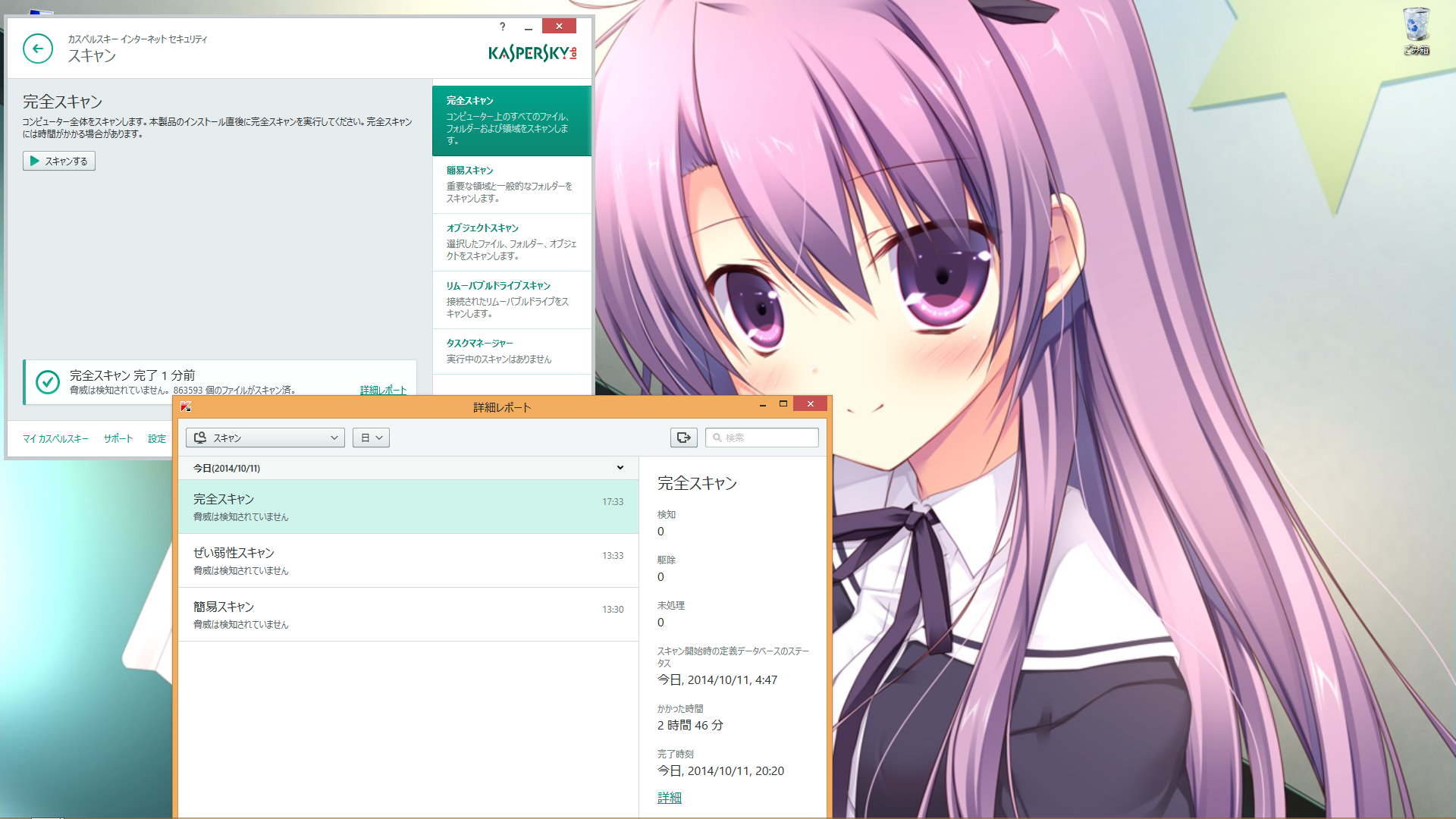

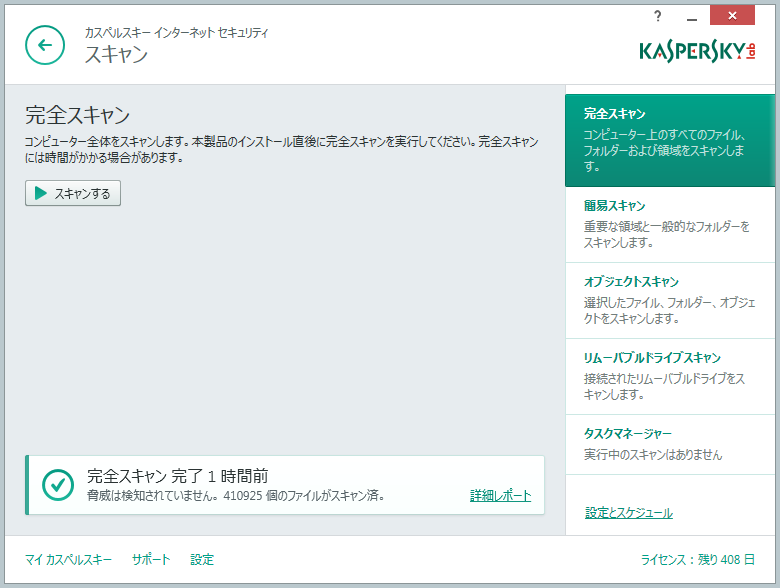

~ スキャン速度 ~

※KIS2013との比較なので参考程度に

完全スキャンの完走テストを実施したPCのスペックは以下の通り。

|

|

ノートPC

|

デスクトップPC

|

|

OS

|

Windows7 64bit SP1

|

Windows8.1 64bit

|

|

CPU

|

Core2Duo P8400 2.26GHz

|

Corei7-3770 3.40Ghz

|

|

MEM

|

8GB

|

16GB

|

|

HDD

|

160GB

|

合計2.5TB

|

実際に測定した感じだと、検索エンジンはそれなりに高速化している模様。

ただ、高速化目的で買い換える程のレベルでは無い。

KIS21015の新機能を絶対に使いたいという訳でなければ、

ライセンスが生きている限りは現状のままの方が良いのかも知れない。

そのうち、バグとか出るだろうし(´;ω;`)

« 続きを隠す

2014年10月04日(土) - 23:01 | カテゴリ:

Linux

JPCert:GNU bash の脆弱性に関する注意喚起

2週間位前から騒ぎになっているBash脆弱性なのだが、

これが予想以上に大事になってきちょる模様。

というのも、コレの場合簡単に脆弱性を突く事が可能なので、

誰でも簡単にスクリプトキディになる事が出来てしまう。

実際、自宅の仮想テスト環境に対してやってみたら3行程コマンド打って再現出来てしまった。

ちなみに、自宅のログに残っていたリアルWANからの脆弱性試行ログがこちら

こういう時、マスクかけるべきか、IPモロ出しにするべきか迷う所(´・ω・`)

まー、Linux弄った事ある人なら上のログを見れば

『あぁ。なるほど』と思うような事を色々試行しているキディさん。

こんな僻地の自宅サーバにまで来ちょるので、大手サイトは嘸かし大変なんだろうな…

どちらにしろ、"脆弱性対応していない自鯖管理者は即座に対策打ちましょう"という事だわね(`・ω・´)