2015年12月19日(土) - 23:07 | カテゴリ:

Network

近頃、無線接続の端末をどんどん増やしていた結果、

5年以上使い続けていた無線APの同時接続数が限界を迎えてしまい、

パケロスしだしてしまったヘ(゚∀゚ヘ)

普通の使い方なら同時に10以上も接続する事は無いのだろうが、

ns-labではEthernetConverterを2台使っており、

その先には常時接続レベルの端末が何個も芋づる方式で接続されている構成。

有線を引き回したいのだがPF管が引いていない所にPCを置いている都合上、

どうしても無線を使う必要が出ているのが原因。

………

という事で、無線APを物色している近頃。

自宅ラック勢としては、Ciscoのはんぺんなのだが、

アライドテレシスから出た円盤も使いやすそうで、心が揺れ動いている(´・ω・`)

最終的には、2.4GHzはCisco、5GHzはアライドで構成を組むことになりそうなns-labでした。

2015年12月12日(土) - 22:57 | カテゴリ:

Linux

入れると言ってもパッケージから入れたので楽だったのだが…

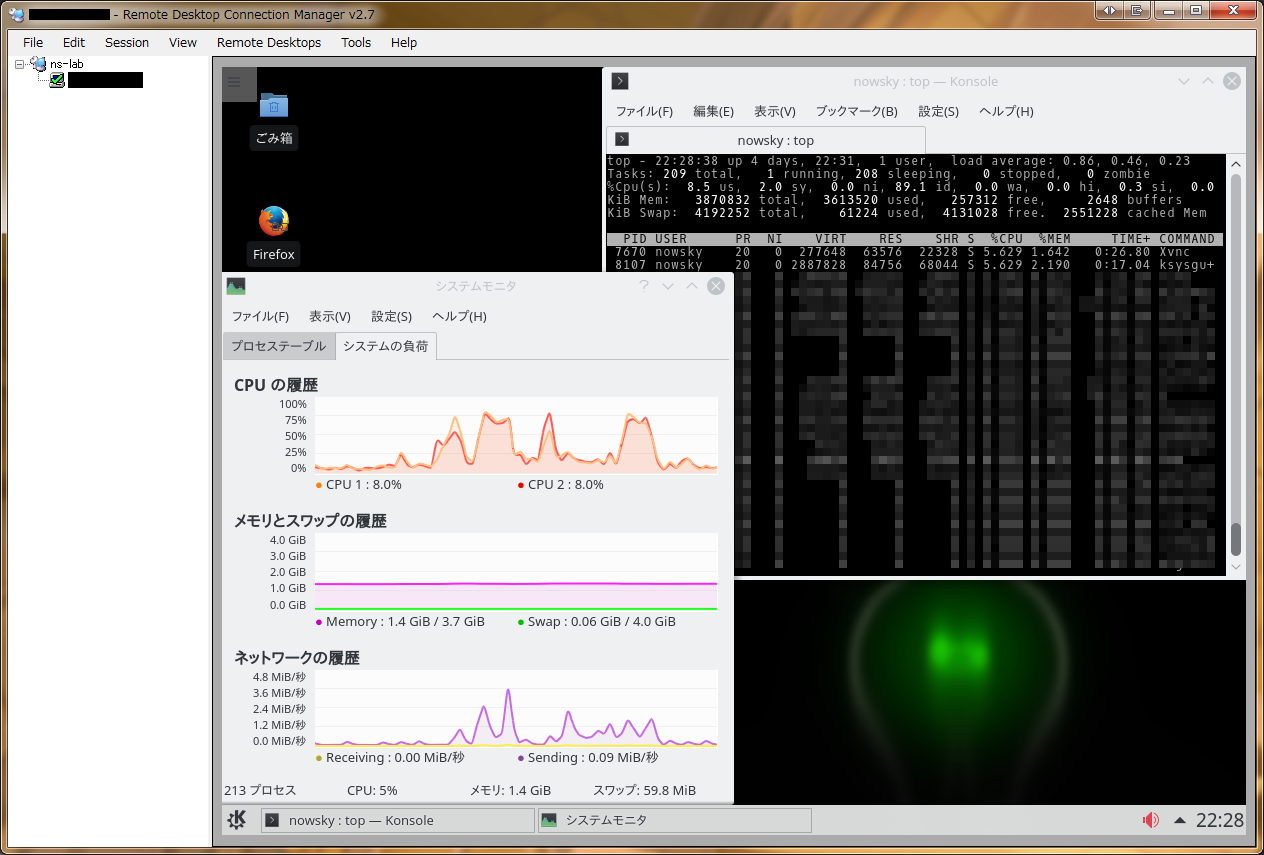

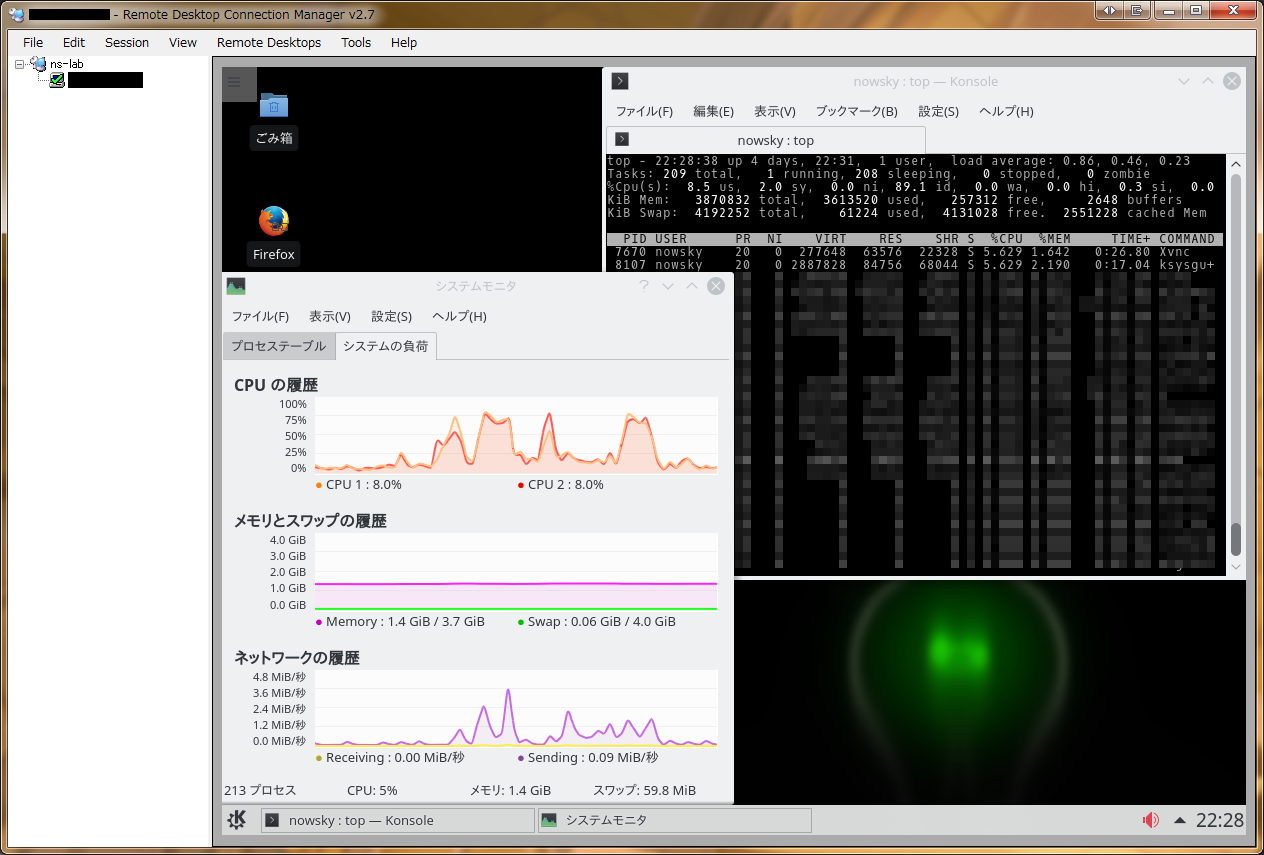

以前購入したNUCにopenSUSEを突っ込み、Windows機からRDPした時の負荷。

↑では解像度がXGAなので負荷は低い方。フルHDでやると、描画が追い付かなくてカクカクになる。

あと、描画をフルにやっている時は、画面を転送する為にNW帯域を100Mbps程度使う事もあったり。

なんでLinux機なのにGUI環境を構築したのかと言うと、

今まで使っていたLinuxノートPCを廃棄した為(´・ω・`)

だけど、GUI環境が全く無いのは勉強とかするのに不便なので、

「RDP環境を作って、リモートGUIすれば良いじゃね~か」という結論に至った為。

普通、Linux機にGUI接続するのなら、VNCを使うべきなのだが、

クライアントを入れないとダメだったり動作遅かったりで、

VNCはあまり好きじゃなかった後押しもあり、今回真面目にxRDP環境の構築をやってみた。

だが、xRDPは内部的にVNCを飛ばしていたり、

ローカルリレー用のポートを全部使い果たす(普通使い果たせないが…)と新規で接続出来なくなったりするが。

本職で入れる事は、ほぼ無いと思うが「ま~、自鯖だし」というレベルでは結構好調に動いている。

残るはソースからのビルドインストールだが、どうやってもビルドが途中でコケてしまうので、

時間ある時にじっくりと取り組んでみよう。

« 続きを隠す

2015年12月05日(土) - 21:36 | カテゴリ:

PC

なぜだろう。つくもたんクリアファイルを買ったらSSDが付いてきた(`・ω・´)

最近は家にいる事が減ってしまい、デスクトップPCの電源がOFFの時が多くなってきた。

その代わりに主力になりつつあるのが、ジャンクで買って来たThinkPad x201

ところが、いざ使い続けてみるとメモリ4GBでは辛くなったり、

HDDがガリガリ言い出して「さすがにご臨終しそう…」と感じてきた。

という事で、思い立ったら吉日。

中古のメモリ計8GBと、SanDisk Extreme PROを買って来た。

最初は「Intel SSD 535」と「SanDisk Ultra II」のどちらにするか迷っていたのだが、

耐用年数と、評判に釣られてExtreme Proにしてみた。決してつくもたんクリアファイルが目的ではないヘ(゚∀゚ヘ)

今回買ったSSDはSATA-III対応だが、ThinkPad x201はSATA-IIまでなので、

転送速度の実測は3Gb/sで頭打ちになる。

だが今までの初期搭載HDDよりは早いので、体感速度はかなり向上する筈。

OSはWindows10 64bitに変更。

win10+x201だと、EdgeとかWindowsアプリのソフトで、

トラックポイントが動かない不具合があるのだが、

そもそもEdgeもWinアプリも使う気無いので問題無いだろうと許容(`・ω・´)

という事で、OSのセットアップを現在進行系で実行中。

明日までにはセットアップを完了させて、外へ持ち出したい所。

そして、主題であるHDDからSSDへ移行した結果の使用感も見極めたい所である。

………

SSDを購入するついでに、fripSideとKiccoのCDも買って来た。

やはり、Kicco+Lump of Sugarの組み合わせは良いな。

そして萌木原ふみたけ先生の絵も至高。ニーソ+猫耳とか誘ってやがる…

« 続きを隠す