Recent Posts

Server

Connect :

Uptime :

Secondary

59 Days

16 Hour

5 Min.

Archive for the ‘PC’ Category

2015年02月01日(日) - 20:20 | カテゴリ: PC

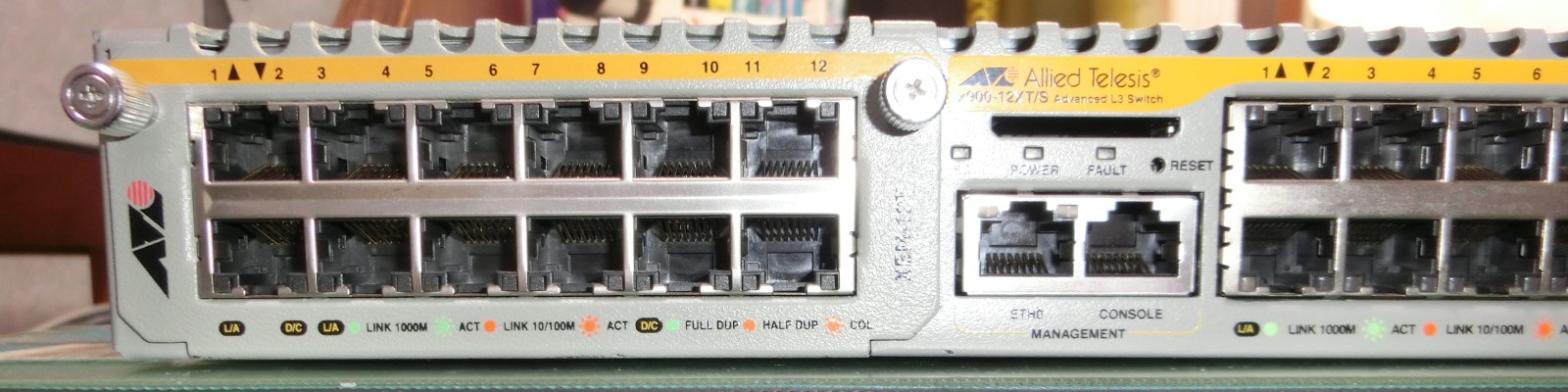

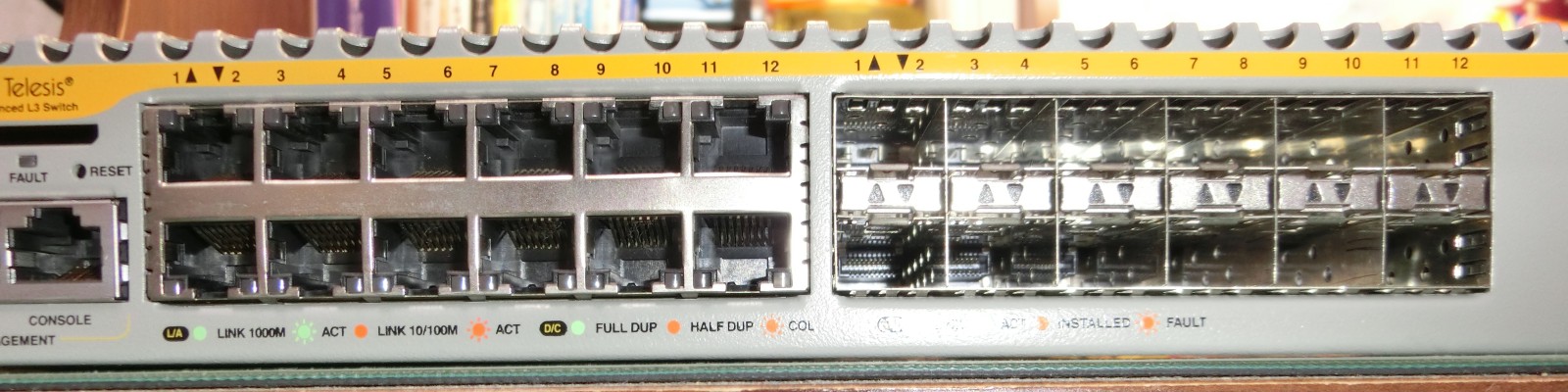

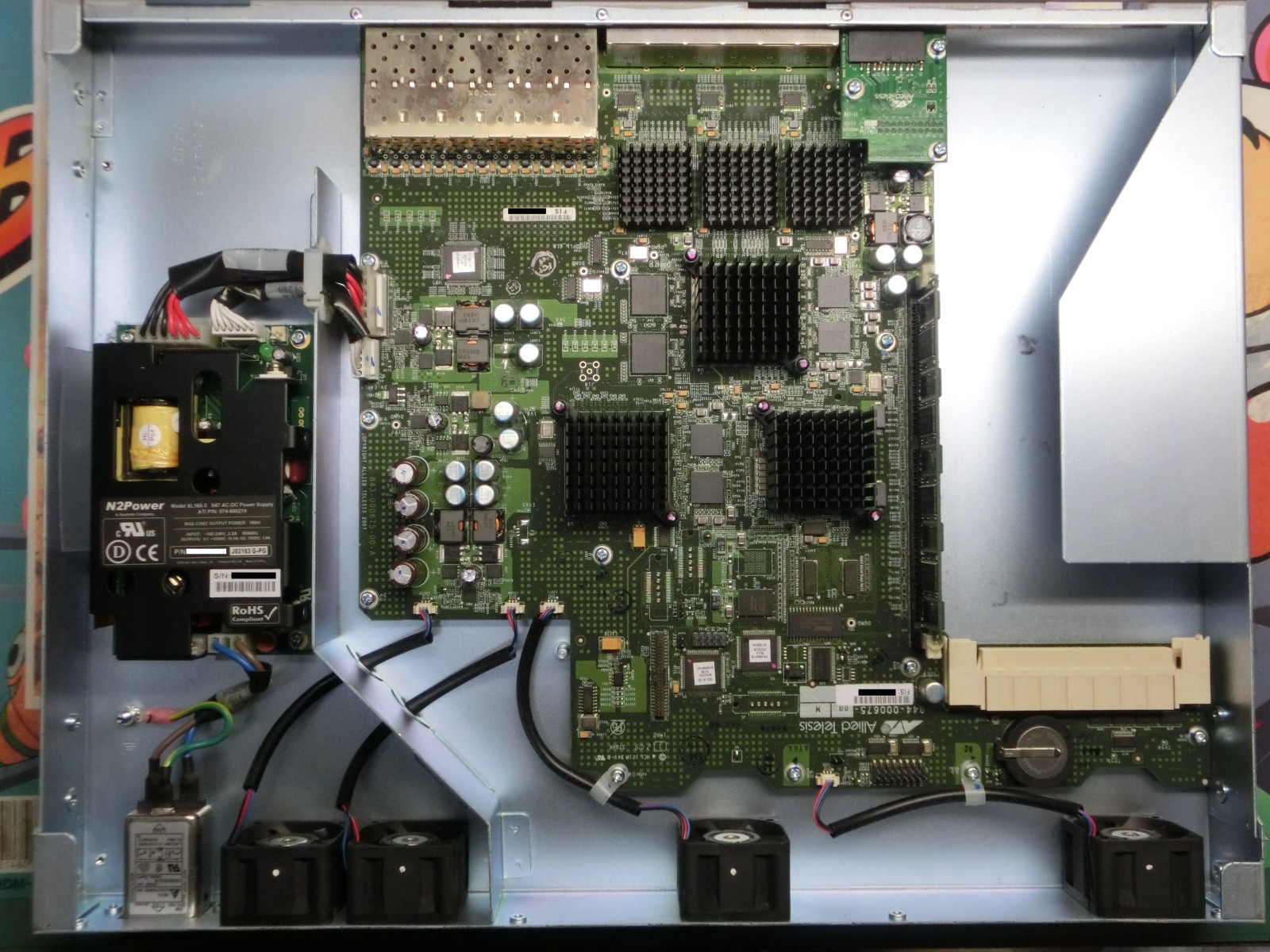

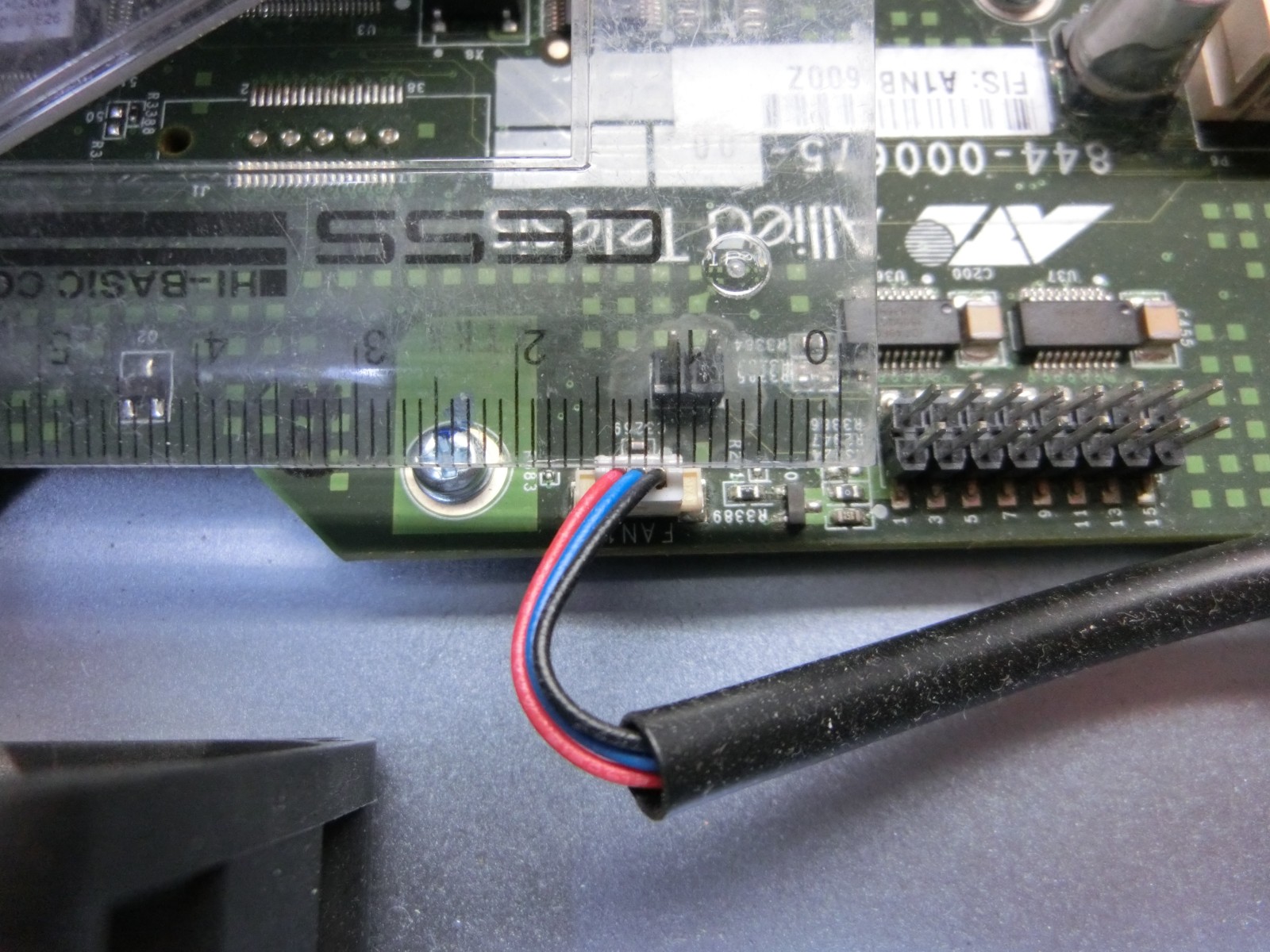

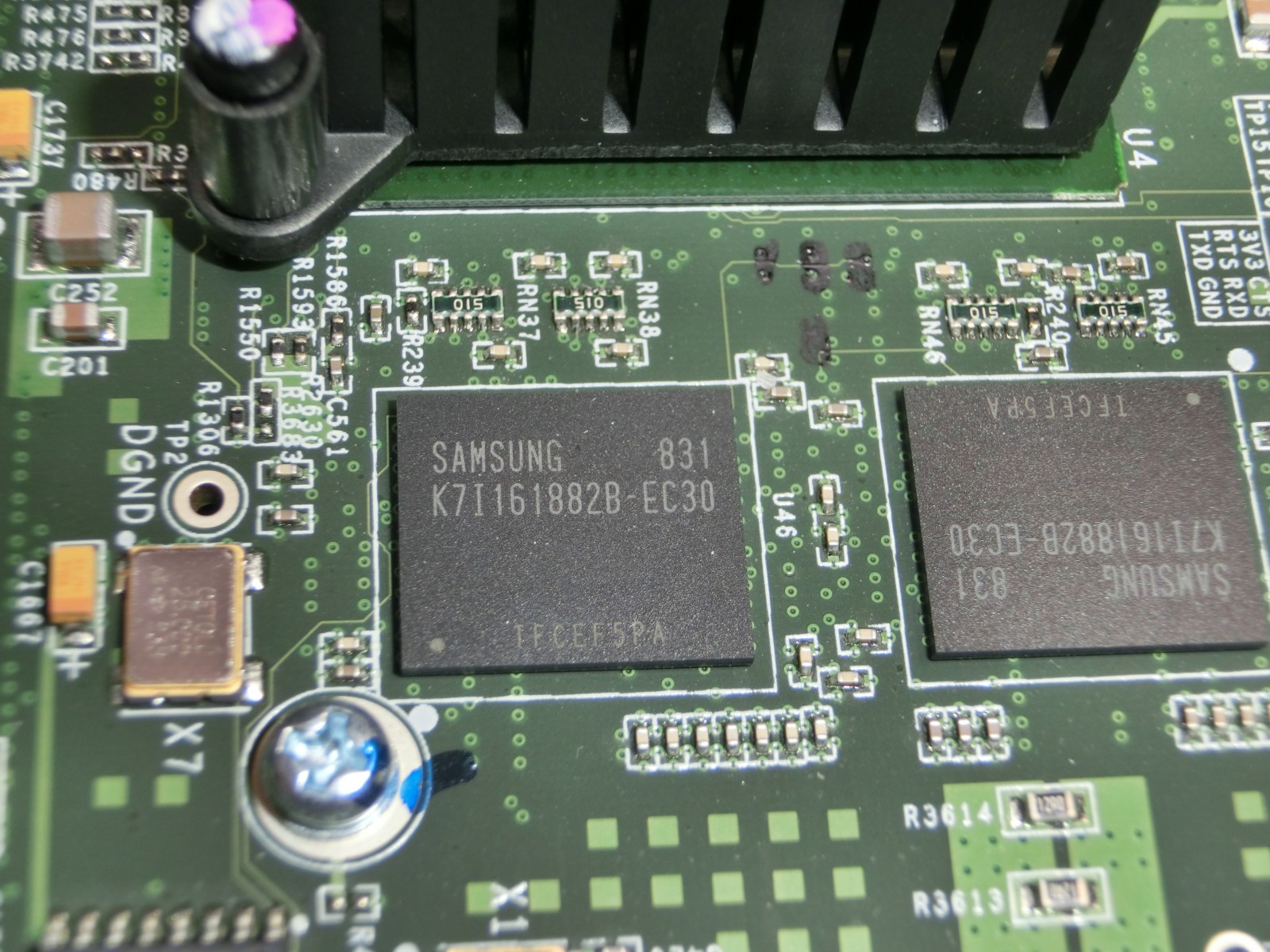

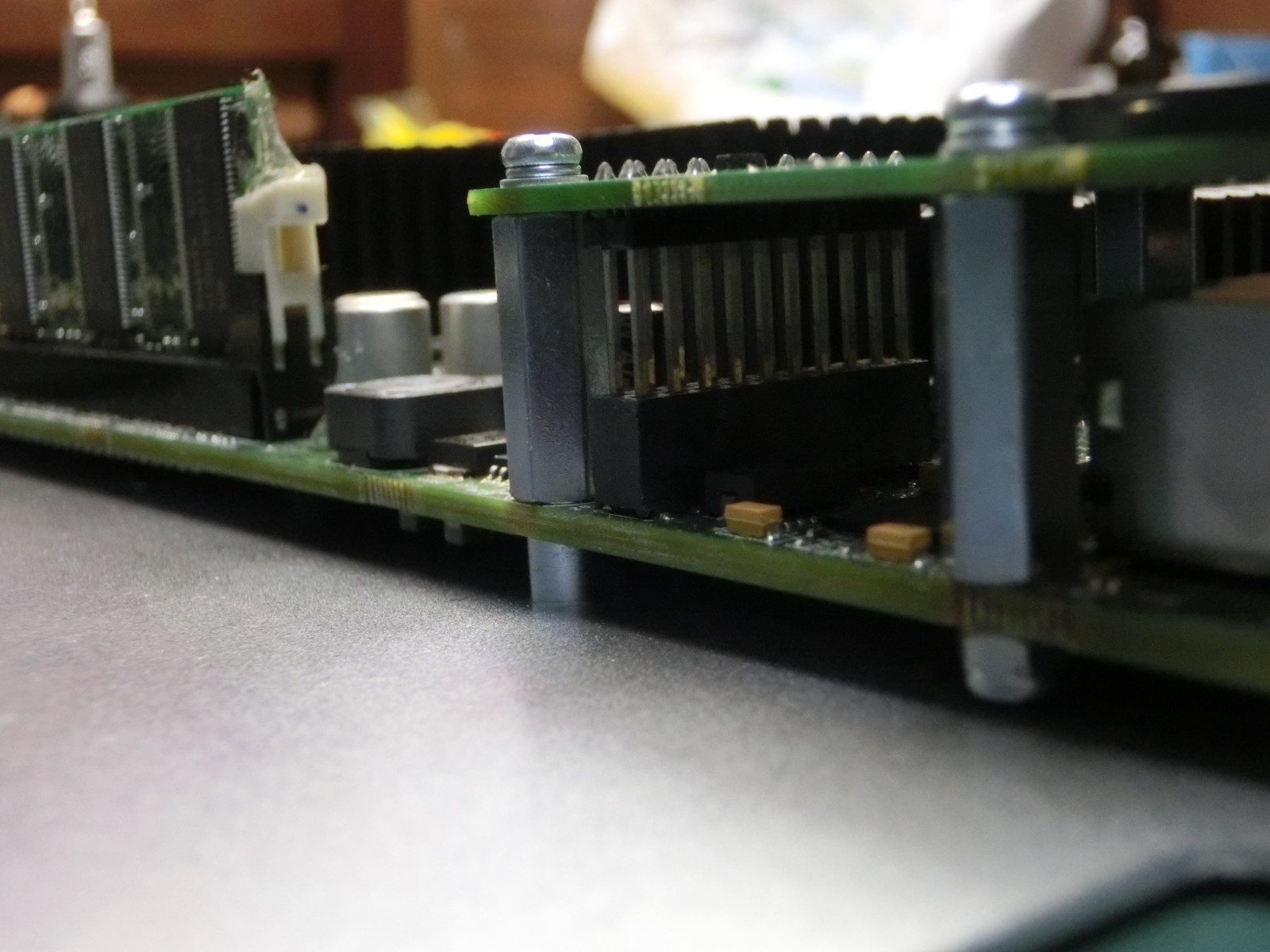

Allied TelesisのAT-X900-12XT/Sを買って分解してみた

2015年02月01日(日) - 13:43 | カテゴリ: Network

全てを仮想化する事の危険性

2015年01月24日(土) - 22:11 | カテゴリ: Linux

お題の通り。

2日程前、ns-labのメインサーバが全部落ちるという阿鼻叫喚が23時頃に発生していた(´;ω;`)

原因はns-labを構成している仮想ゲストサーバを支えている、

ホスト側のNICで論理エラーが多発し、ネットワーク越しのアクセスが出来なくなった為。

言いたい事は色々あるのだが、その中でも声を大にしたいのが、

『本番環境で仮想はリスクを伴う事を肝に銘じておけ』

の一言。自鯖と言ってもインターネットに公開している以上、それなりの本番環境な訳で…

以前、自鯖屋で鯖をポンポン構築するなら仮想がよろしいという事を書いたのだが、

ホストが落ちるとゲストは全滅するリスクを伴う事を再認識した(´・ω・`)

その為に仮想サーバ使うならハードウェアを二重化したり、

全く別系統に待機中のコピー鯖を用意させたり、いざという時の為の備えをやるわけで。

一応、www鯖を二重化してはいたのだが、ホストが落ちた時の備えは疎かにしていたし、

そろそろ自鯖と言えども本気で耐障害性を考える時なのかもと思った午後10時でした。

「そこまで可用性求めるならクラウド使え!」というご尤もな意見は(∩゚д゚)アーアーきこえなーい