2020年11月07日(土) - 22:30 | カテゴリ:

雑談

EIZO FlexScan EV2451は1年半前に購入したので1枚所持しており、

現在もログやソースコードなど文字列を大量に表示する使い方で大活躍している。

天下のEIZO製品だけあり、表示が目に優しくて疲れにくくなるのも功労だと思う。

そんな中、2020年度初めには筆者もテレワークと出社のハイブリッドに移行してしまい、

本職絡みでより大量の文字列を自宅モニタで目grepする機会が増えていた。

そんな中で問題になったのは、

10年以上使っているサブモニタとチラつきが出始めていたメインモニタだった。

というのも、従来利用していたモニタはゲームや動画など動的コンテンツを表示する目的で購入したので、

文字列を本気で見る用途には適しておらず、

本職と私用で1日16時間程度見続けていたら目疲れで体調不良も出るレベルになってきた。

流石にこのままはマズイと思いモニタ環境の刷新を決意。

4Kや曲面など候補は色々と上がったが、筆者の使い方では大画面よりもマルチモニタの方が良かった。

ただし、モニタを置く場所も限られているので、フルHDモニタを3枚置くのは厳しかった。

(`・ω・´) 置くのがダメなら空中に配置すれば良いじゃ無いか

という事で、サブモニタ用にモニタアームを導入しつつ、

メイン1枚・サブ2枚の計3モニタを全て、EIZO FlexScan EV2451に統一してみた。

お金を使いたく無いのが本音だったが、体調を崩すレベルは洒落にならないので仕方無い。

という事で、予算確保しつつ半年かけて購入して最終的にこんな感じのPC環境となった。

私物のメインPC(左・中)とサブPC(右)を表示した状態。

PC切り替え機を撤去したのと、右モニタをアーム化した事でデスク周りがスッキリした。

モニタアームはこんな感じに配置。鉄板のエルゴトロンLXアームを長身ポールで配置した。

通常時は横向きで表示しているが、ケーブルに余裕を持たせる事で縦にも変更出来る様にした。

………

中々値段がかかったが、モニタを変更した効果は絶大だった。

今までのサブモニタはグレアパネルだったので目が疲れやすい上、メインモニタと色味が違う欠点があった。

恐らくコレが体調不良レベルで目が疲れた原因だと思う。

今回は全モニタの機種を統一してプリセットをある程度揃えつつ、EIZOのAuto EcoViewをフル活用する事で、

部屋の明るさやモニタ角度によって色味が変わらない様にした。

EIZO大絶賛の記事となっているが、Auto EcoViewは大絶賛するレベルで効果が大きかった。

逆に言うと、今まではどれだけ目を酷使していたかが判った…

EV2451は発売から日が経っている機種なので、安売りを狙えば35,000円程度で買えるのも嬉しい所。

このご時世、自宅でPCモニタを見る機会が増えた人も多いと思うが数年はこの状況が続くと思う。

だからこそ、筆者の様に目疲れで病院通いする羽目になる前に、目を労るモニタ変更をオススメしたい。

« 続きを隠す

2020年10月31日(土) - 20:51 | カテゴリ:

ゲーム

今月は久々にロープライス製品を1作品購入。

絵師目当てでWhirlpoolの「竜姫ぐーたらいふ」を買ってみた。

珍しい事に公式通販を使って購入。値段が安いのでシナリオ量はお察しの通り。

お察しな事を前提に挑むと、何も考えずに読み進める事が出来た。

発売当日に郵送され、今日の昼間に開けた位なのに既にエンディングを迎えた位の文量。

筆者が体調絶不調の谷にいるので、コレを少しずつ進めて回復させたい所。

たまにはこんな対処療法もありだろう。

2020年10月24日(土) - 22:19 | カテゴリ:

Linux

DNSサーバと言えばBINDを思い浮かべる人が多いと思うが、

パケット1発で落ちるBINDコロリと呼ばれる様な脆弱性が出てきたりして、

昨今は脱BINDが囁かれる様になった。

そうは言っても、デファクトスタンダードとなっているBINDじゃないと出来ない事があったり、

権威DNS・キャッシュDNSを兼用させて、リソースをケチるにはBIND以外の選択肢が無かった。

筆者も例に漏れず業務含めメイン用途ではBINDを使い続けていたが、

ひょんな事からBIND以外の権威DNSサーバを運用する必要性が出てきたので情報収集を開始。

『コレは自鯖基盤の権威DNSにNSDを追加して運用チャンス (`・ω・´)』

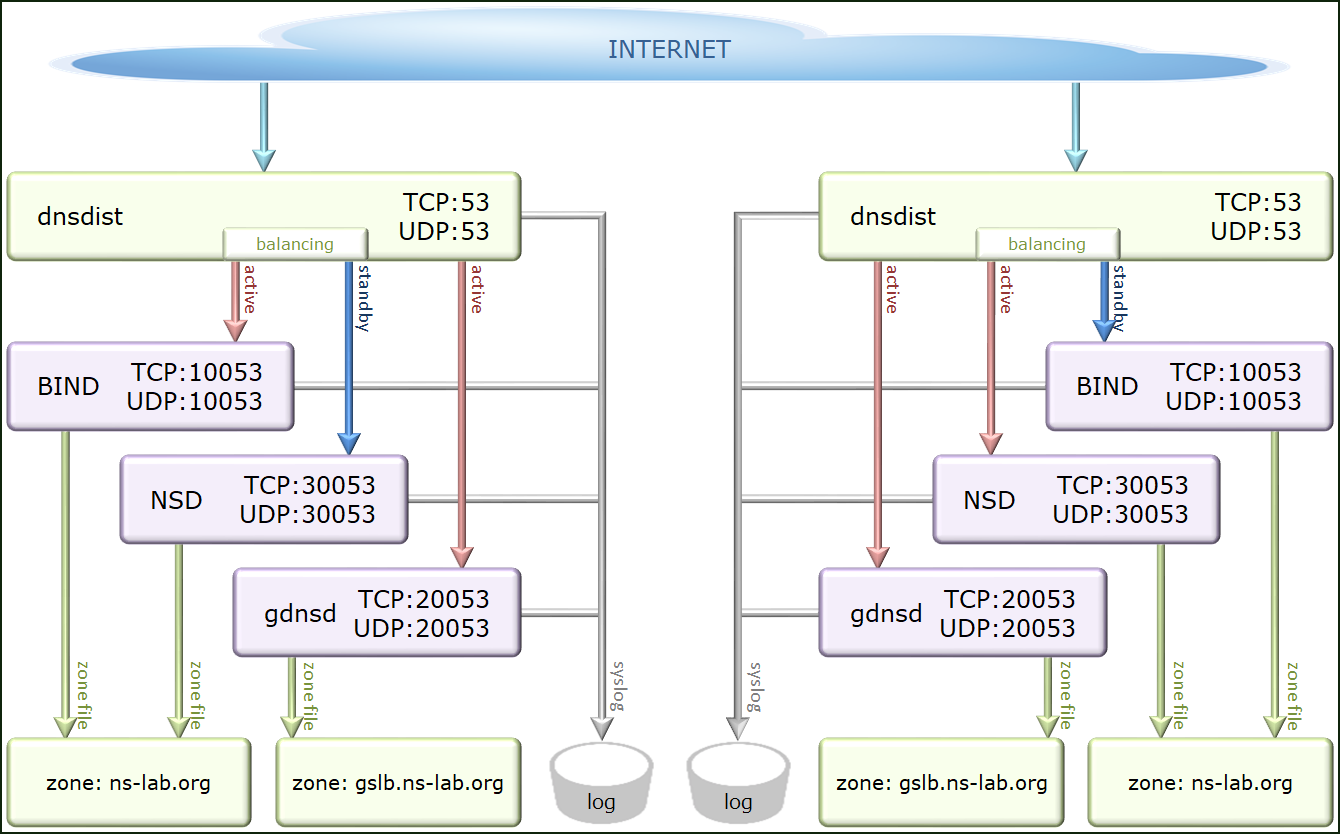

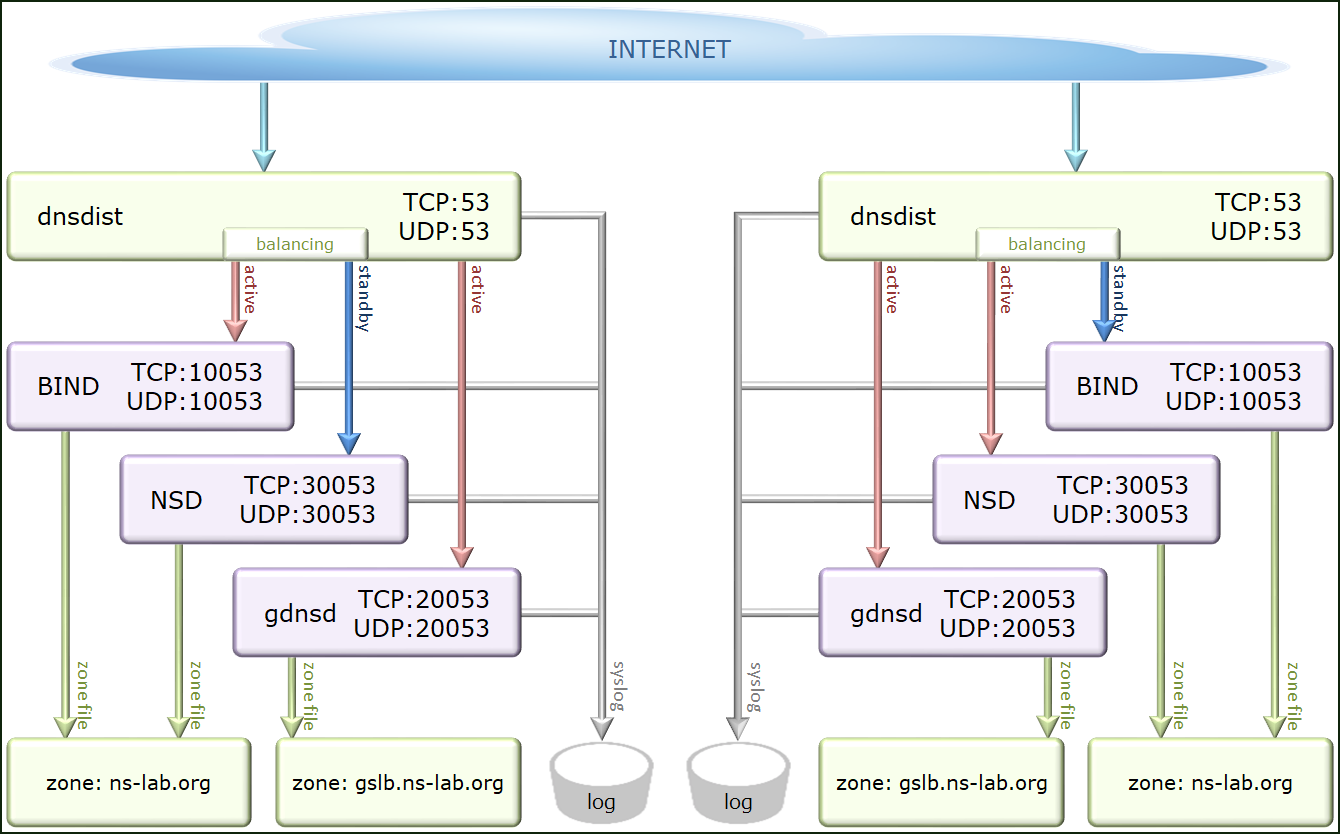

という事で、dnsdistを使う事でBIND・NSD間のフォールバックも実装しつつ、

権威DNSにBIND・NSDを併用した環境を構築してみた。

NSDのビルド方法などはコチラ

“ns-lab BB”のインターネット向け権威DNSは、gdnsdを使ってグローバルロードバランサも兼任している。

また、DNSクエリログを解析する事でFW自動遮断をしているので、クエリログ取得も必須要件となる。

この課題を解決する為に、フロントエンドにdnsdistを使ってクエリログを取得しつつ、

グローバルロードバランサ用のサブドメインクエリのみgdnsdに曲げる設計となっている。

NSDはソースを改造しないとDNSクエリログを取得出来ないのだが、

同様にクエリログを取れない、gdnsd・dnsdist構成を作ってあったので問題を解決出来そうだった。

という事で、今回の権威DNS構成変更によって最終的に上の構成になった。

“ns-lab BB”のインターネット向け権威DNSは、

IPv4/IPv6でデュアルスタックにしつつ合計4台で負荷分散をしているのだが、

内部では2台1セットで運用しており、セット毎に稼働OSとkernelチューニングを変えている。

今回は2台1セットを維持しつつ、1セット内でBINDメインとNSDメインを用意した。

さらにバックエンドにNSDとBINDをバックアップとして構えておき、dnsdistで転送先を切り替えられる様にした。

この構成にする事で、BINDやNSDが脆弱性で落ちたとしても1~3秒程度で互いのバックアップに切り替わり、

権威DNS停止から来る名前解決待ちや正常系への再問い合わせ遅延が発生しにくくなった。

また、フォールバックする様にしておく事により、サーバメンテナンス時に正常系のバックエンドに切り替え、

サービス停止無しでメンテナンスを行える様になった。

………

独自ドメインを持っている大半の人は、レジストラや代理店が用意している権威DNSを使うと思う。

というのも、権威DNSが落ちるとサービスに繋がらなくなる上、メンテナンスと脆弱性対応が面倒なので、

自鯖を趣味としている人でも、権威DNSを自前運用してインターネット公開している人は少ない筈。

企業レベルでドメインを運用するなら、IaaS付属の権威DNSや権威DNS専用サービスを別途契約してしまい、

自前運用している所は相当減ってきている様に感じる。

さらに、権威DNSサーバの脱自前運用も叫ばれ「餅は餅屋」ならぬ「ドメインは権威DNS屋」も浸透してきた。

だとしても、ローカルなど閉じた環境では自前運用が必須となる上、相応の経験が必要となるのが事実。

先の通り、DNSが止まるとサービスが全滅する事もあり、可用性確保に躍起している運用担当も多いと思う。

だからこそ、何でも出来る自鯖で今回の様なトリッキー構成を試してみるのは今後も必要になるだろう。

« 続きを隠す