2018年12月01日(土) - 17:53 | カテゴリ:

Network

当ブログも稼働している自宅サーバ環境(ns-lab BB)は、「NTT東 Bフレッツ」を十数年使い続けていた。

というのも、筆者は普段からネトゲはやらない・動画もそれ程見ないので下りはそれなりで良いのと、

自宅サーバ用途ではアップロードが重要なのも相まって、

ダウンロードが40Mbps、アップロードが50~80Mbps出たBフレッツ100Mbps回線でも満足に使えていた。

ただ、世間的にはNWトラフィックが増大しているのと、Bフレッツ設備老朽化も鑑みてか、

NTT東西がついに『Bフレッツを “2020年01月31日” にやめます』とニュースリリースを出した。

上記の通り、回線を変更する必要は無かったのだが、流石にNW回線自体が無くなるのは話が違ってくるのと、

Bフレッツからフレッツ光に乗り換える際の工事が無料になるらしいので、腰を上げて情報収集を開始。

………

調査の結果、今回の回線変更では次のイベントが必要となるのが判明

- 宅内工事(ONU交換)が必須

- ISPによっては契約変更が必要

- 必要に応じてクロージャ工事も発生

ONUはBフレッツを使い出してから交換した事が1回も無い為、

未だにB-PONHAを使っていた事もあり『そりゃ変更と工事が必須だわ』と潔く諦めた。

ただ、YAMAHA NVR700Wが発売された時に話題となった小型ONUが気になっていた事もあり、

Bフレッツからフレッツ光への無料乗り換えに、小型ONUを指定出来るかチャレンジしてみた。

ISP契約変更は、自鯖用途で利用している内の一つが謎だった為サポートに聞いてみた。

すると『今回の様な設置場所・住所変更が発生しない場合はそのまま使える』と回答を頂いた。

もちろん工事後に回線変更申請は必要だが、ひとまずグローバルIPをそのまま引き継げるのは幸いだった。

クロージャ工事はNTTのお仕事なので割愛。

ググれば細かい事を解説しているサイトが一杯出てくるので、そちらをご確認くださいな。

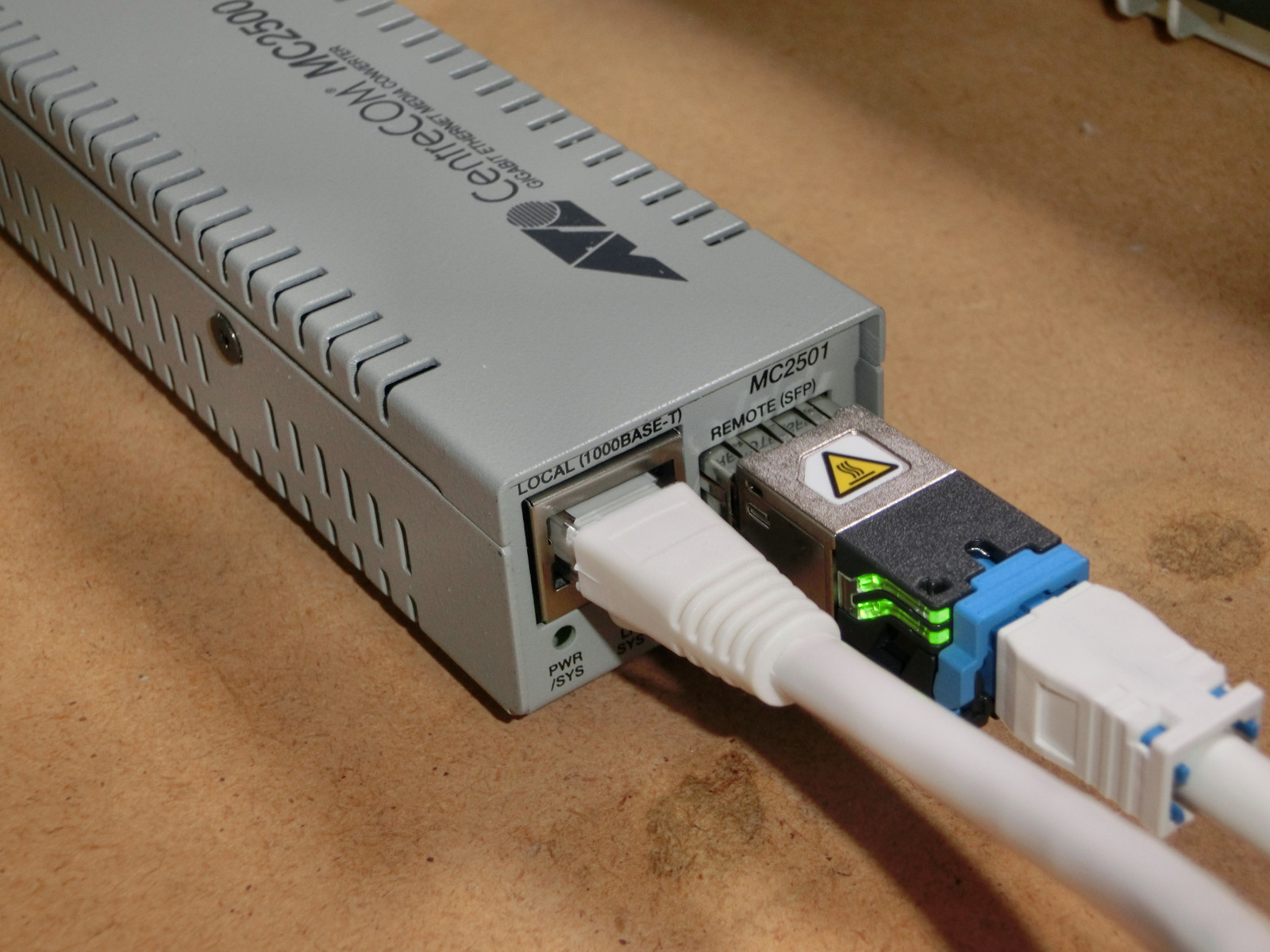

という事で工事の結果、Bフレからフレッツ光への乗換え工事無料を使いつつ小型ONU導入に成功!

当初、NVR700Wを購入予定だったのだが、コアルータ刷新なども必要となりお金が無くなったので、

自宅ラックでご贔屓にしつつ個人的にも好きなメーカーである、

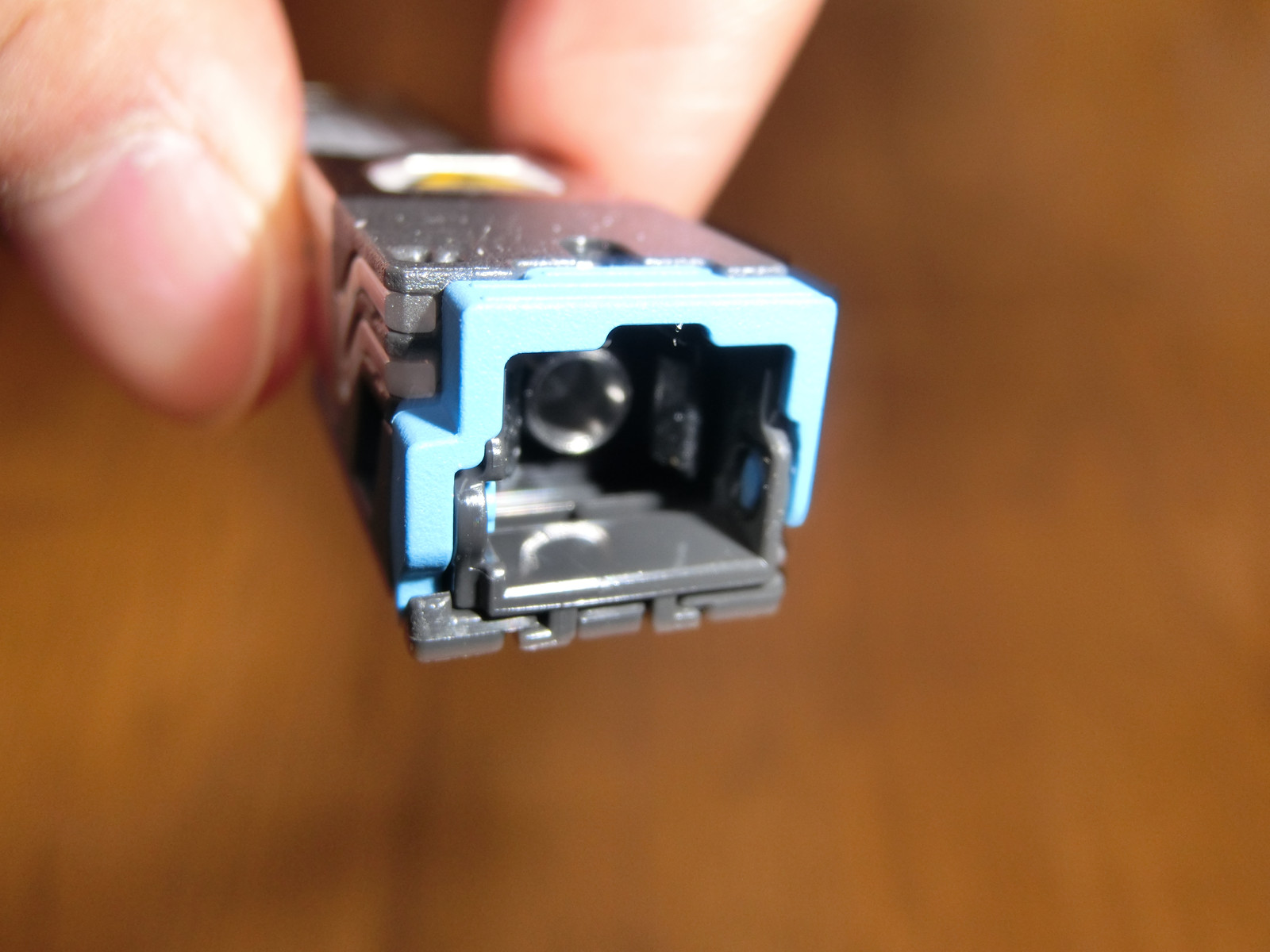

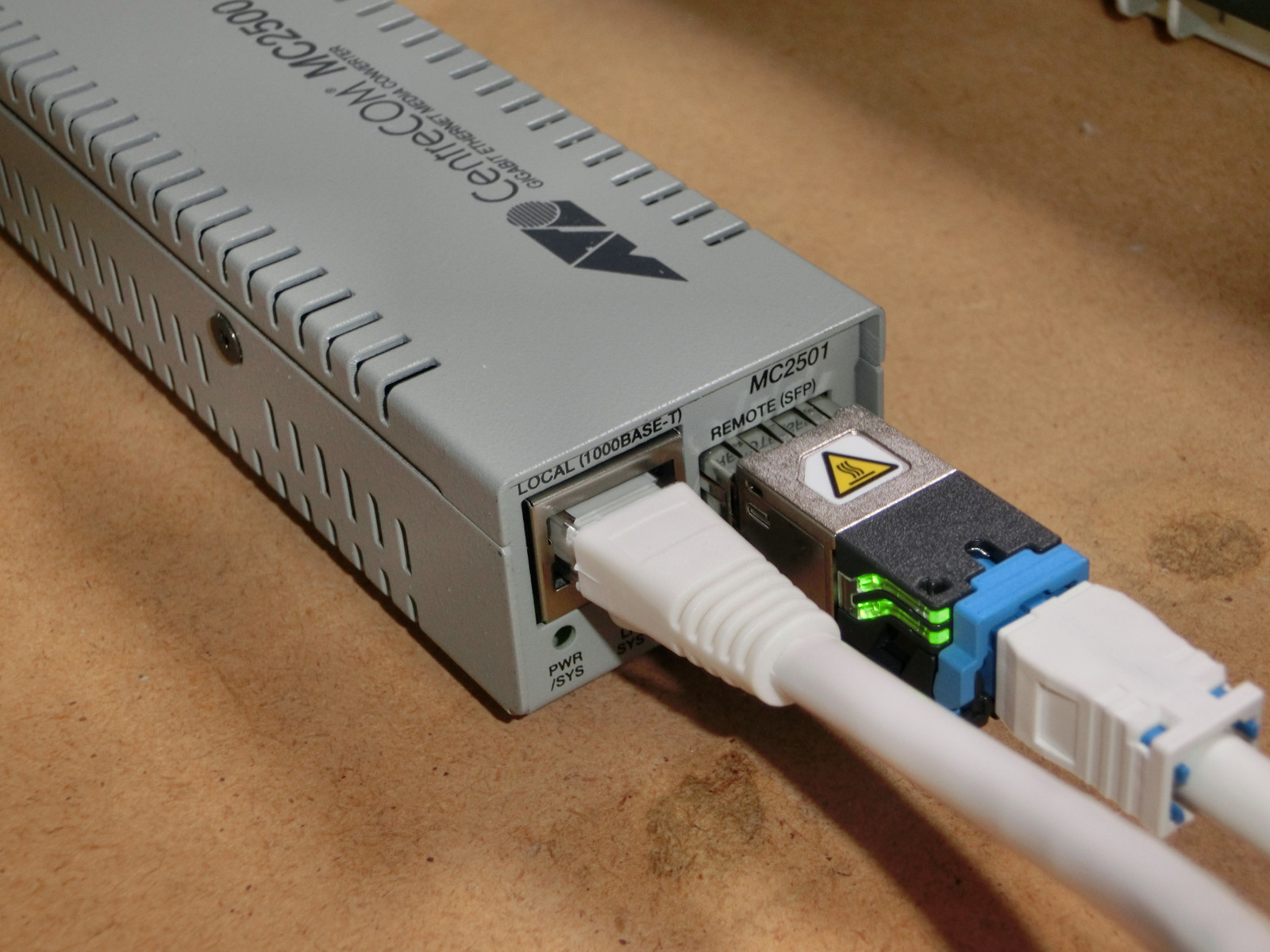

アライドテレシスのメディコン(CentreCOM MC2501)をSFP(ONU)収容用に利用している。

前置きが長くなったが、小型ONUを導入出来た経緯・実際に使ってみた感想などを、

ブログ記事3回に分けて纏めてみようと思う。

~ 謝 辞 ~

電話で相談に乗ってくださったNTT東コールセンターの御方、

こんなにもイレギュラーで面倒臭いオーダーを通して頂きありがとうございました。

電話口でもお伝えしましたが、改めてこの場にてお礼申し上げます。

また、下記色々と筆者視点で書いてありますが特に他意は無いので、

NW好きな個人のコメントとして読んで頂けると幸いです。

筆者の職業柄、(業務用の場合は)回線開通に4ヶ月は平気でかかる事を重々承知していたので、

自宅に「フレッツ光にさっさと移れ(意訳)」のお便りが来てから即座に活動開始した。

結果、情報収集・申し込み・開通工事ひっくるめて2ヶ月かかった。

なので、これから小型ONUでオーダーを通そうとしている人は、

最低2ヶ月は必要になる前提で動いた方が良いと思う。

| 10月 第1~2週 |

ISPと自宅グローバルIPの引き継ぎやり取り |

| 10月 第3週 |

NTT東へ電話(計3回)・無料工事と小型ONU打診 |

| 10月 第4週 |

NTT東へ電話(計2回)・回線オーダー確定 |

| 11月 第1~3週 |

LAN環境整備・コアルータのギガビット化 |

| 11月 第4週 |

NTT東がクロージャ工事(いつの間にかやってたらしい) |

| 11月 第5週 |

宅内回線工事・フレッツ光開通 |

見て判る通り、相応の時間と金がかかった。

過去記事を読んでいる人ならわかると思うが、ギガビット化に伴うボトルネックを排除する為、

VPN装置・コアルータを刷新したら、財布がスッカラカンになった。

ただ、以前から刷新計画は練っていたので物さえ手に入れてしまえば、

NWポリシー再設計・実リリースは簡単だった。

NTT東との電話やり取りが一番辛かった…….. (´・ω:;.:…

というのも、窓口で小型ONUの存在を知っている人が皆無で、1回目の問い合わせは二進も三進も行かなかった。

しまいには『そんなサービスありません』と言われてしまったので、一度電話を切ってリベンジを決意。

手元に、Bフレッツ終了のニュースリリース・小型ONUのNTTリリース情報・小型ONUの型番を控えてリトライ。

結果は2回目も空振りだったのだが話が少し進み、

『小型ONUの提供はホームゲートウェイに含める形になってしまう』との回答に変化した。

今回のフレッツ光回線は、NTT東・ギガラインタイプを予定していたので、

『ホームゲートウェイはいらないな~ (´・ω・`)』と思いながら、『再考します』と電話を切った。

その後に自力でインターネット上から情報収集をした所、

今まで電話かけていたBフレッツ乗換え窓口はスポット配置らしい事がなんとなくわかった。

そうなると、スポット配置の人がニュースリリース知らないのは当たり前なので、

大元の窓口(116の方)に電話をかけて聞いた方が、小型ONUの話も伝わりやすいと推測して電話してみた。

すると、当初言われていた小型ONUが提供出来ない旨は、

『小型ONUは光電話利用者のオプションなので、ギガラインタイプでは基本的に提供出来ない』

という事である事がわかった。

NTT窓口の人曰く、ギガラインタイプならデジタル通信のみ利用するのが普通なので、

デフォルトで提供している “GE-PON-ONU(黒いONU)” で事足りる事からサービスメニュー自体が無いらしい。

小型ONUニュースリリースを見ると、2015年06月29日時点でのサービスにはギガラインも含まれているが、

『何時の間にかサービスメニューが変わったなら仕方ないか (´;ω:;.:…』と諦めモードで解説を聞いていた所、

『再確認してみるのでお待ちください』と保留電話になり3分程保留音を聞いていた所、

『今回の開通工事で提供出来る様になりました』と嬉しい回答が来た。

ただ、Bフレッツ光無料工事の対象になるかについて、再確認が必要になるので後日折り返しになった。

翌日、電話が掛かってきたので状況を聞いた所、無料工事範囲で小型ONU提供が可能との事。

『乗るしか無い、このビッグウェーブに』と頭によぎったので、その場で工事日を決め開通オーダーを確定させた。

« 続きを隠す