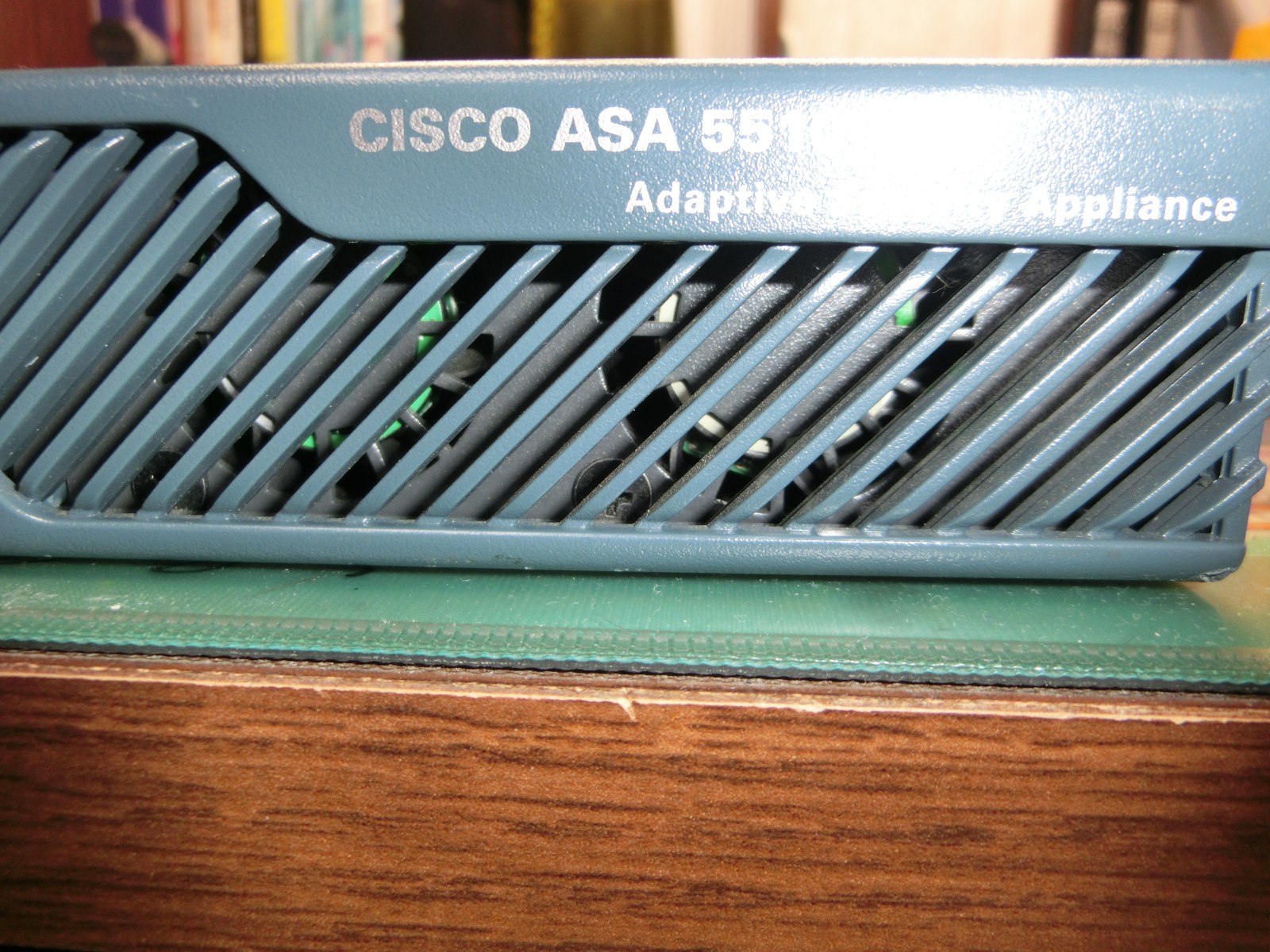

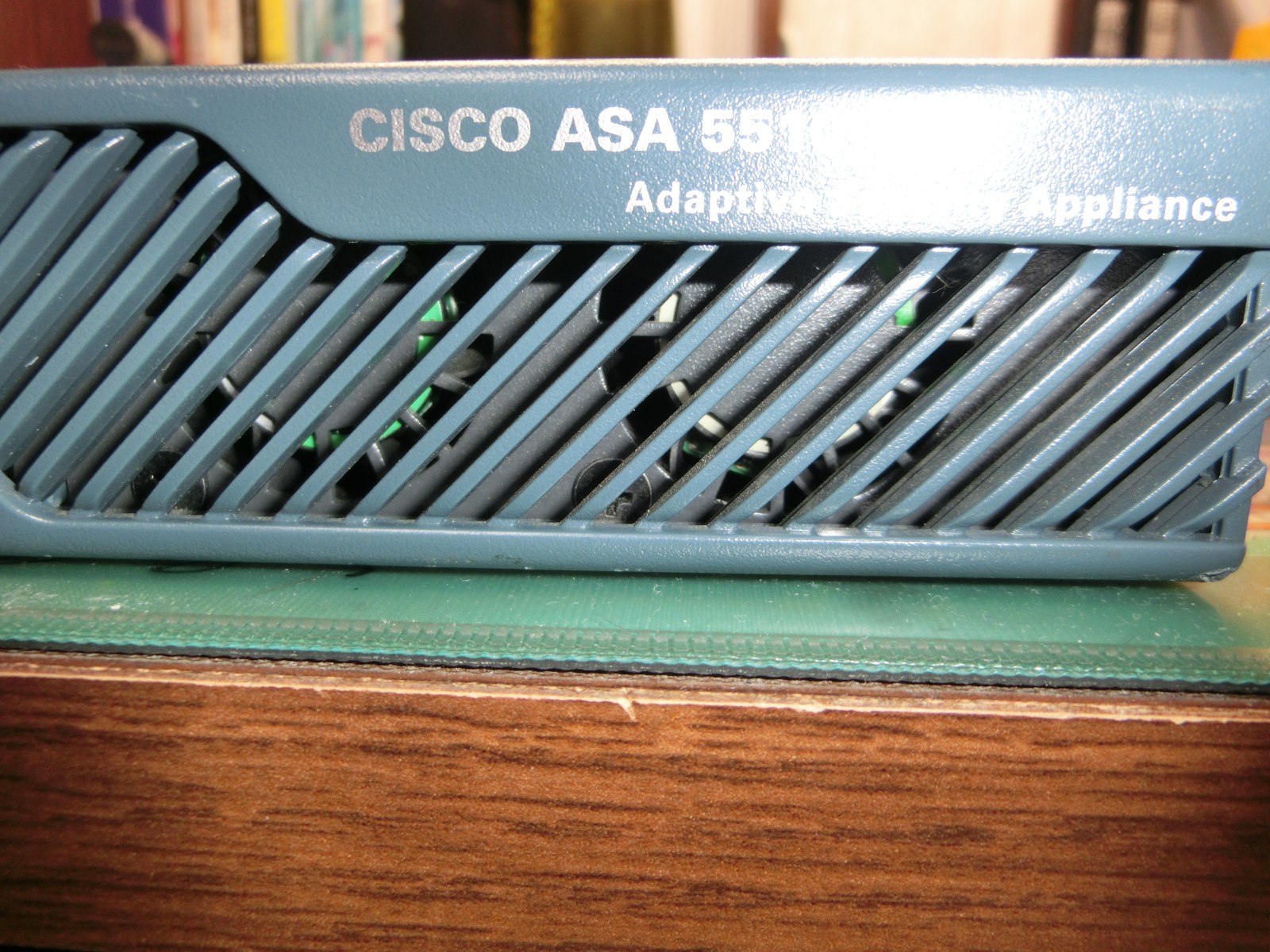

CiscoASA 5500 シリーズ

買う前は5505でも良いかと思っていたのだが、

5505だとファンレスなので自室の暑さを乗り越えられそうにないと判断。

そして、前述の通り性能も問題無いので、1Uサイズでエントリーモデルの5510を導入する事に。

逆光で見えにくいけど、5510のロゴが乗っている。

背面は、

[ManagementPort] x1

[EtherPort] x4

[Console] x1

[AUX] x1

[USB] x2

という構成。

HA構成にする場合は、EtherPortが全て埋まってしまうのが残念。

その為か、5500-Xの方では標準で6Port以上を搭載している。

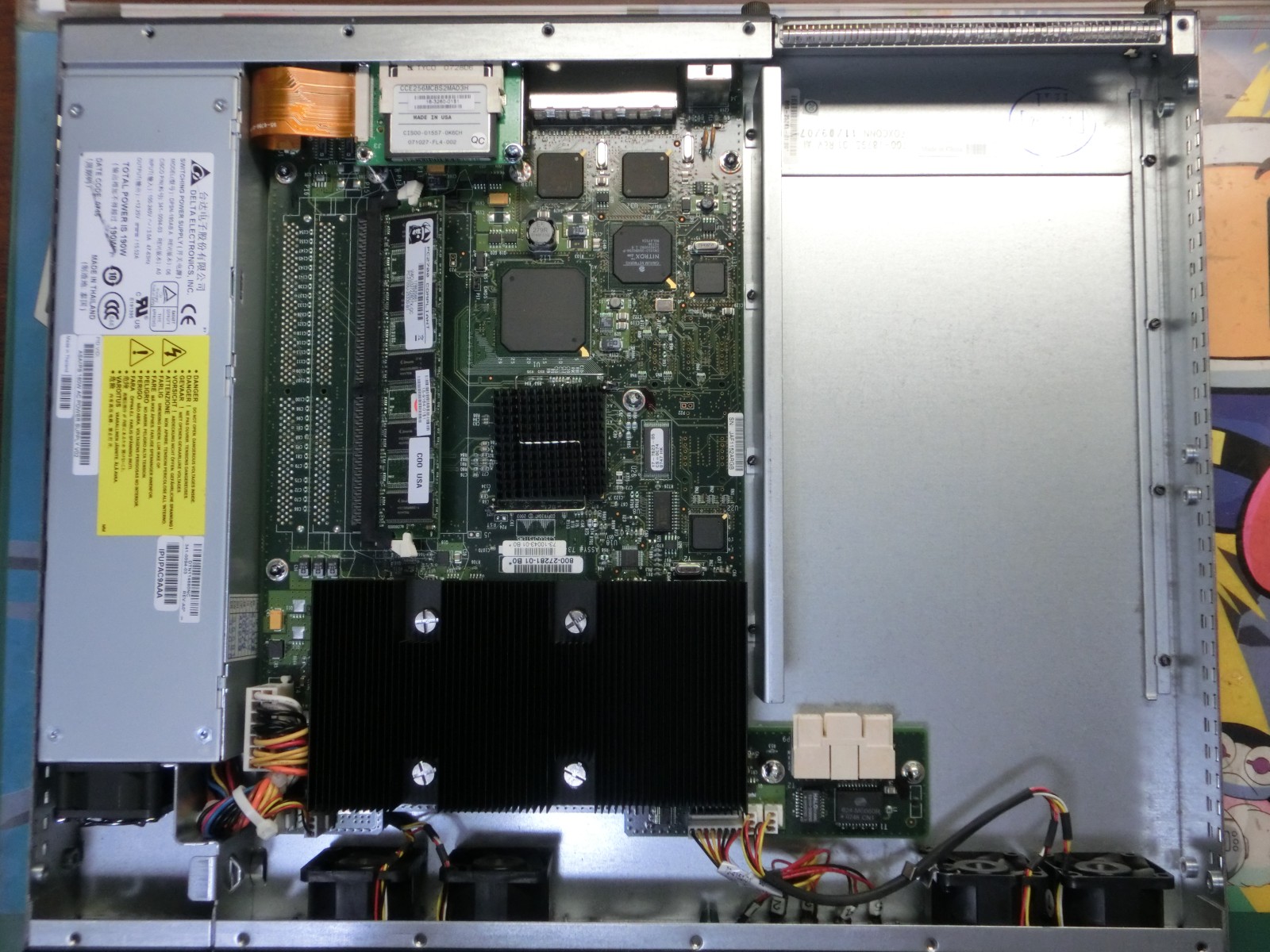

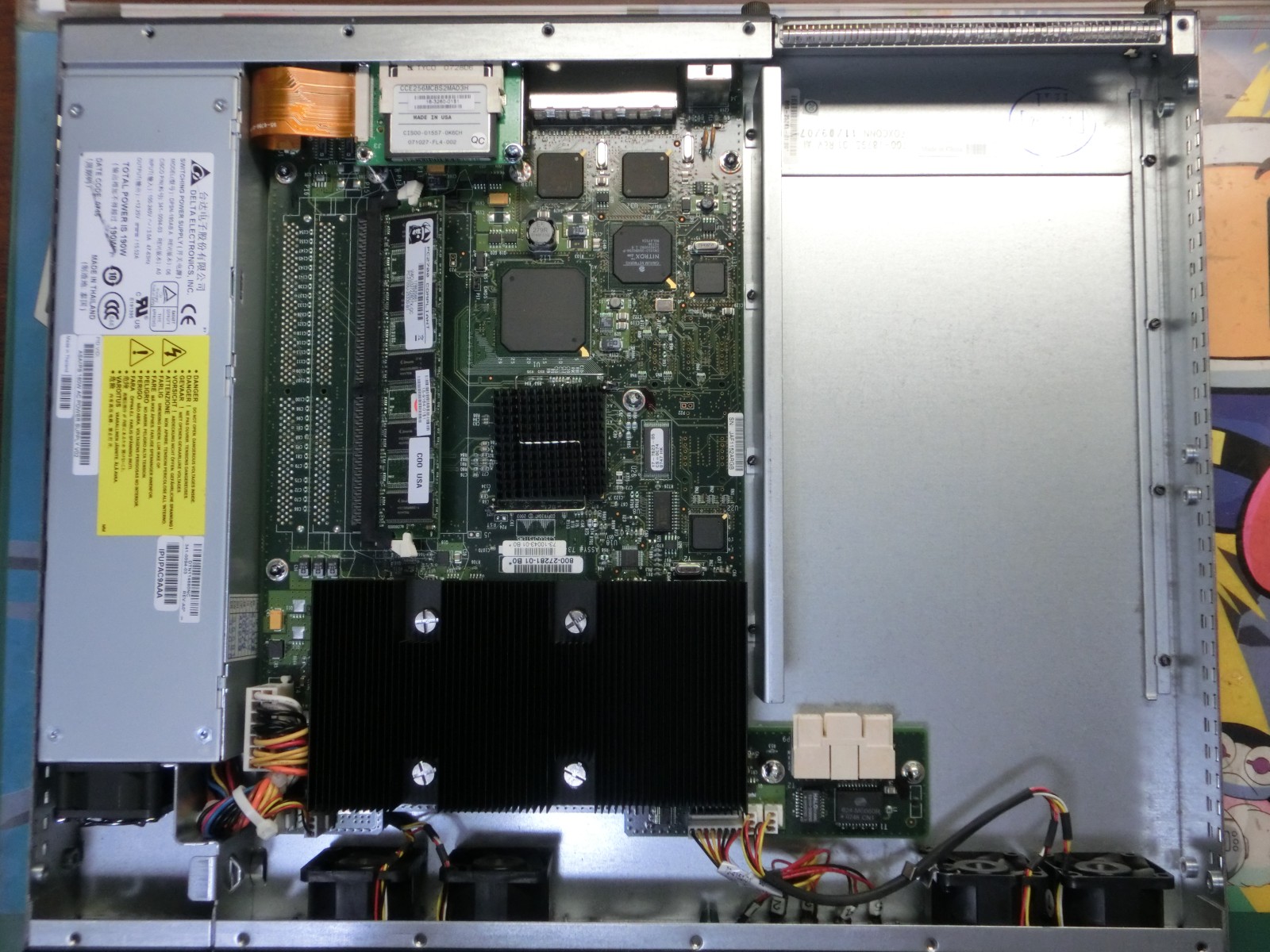

ASA 5510の内部構造はこんな感じ。

写真下部の"黒くて大きい"ヒートシンク下にCPU(Celeronの1.6GHz)が乗っていて、

真ん中辺りの小さいヒートシンクの下にメモリコントローラーチップが乗っている。

左サイドの長い銀色部分は電源で、簡単に交換が可能。

右サイドは拡張モジュール(SSM)を乗っける為のスペースになっている。

CiscoIOSを保存するCFは内部に搭載されていて、

CiscoAnyConnectとかを保存する為のCFは外部背面から増設出来る構造。

※容量さえ足りれば、内蔵CFにAnyConnectを乗っける事も可能。

標準搭載は256MBのCFが搭載されている。ちなみに、後型番だと512MBが乗っているらしい。

今回はRev.B筐体なので256MB。

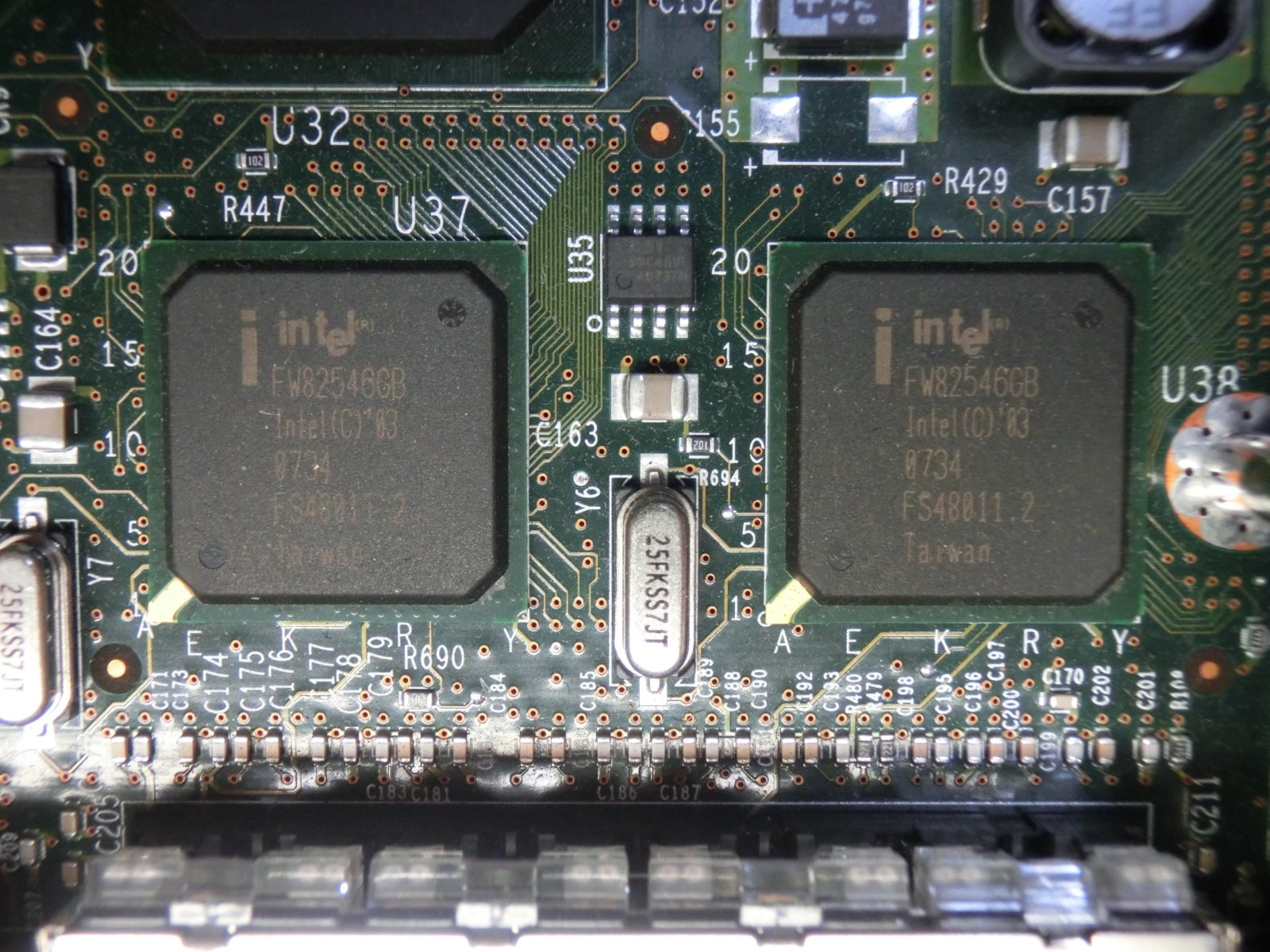

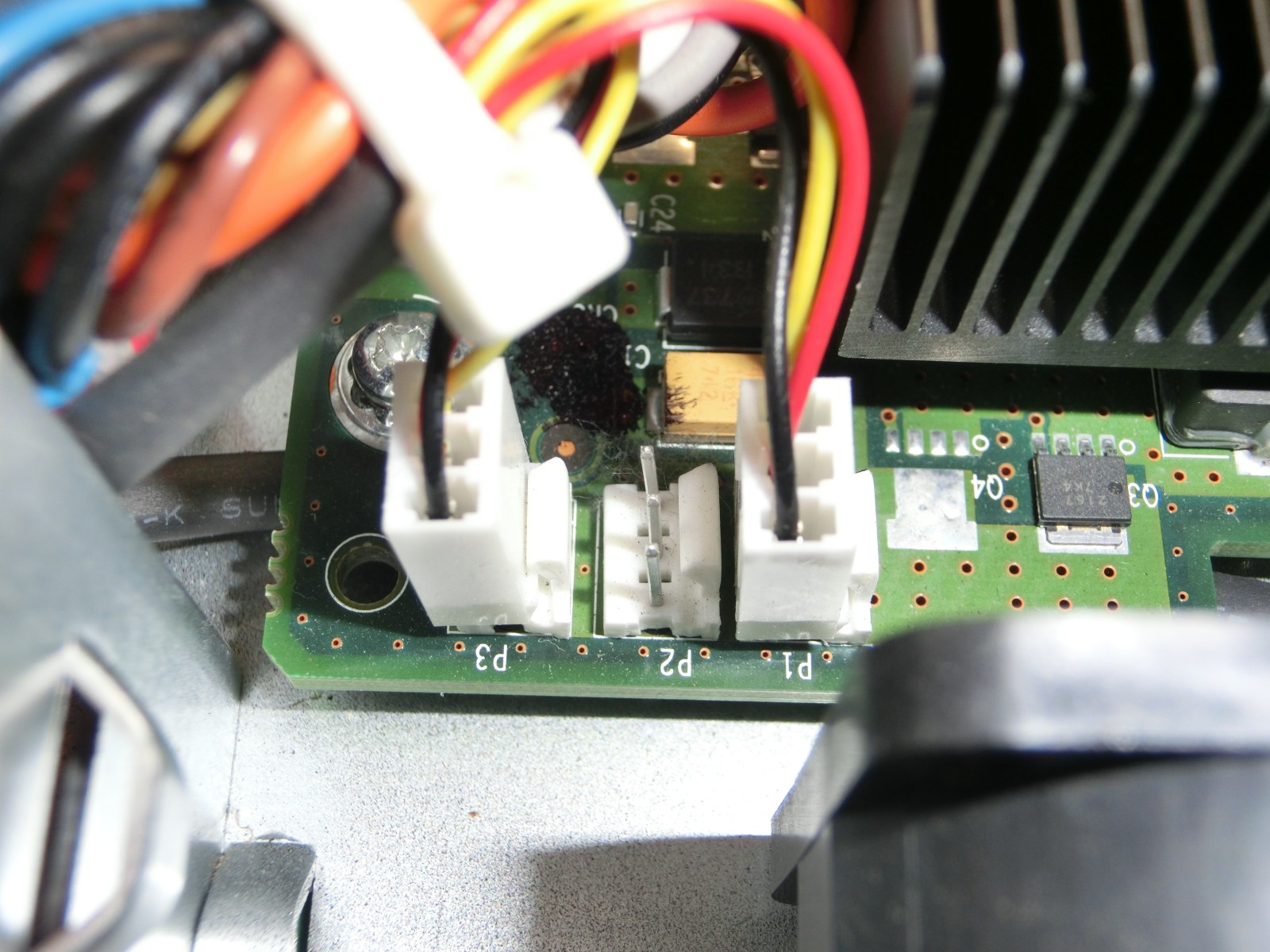

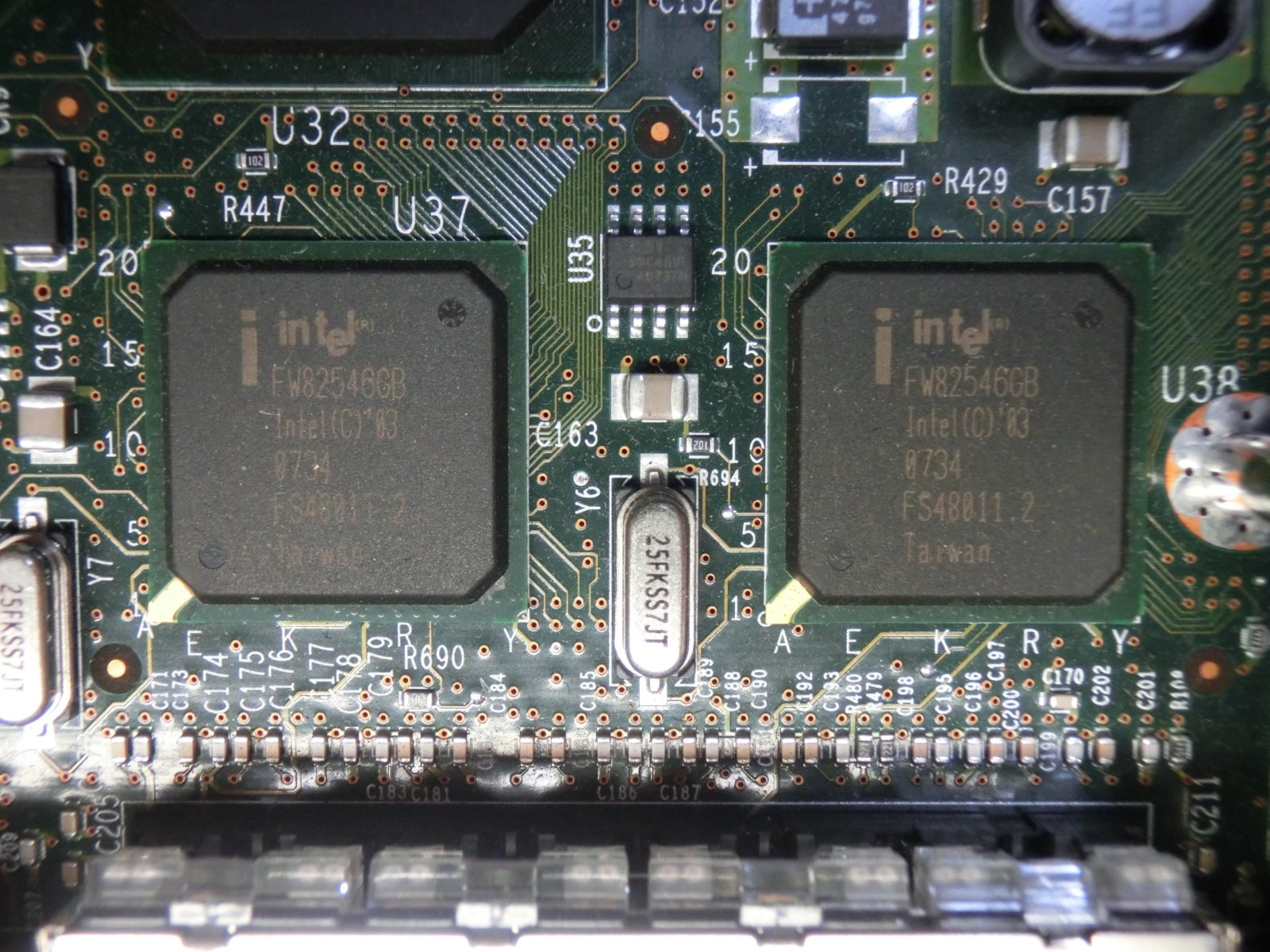

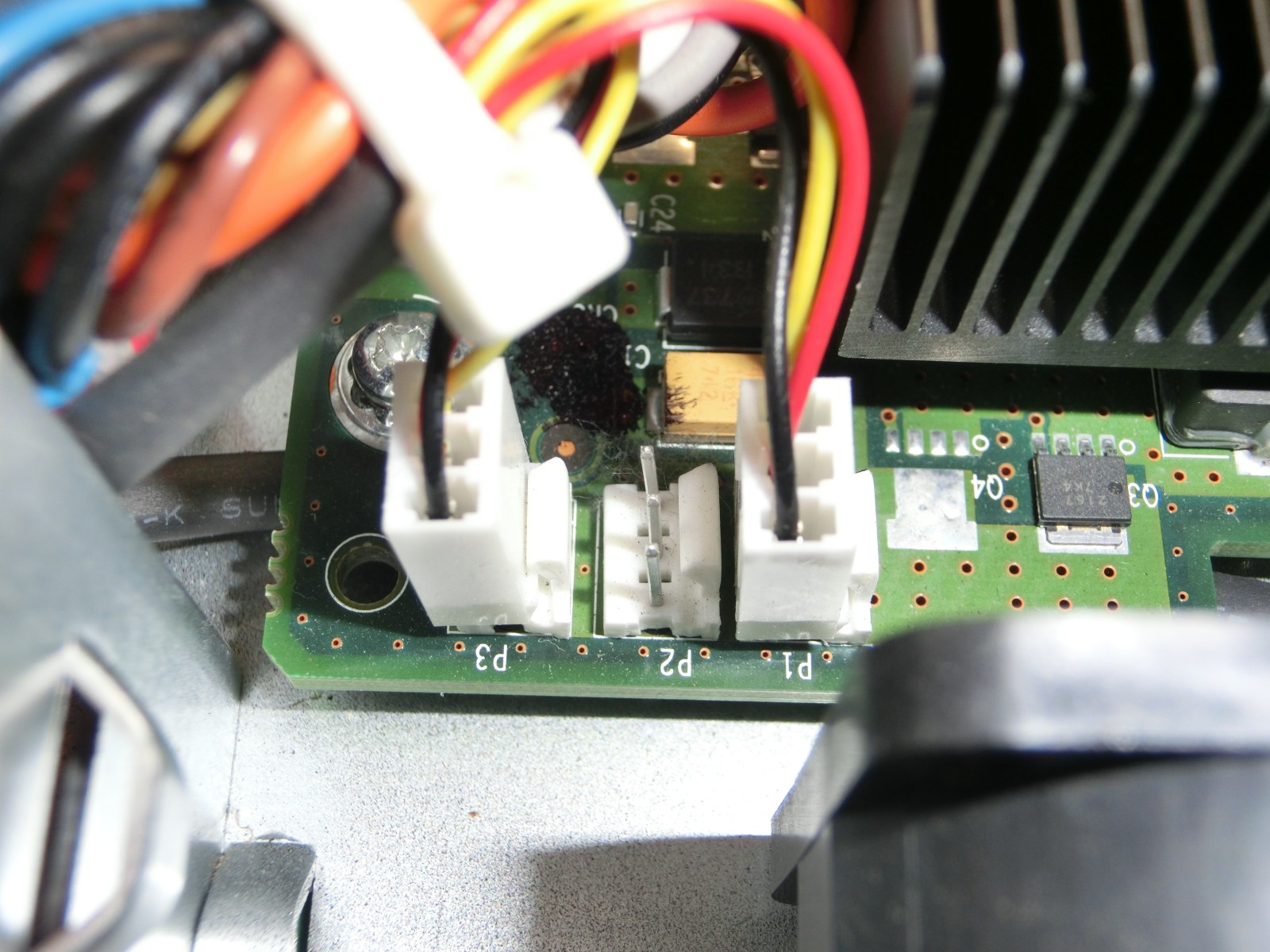

NICのチップ。データシートを見ると、ギガビットチップらしい。

内部的にはPCI-X接続との事なので、CPUとは直結ではないのかも?

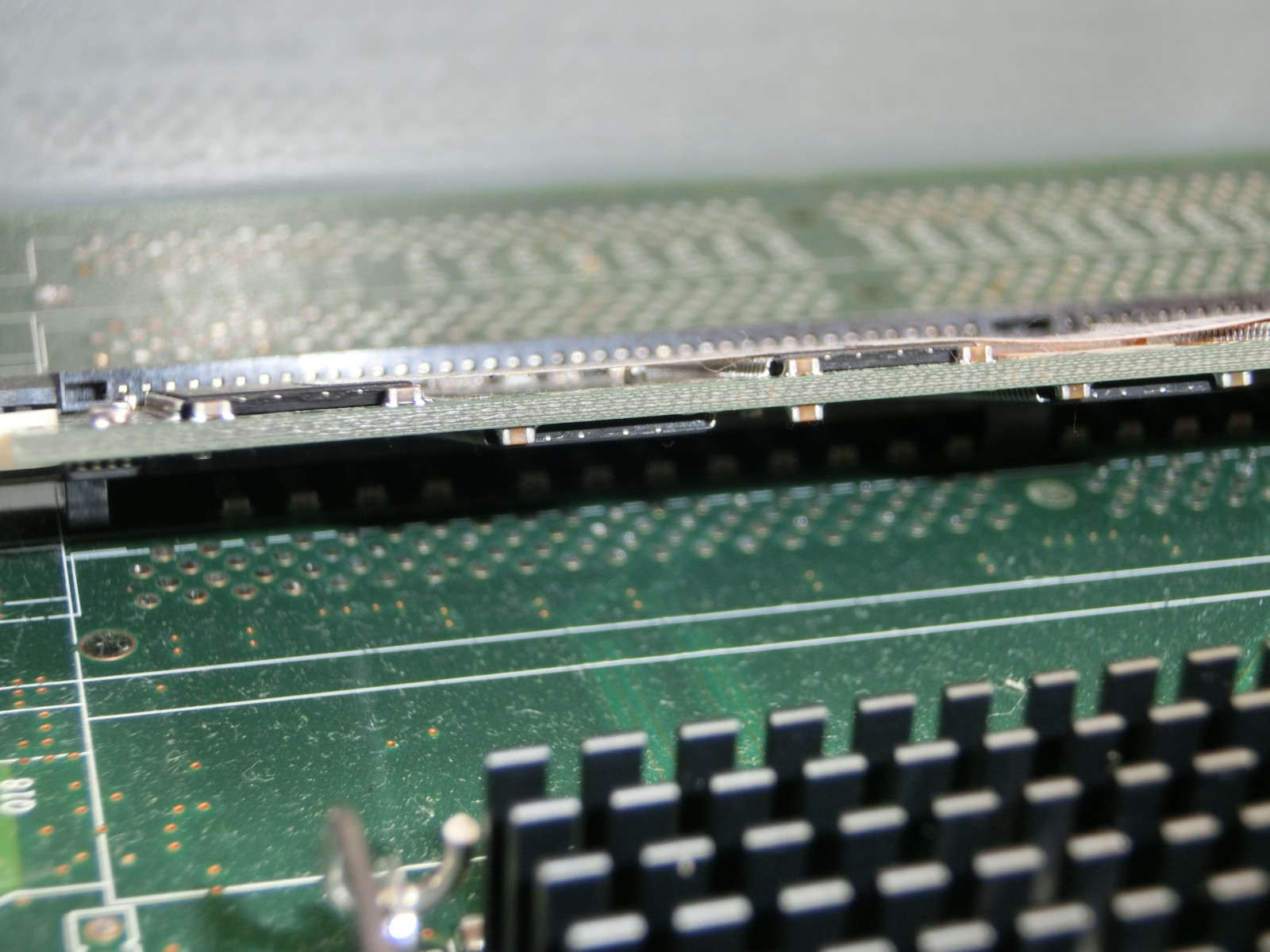

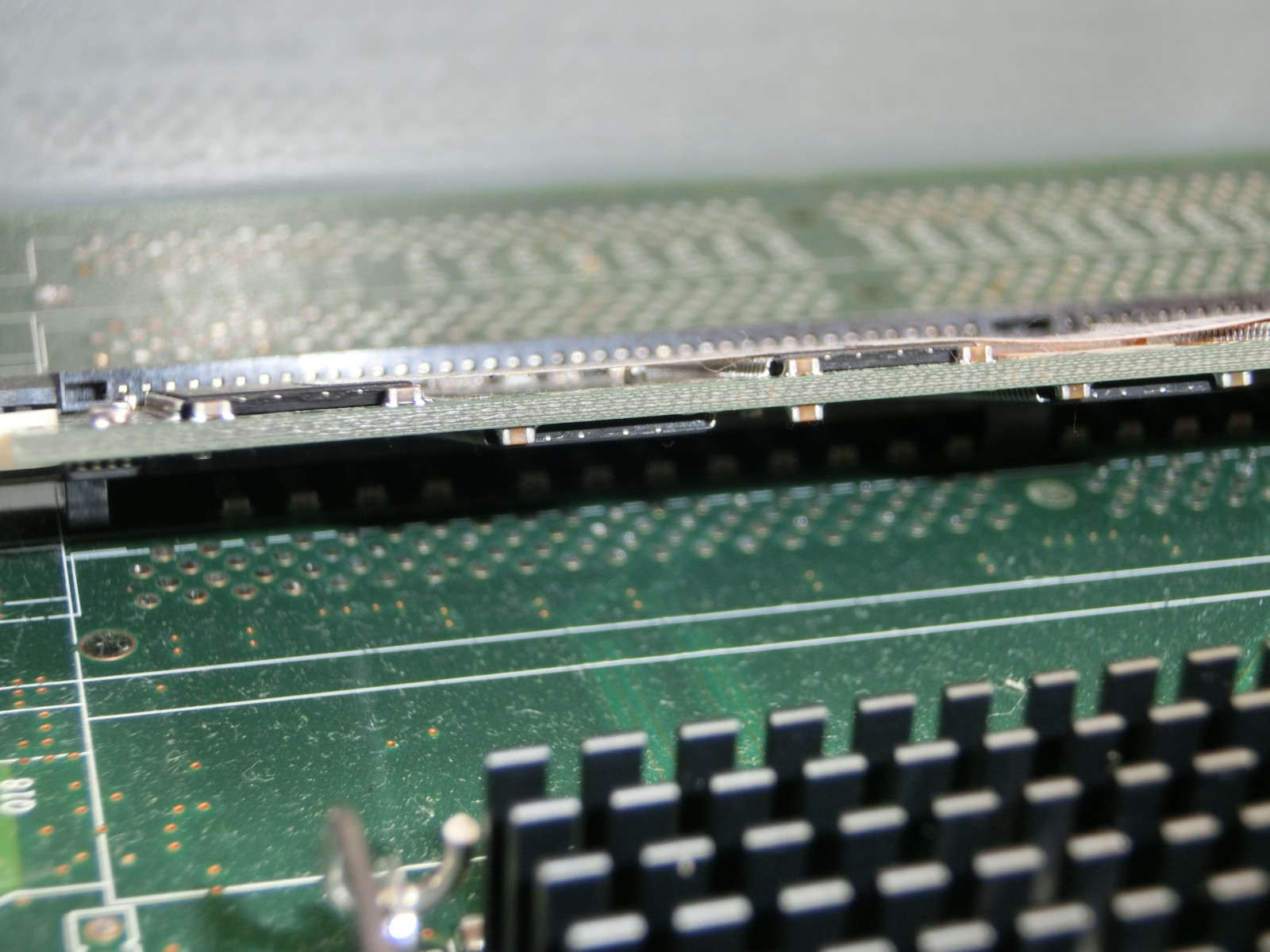

Rev.B筐体での標準メモリも256MB。

今回の筐体ではメモリスロットが1つしかないのだが、初期型(Rev.A)だと4つあるらしい。

ちなみに、搭載されているメモリはDDRのNon-ECCメモリなので、

アキバのジャンク屋とか中古屋で売っているPC用メモリで換装可能。

ファン本体は静音化改造の方で紹介するので省略。

コネクタ部分は、Cisco機器なのに"普通のPC用ファン"と同じピン配列になっている。

この辺りも、セキュリティアプライアンスであるASA特有の事だと思われる。

※Cisco1812とかCatalyst2950とかのファンだと、ピン配列が左から赤・黄・黒になっているので、

ファン換装する時は配列を変更しないといけない。

モジュール増設用の排気ファンも同じピン配列。

ちなみに、モジュールを増設していない状態だと、モジュール用排気ファンは動作しない。

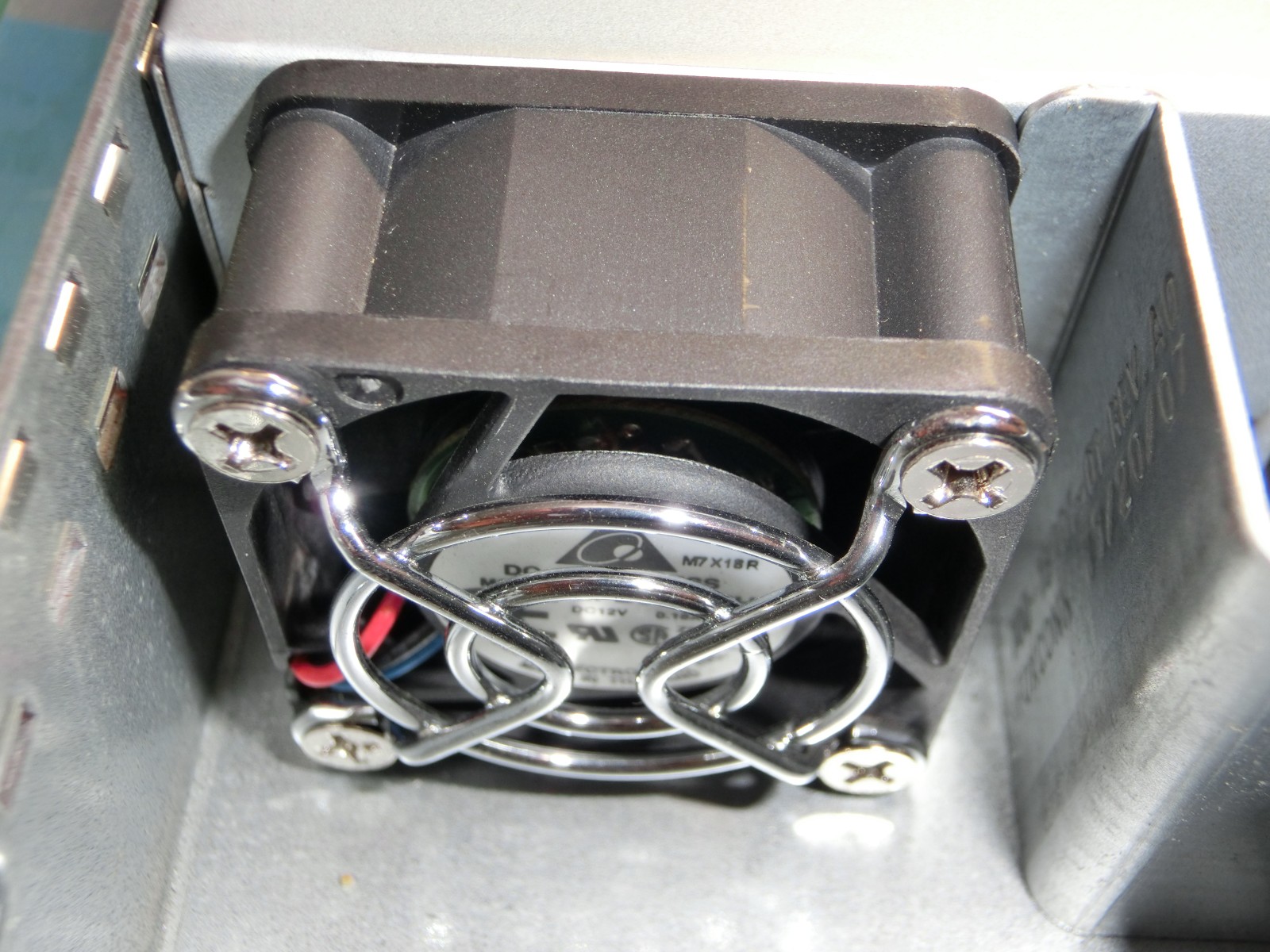

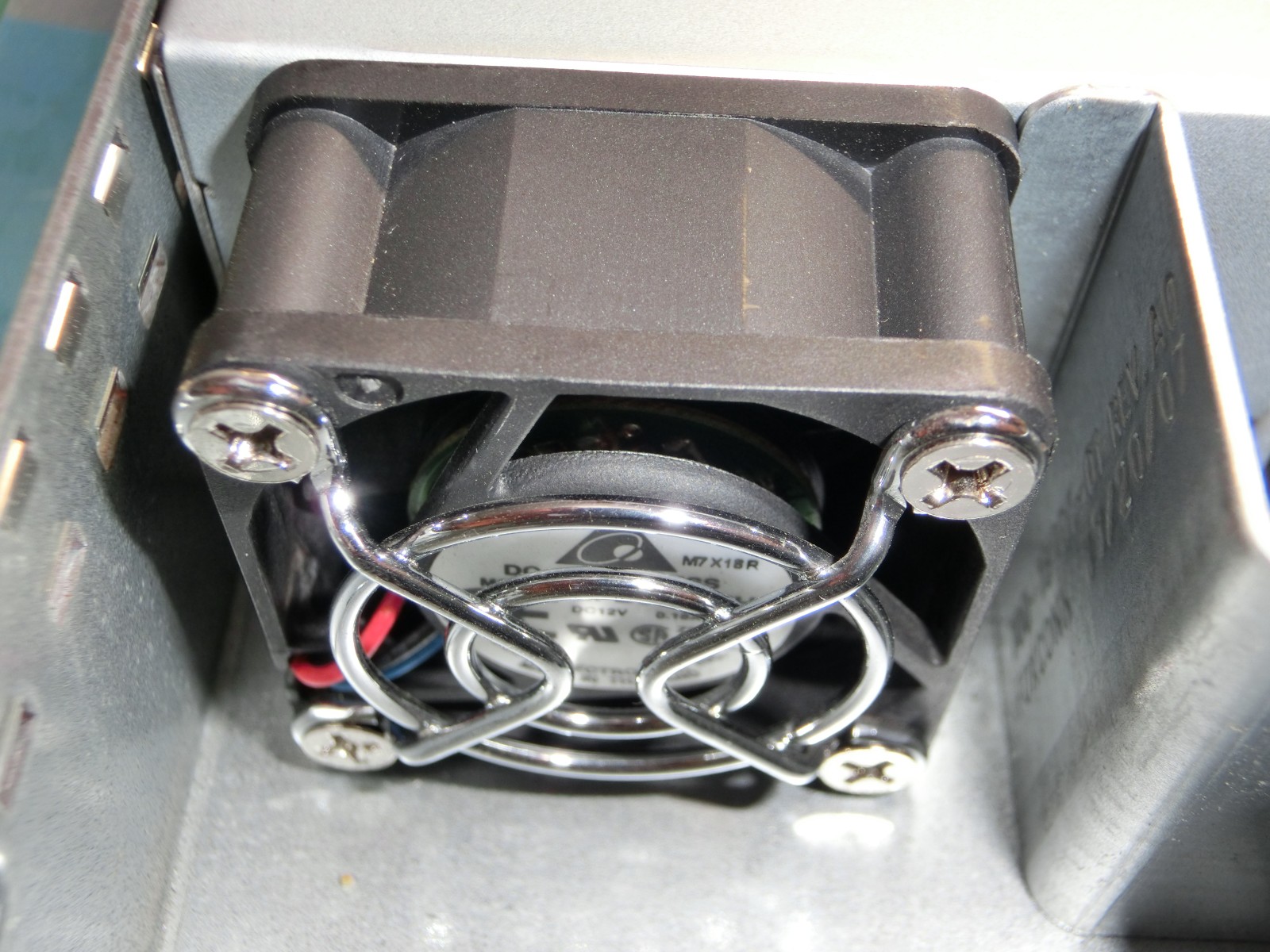

電源モジュール用の吸気ファン。何故だか、ファンガードが付いている。

なぜだかわからないが、このファンは音が五月蠅く無いという物足りなさ(´・ω・`)

………

ぶっちゃけた話、ASAの中身は普通のPCと相違無かった。

もしかしたら、CPU換装とかも出来るのだろうが、

折角排気ファン搭載の1U買って、CPU換装による発熱が多くなるのは本末転倒なので割愛。

そして、毎度の事ながら排気ファンの交換作業に取りかかるのであった。

ASA5510 静音化改造編

« 続きを隠す