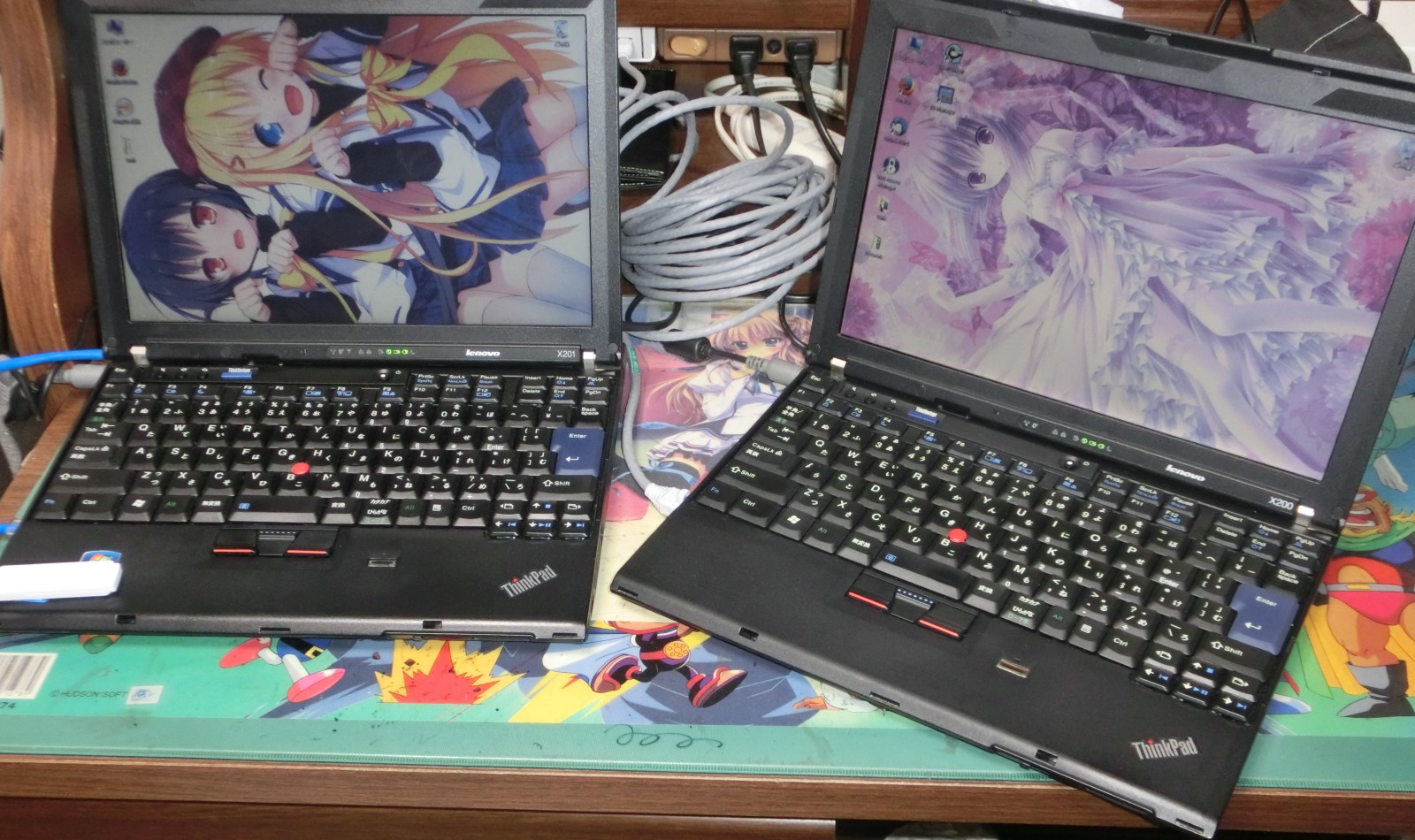

ThinkPad x201は2010年10月に発売された物なので、

現在(2015年3月末)としては、結構なご老体中古PCだったりする。

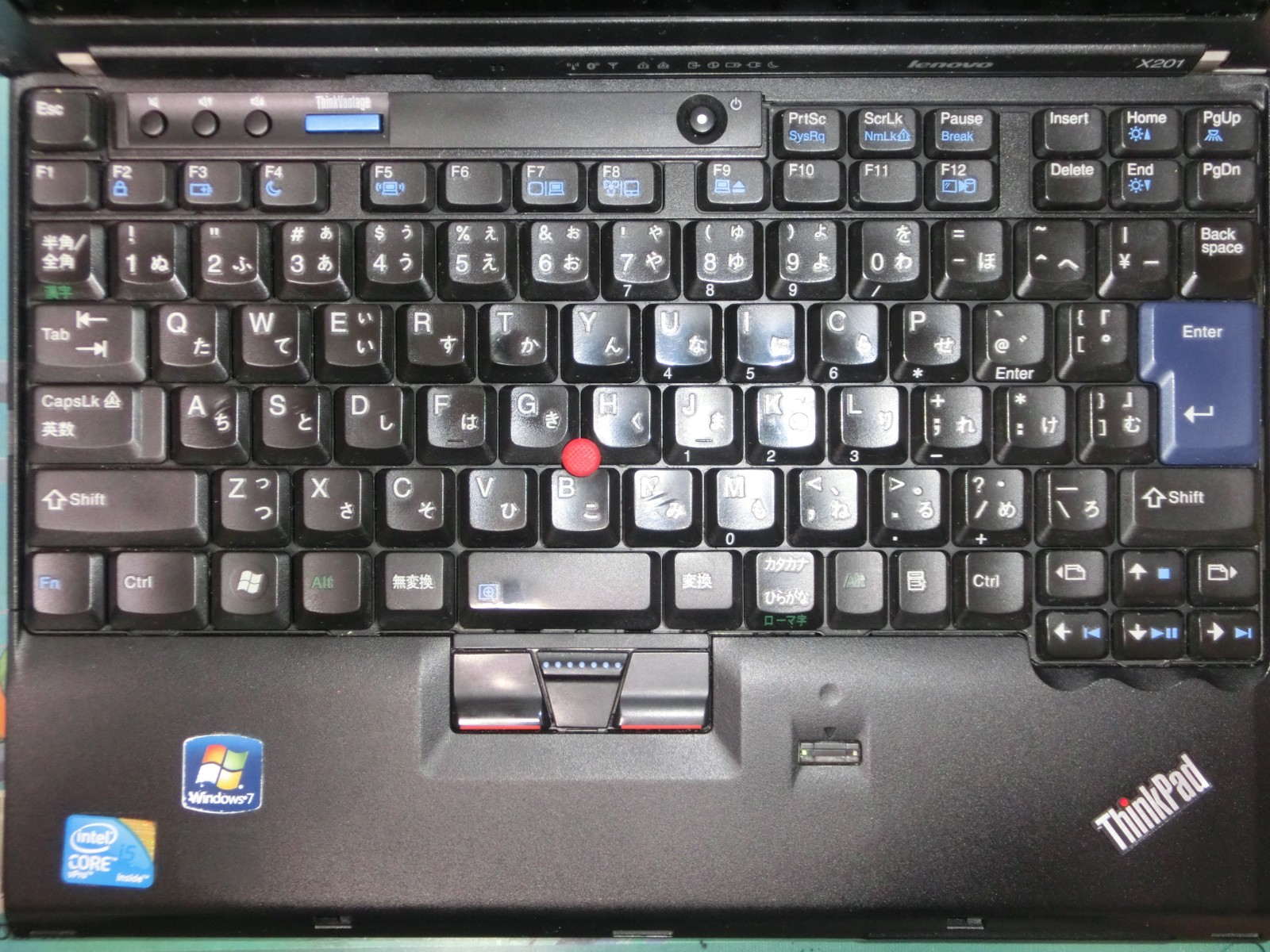

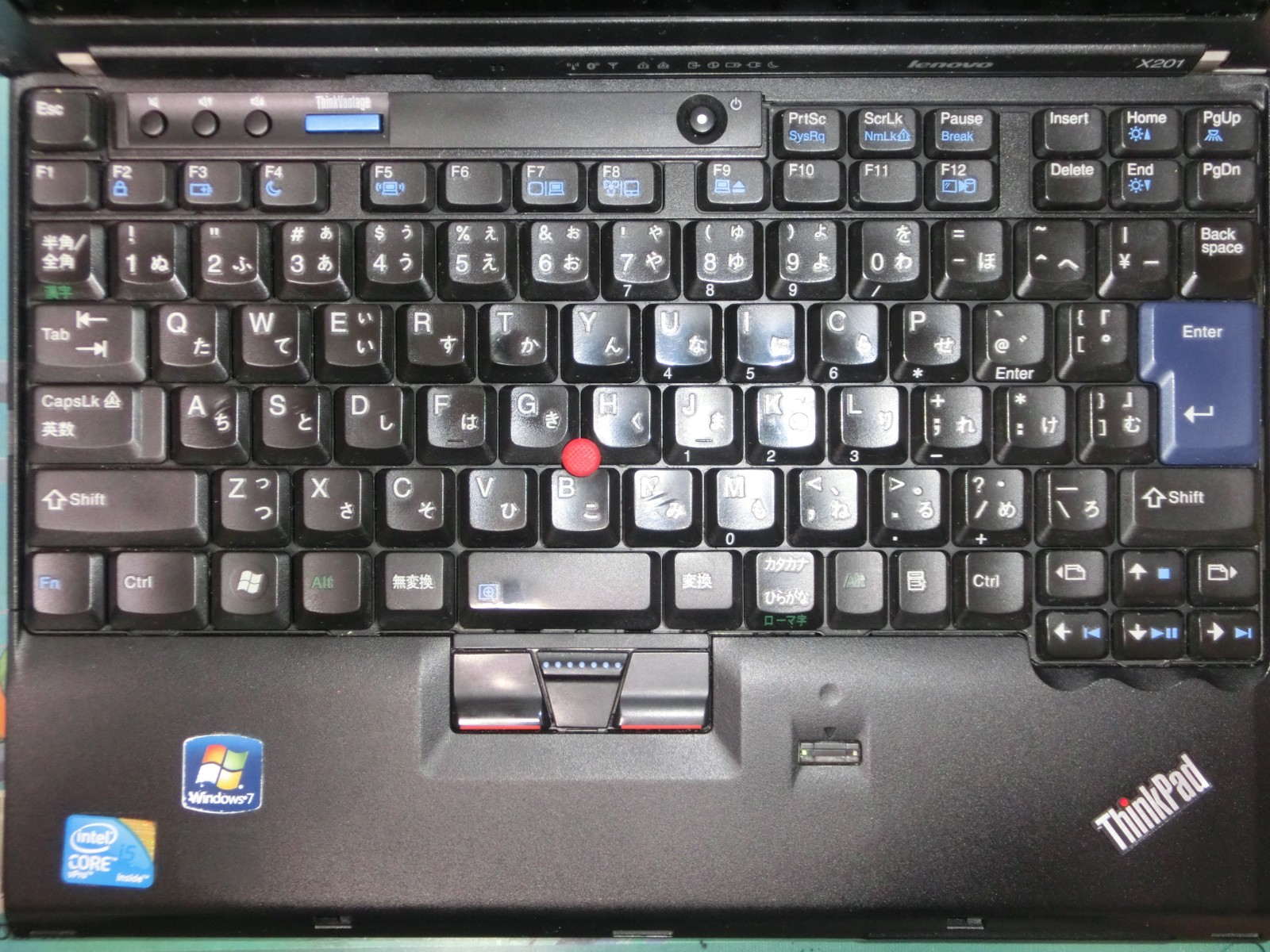

しかし、7段キーボードを採用している事や、ノートPCとしての頑丈さ、

何よりもトラックパッド・トラックポイントの使い安さなどから、未だに結構な人気がある。

その為、中古価格が18,000円~25,000円が相場と、ちょっと高めな金額設定になっている。

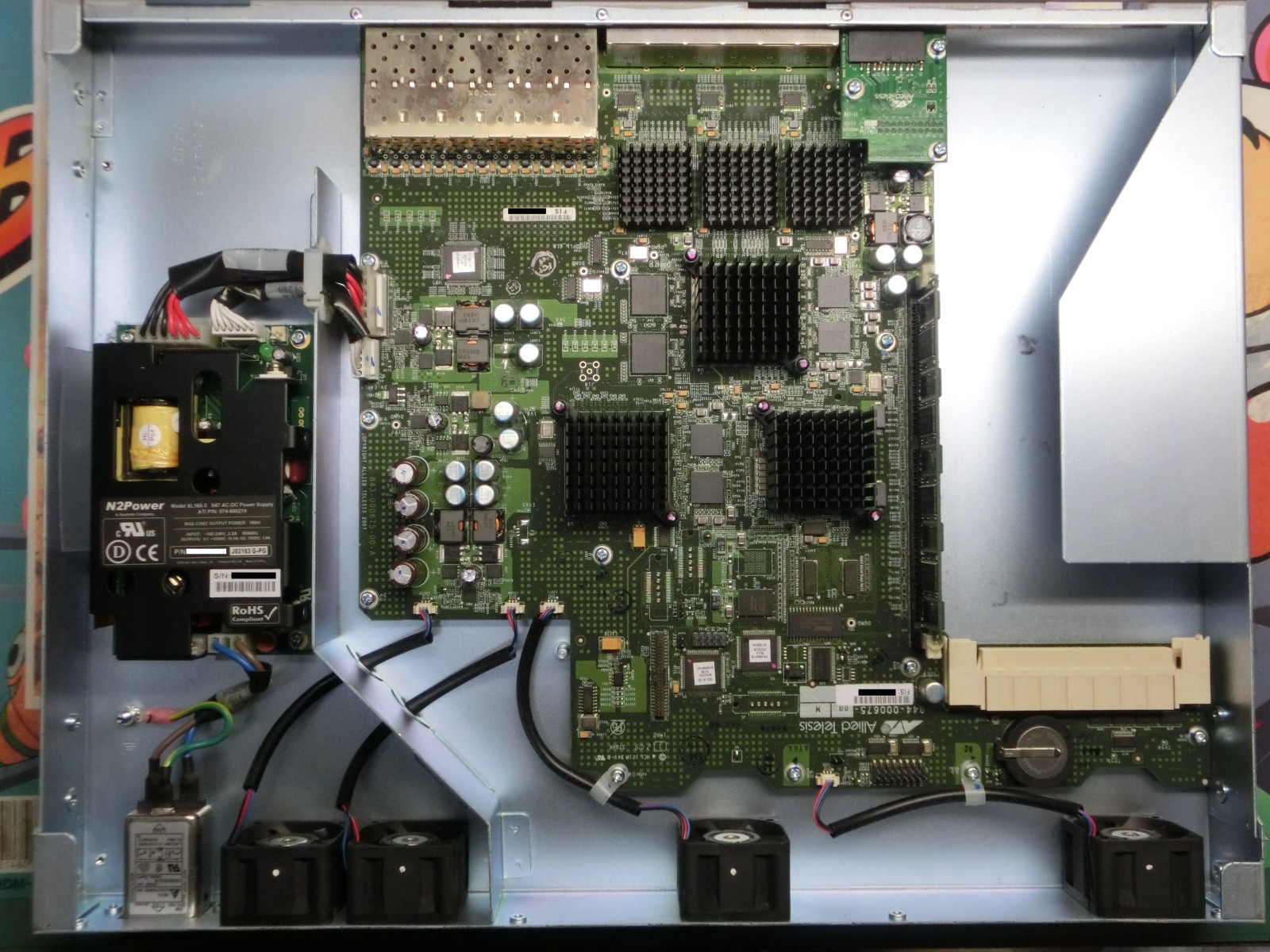

CPUは初代i5を積んでいるので申し分無し。

メモリも拡張すればMAX8GBなのでこちらもOK。

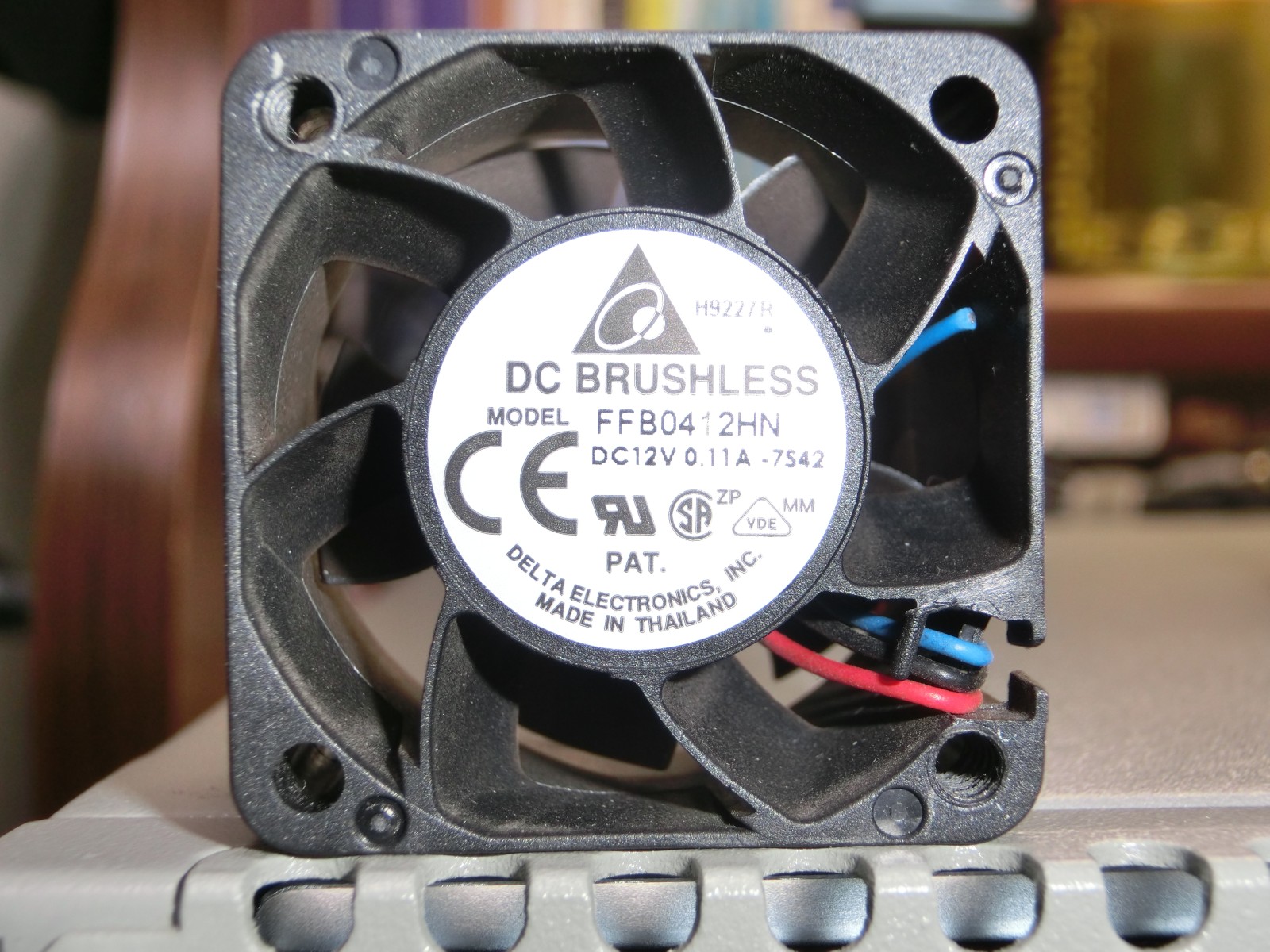

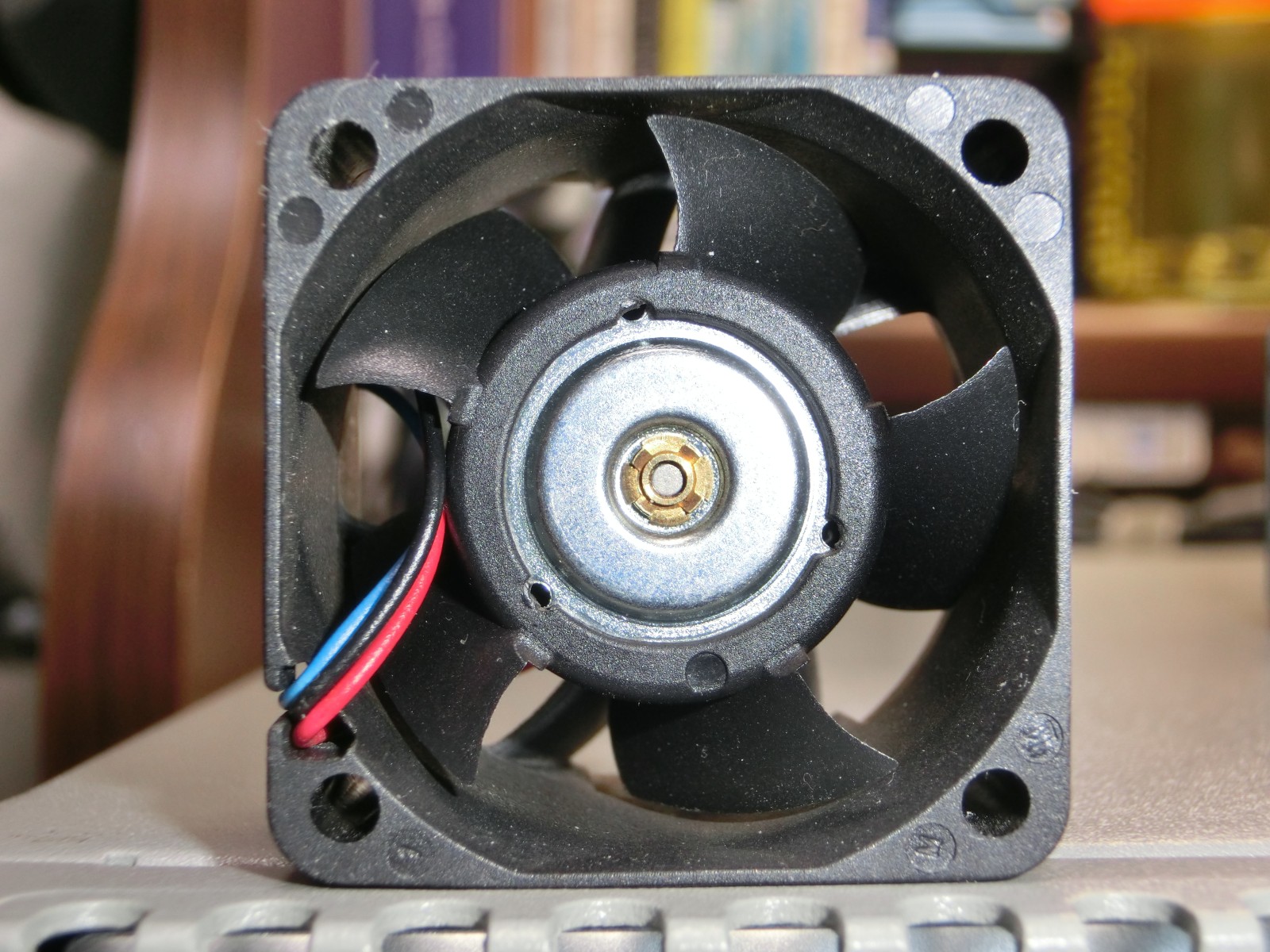

無線LANモジュールも動く物が積んであったので、

ノートPCとして問題無く使えるスペックを備えていた。

キーボードには、少し"テカリ"と"文字消え"が出てしまっているが、概ね綺麗なので問題無し。

まぁ、普段キーボード見ないで文字打つ自分にとっては、表面よりも打ち心地の方が重要。

おまけで指紋認証モジュールも動いた。 …改めて思うが、これ本当にジャンク品か?

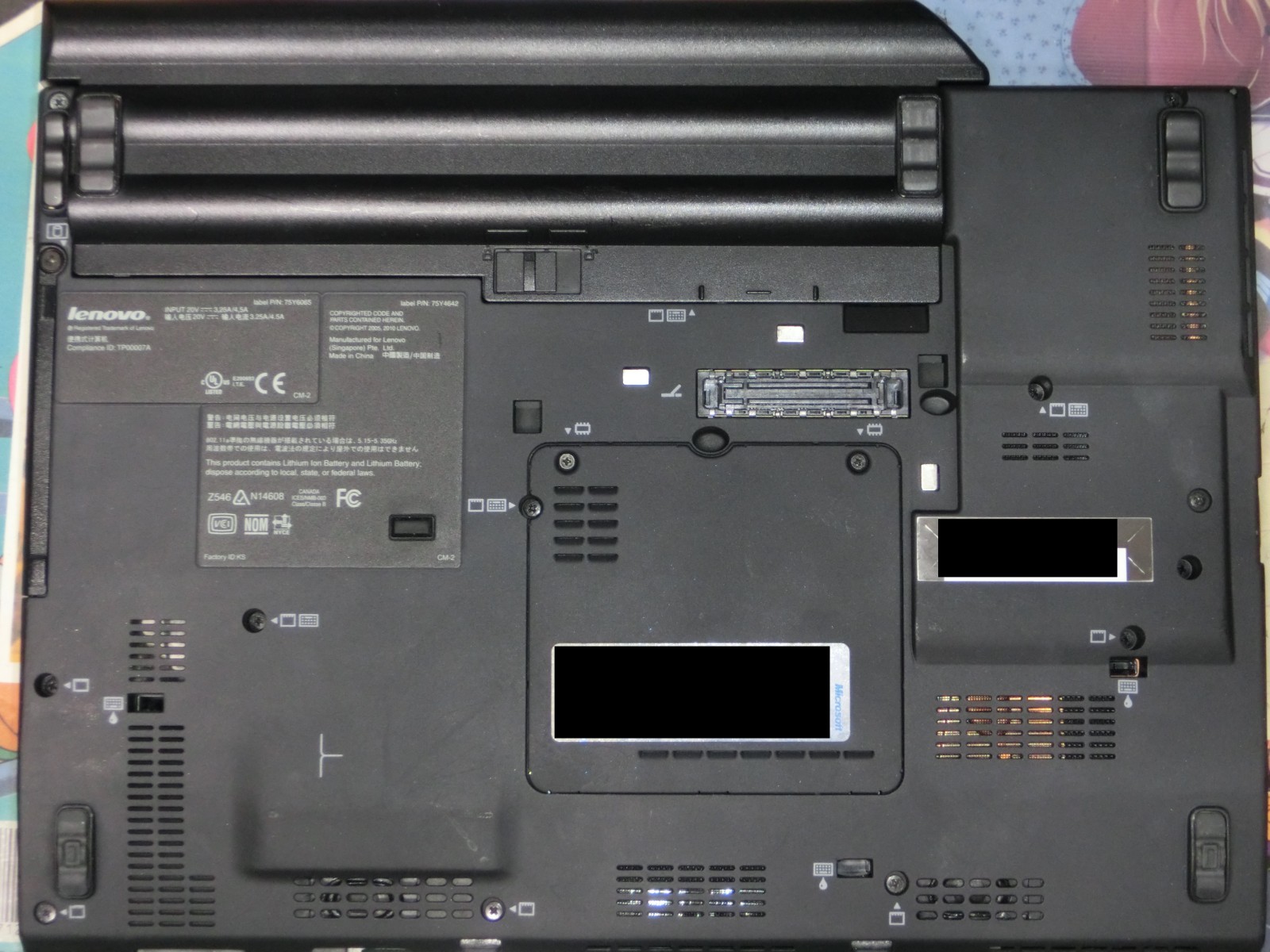

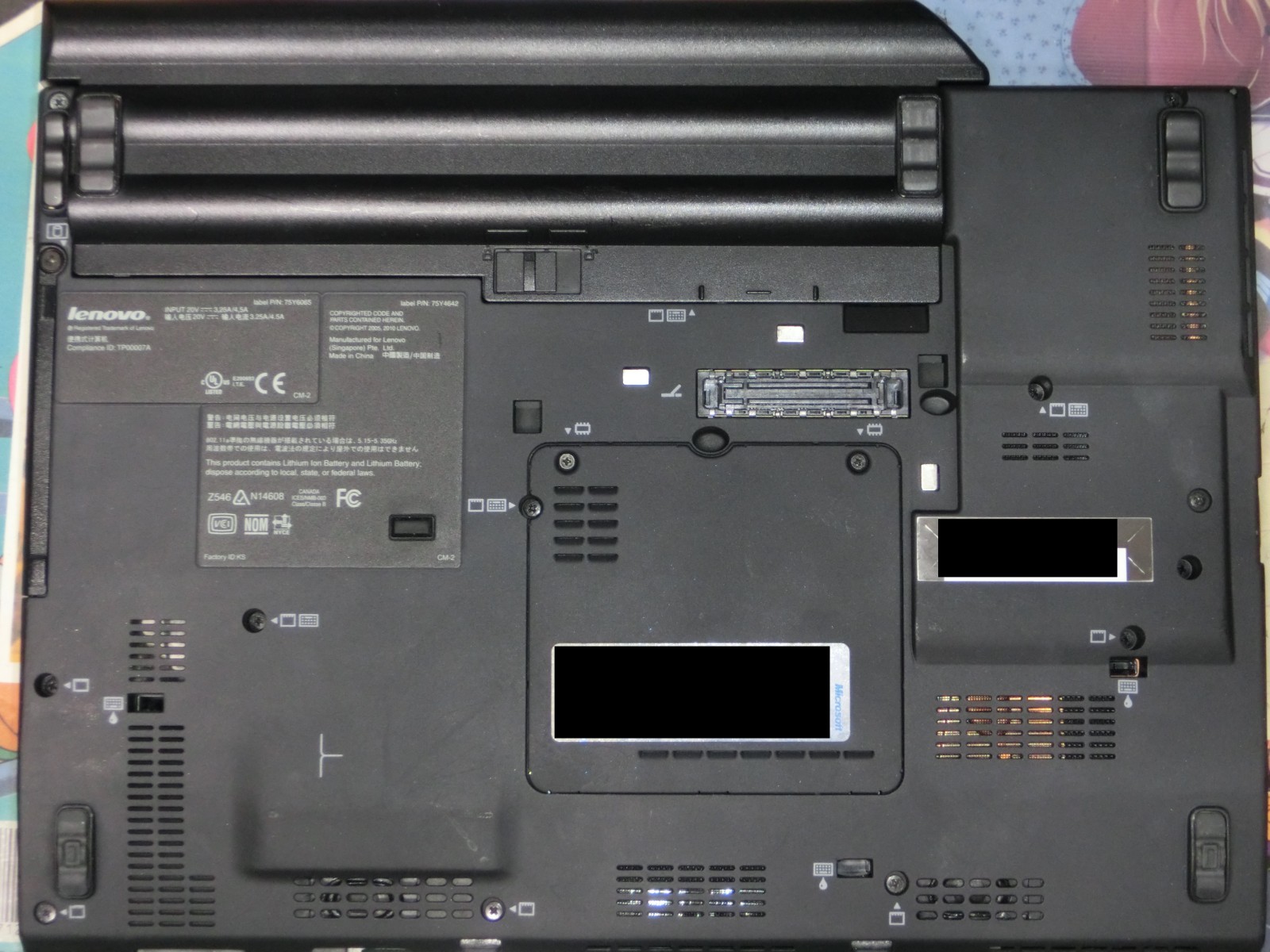

バッテリーは標準4セル品から、9セル拡張品に交換されていた。

ちなみに、購入直後のバッテリーサイクルカウントは30、健康は良好診断だった。

メモリは面倒臭くて蓋開けていないが、2GBx2か4GBx1って所だろう。

これがジャンクの理由なのかもしれないが、D-SUBコネクタの左ネジが無くなっていた。

が、普段全く使わないし、適当な壊れたマザボからネジを移植しちゃえば良いしで無問題。

x201で壊れやすい箇所の一つである無線LAN切り替えスイッチも、ちゃんと動いた。

※中央の光はカメラのフラッシュが映り込んでしまった(´・ω・`)

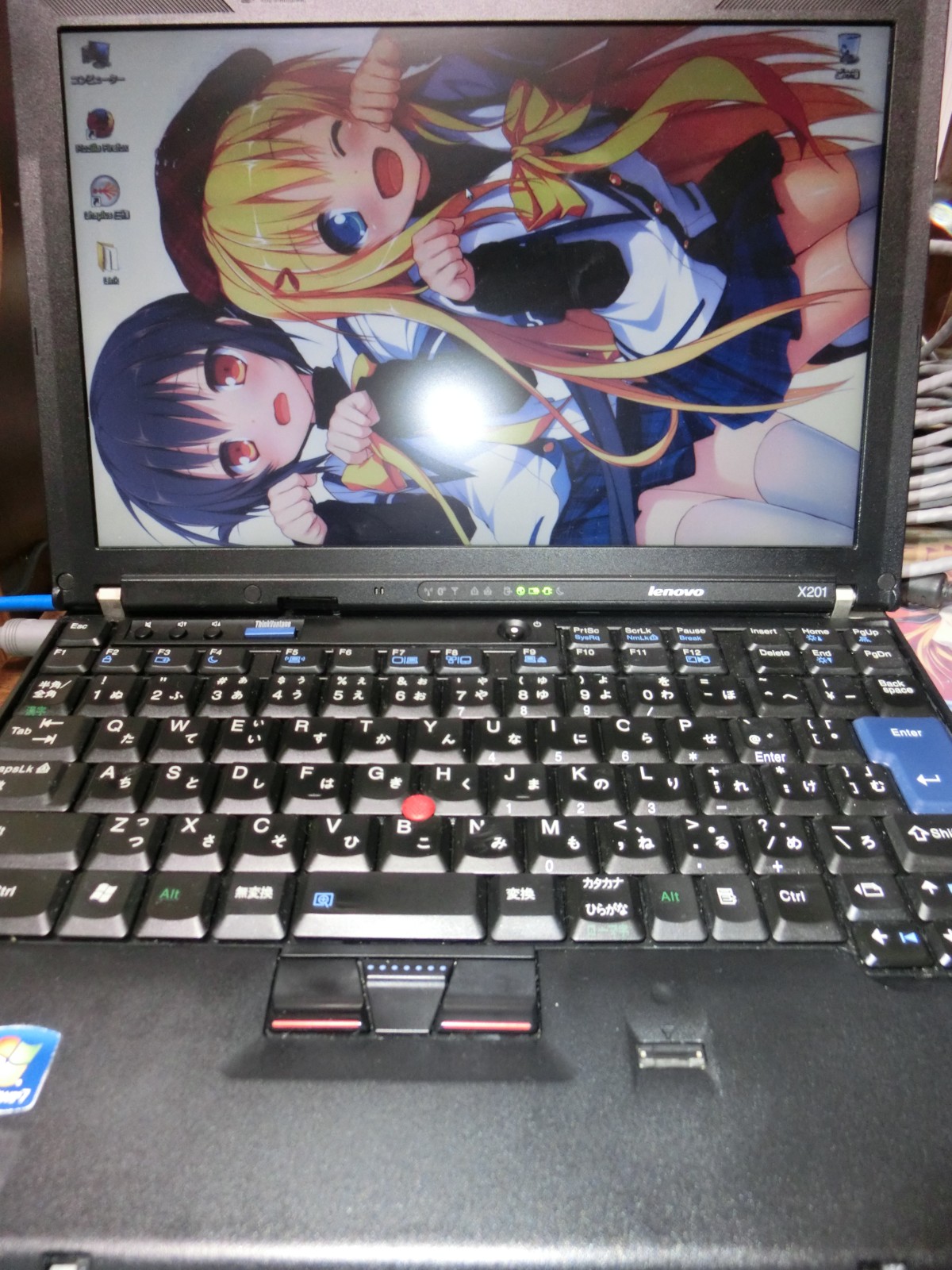

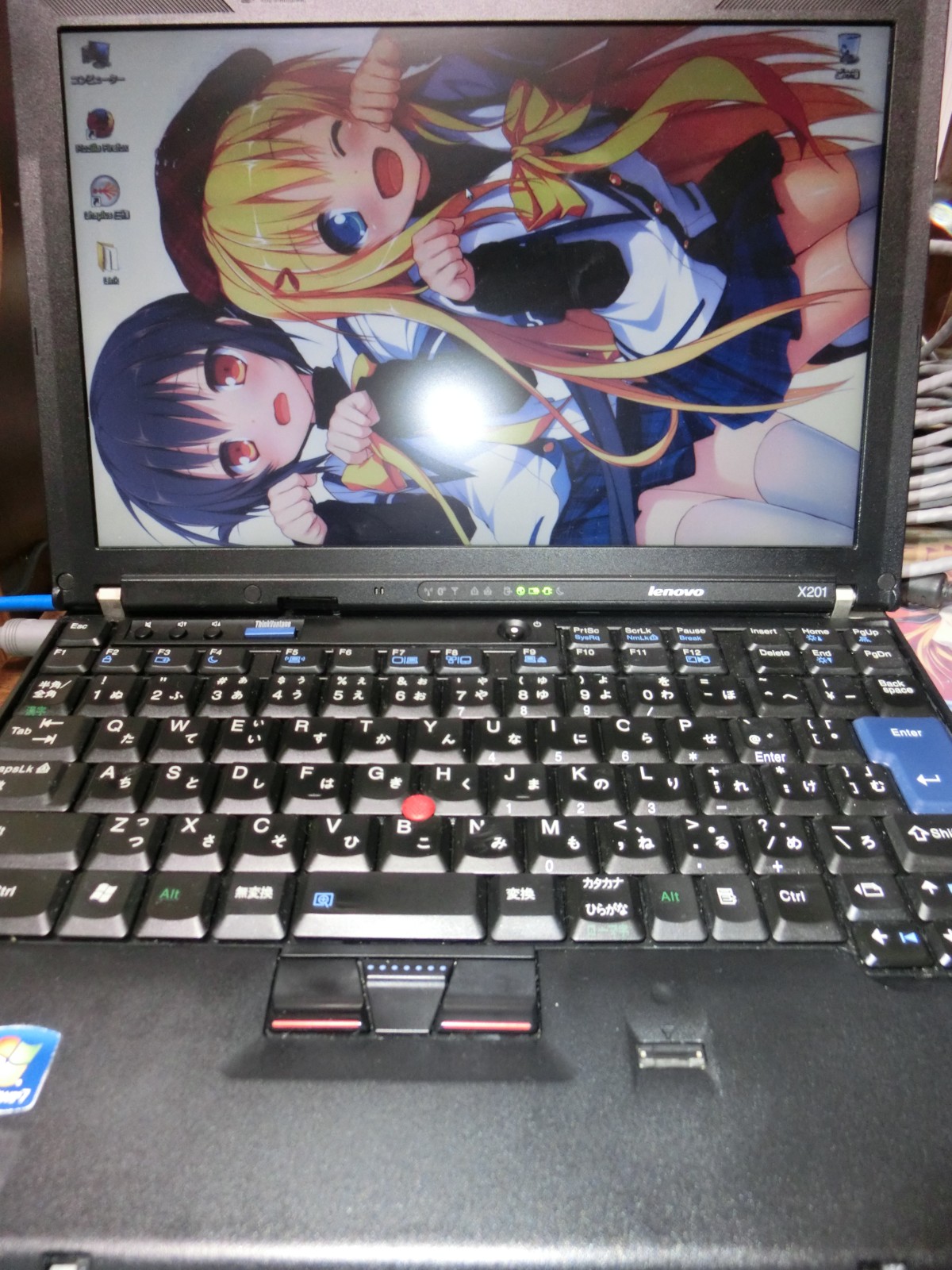

画面は少し残念な事に一部(左下2箇所、右中1箇所)に細かい擦り傷が付いていた。

が、良く見ないと判らないレベルなのと、

そもそもノートPCなんだから傷付いて当然という考えなのでこちらも許容範囲内。

OSは標準のWindows7。システム評価は4.3。

だけど、このPCでゲームはやらないので、実質使わない評価箇所。

余談だが、杏璃たんの恥ずかしがりながらも猫のポーズするの可愛いすぎるでしょ…(*´Д`)ハァハァ

………

書いていて改めて思ったのは、この状態でこの値段なら申し分無しの、良い買い物を出来た事。

普段使いは、環境移設するのが面倒臭いので今までのx200を使い続ける予定。

では、今回購入したx201の使い道なのだが、

NWの接続テストとかx200のVPN対向テスト用に使用予定。

かなり贅沢な使い方ではあるが、

ほぼ同じ環境のノートPC同士でテストを出来るというのは大きなメリット。

まだまだx200に頑張って貰う必要があるが、新しく導入したx201の動作にも期待。

そして、やっとの事今まで半眠状態だったx31を廃棄出来る。

またこれを気にノートPC周りの設備見直しと、

実験環境の構築を計って行ければ良いな~と願望は募るのであった。

« 続きを隠す