GLC-TからSFP-GE-Tに交換した

8月末に故障したスイッチ間を接続しているGLC-Tモジュールだが、

交換用のSFPモジュールが届いたので4本全て交換してみた。

今回はGLC-Tの上位版相当となるSFP-GE-Tモジュールを調達。

以前も同じモジュールを購入した事があり4年は正常稼働しているので、

実績的にも問題無かろうと判断した。

Connect :

Uptime :

Primary

24 Days

17 Hour

15 Min.

8月末に故障したスイッチ間を接続しているGLC-Tモジュールだが、

交換用のSFPモジュールが届いたので4本全て交換してみた。

今回はGLC-Tの上位版相当となるSFP-GE-Tモジュールを調達。

以前も同じモジュールを購入した事があり4年は正常稼働しているので、

実績的にも問題無かろうと判断した。

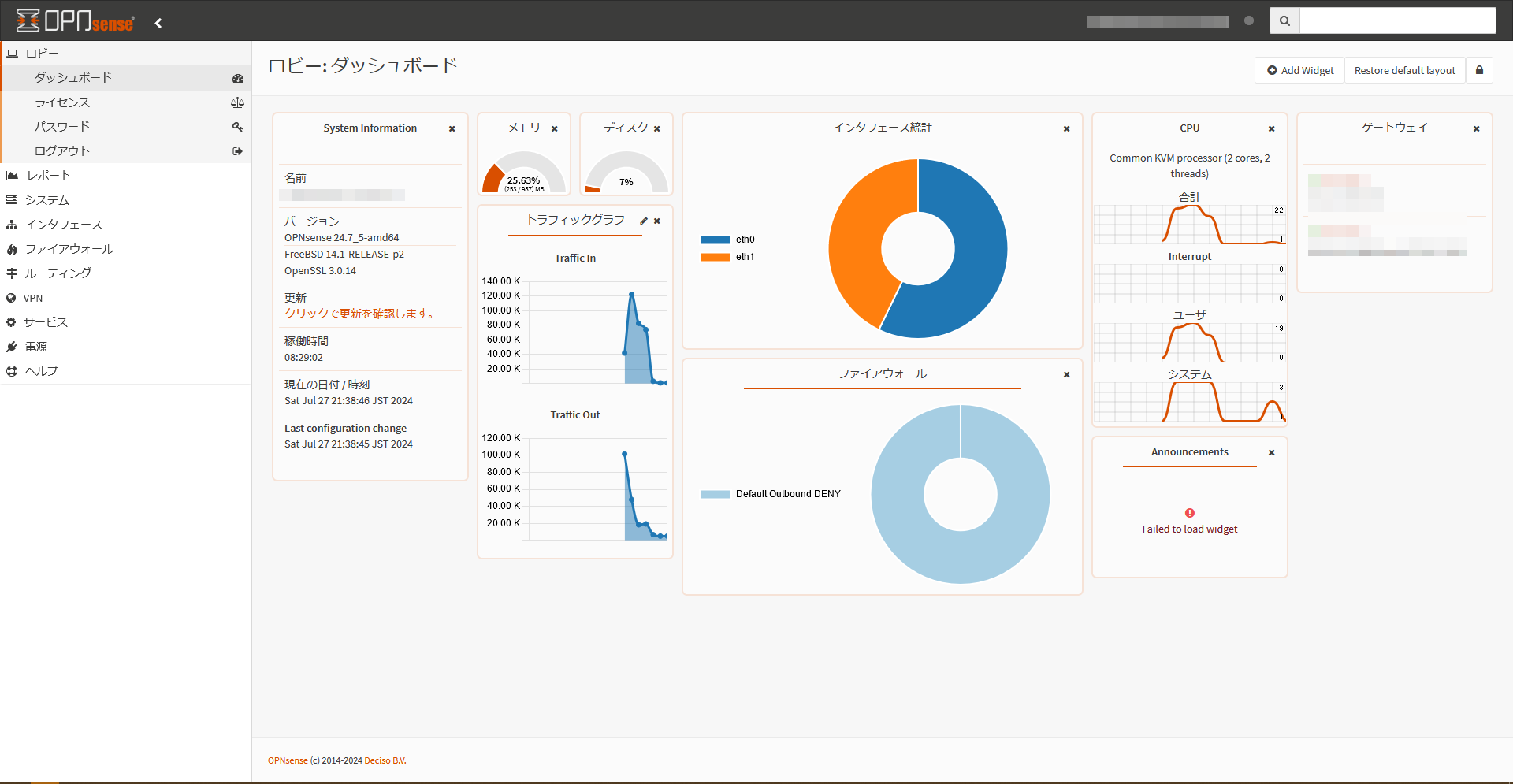

筆者の自宅ラボでもOPNsenseを利用しており、暫くアップグレードをしていなかった。

この度、まとまった時間を取る事が出来たのでOPNsenseを全台アップグレードして、

執筆次点の最新バージョンとなる24.7.5に上げてみた

真っ先に思ったのは、アップグレード前後でダッシュボード構成が大きく変わる事。

今までのダッシュボードよりも、動的かつグラフィカルな構成に変わっていた。

OPNsenseの処理速度は特に変化無いので様子見中。

気になるのは、OPNsenseをHyper-V上で稼働させるとWebGUIのサービスがフリーズする事。

OPNsenseのshellに直接ログインしてサービス再起動すればアクセス出来るが、

毎回実行するのも面倒くさいのでなんとかして欲しい所。

環境依存な気もするが、余裕があったらログ調査して不具合を解消できないか見ようと思う。

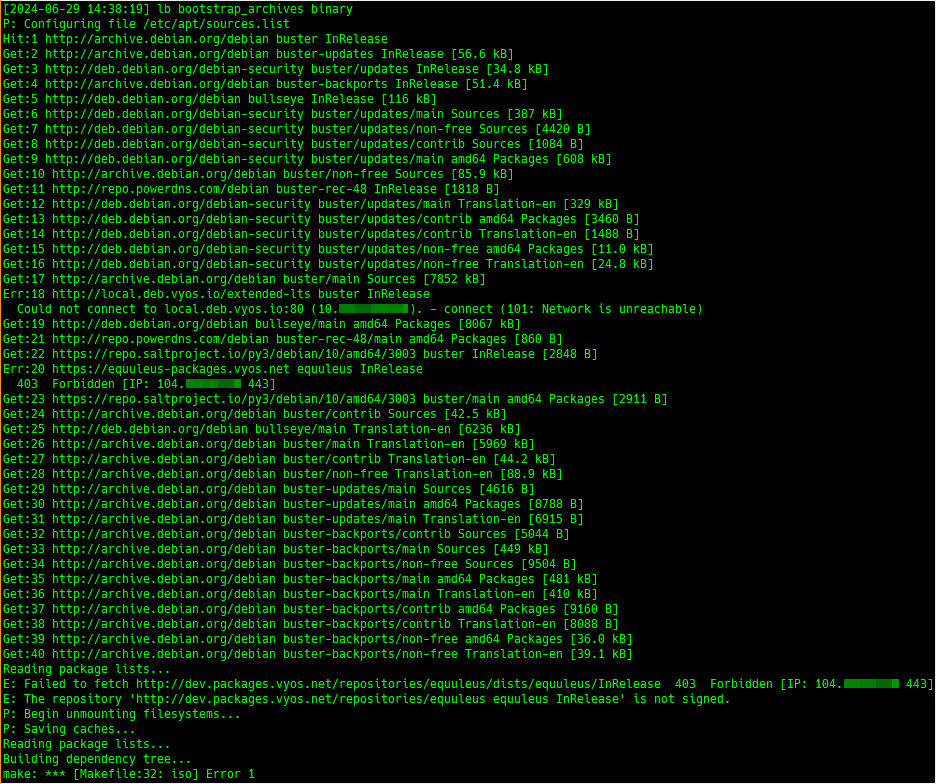

筆者の管理する自宅ラボでもVyOSを多用しており、LTSソースコードをビルドして利用している。

久々にオートアップグレードの検証をすべく最新のLTSでビルドした所、

インストールイメージをmakeする処理でHTTP 403エラーが表示されてしまいビルドが停止した…

|

Reading package lists...

E: Failed to fetch http://dev.packages.vyos.net/repositories/equuleus/dists/equuleus/InRelease

403 Forbidden [IP: 104.X.X.X 443]

E: The repository 'http://dev.packages.vyos.net/repositories/equuleus equuleus InRelease'

is not signed.

P: Begin unmounting filesystems...

P: Saving caches...

Reading package lists...

Building dependency tree...

make: *** [Makefile:32: iso] Error 1

|

ビルドをdocker上で実行していたため環境固有の問題と考え修正を図ったが動かず、

仮想環境にDebianをインストールしてネイティブビルドも試したが同じエラーが出力された。

GitHubのReleases Tagsで公開されているソースを利用してもダメだった (´;ω;`)